Erste Schritte mit Tenable Identity Exposure

Nachdem Sie Tenable Identity Exposure bereitgestellt haben, finden Sie in diesem Abschnitt die wichtigsten Schritte, um Tenable Identity Exposure effektiv zu nutzen.

Jeder Abschnitt enthält Links zu ausführlicheren Beschreibungen und Anweisungen für die betreffende Aufgabe.

-

Anmelden und in der Benutzeroberfläche navigieren

Anmelden und in der Benutzeroberfläche navigieren

-

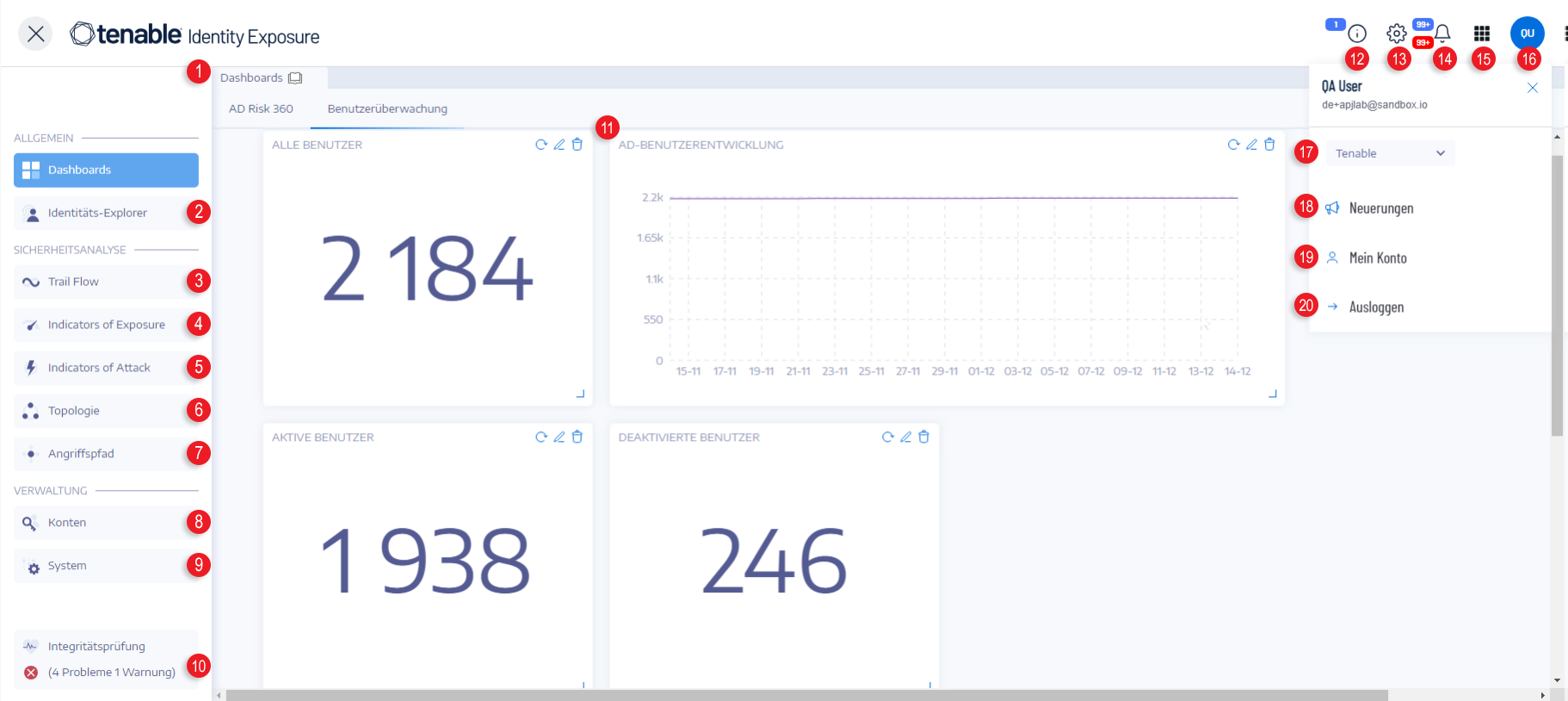

Bei Tenable Identity Exposure einloggen-Portal. Die Startseite wird geöffnet, wie in diesem Beispiel gezeigt.

-

Beim ersten Login verwenden Sie den Benutzernamen [email protected] und das Passwort [email protected]!.

-

Erweitern oder reduzieren Sie die seitliche Navigationsleiste:

-

Erweitern: Klicken Sie oben links im Fenster auf das Menü

.

. -

Reduzieren: Klicken Sie oben links im Fenster auf das

.

.

-

-

Navigieren Sie im Tenable Identity Exposure-Benutzerportal.

-

-

Secure Relay installieren

Secure Relay installieren

Ein Secure Relay überträgt Active-Directory-Daten auf sichere Weise von Ihrem Netzwerk zur Tenable Identity Exposure SaaS-Plattform, wobei TLS-Verschlüsselung anstelle einer VPN-Verbindung verwendet wird. Je nach Ihren Anforderungen sind mehrere Secure Relays möglich.

Voraussetzungen:

-

Administratorzugriff auf einen Windows-Server für die virtuelle Secure Relay-Maschine (VM)

-

Aktuelles Secure Relay-Installationsprogramm, das aus dem Tenable Identity Exposure-Download-Portal heruntergeladen wurde

-

Ein einmal verwendbarer Linking Key aus dem Tenable Identity Exposure-Portal, der Netzwerkadresse und Authentifizierungstoken enthält

Detaillierte Informationen zu den Voraussetzungen finden Sie unter Secure Relay für Tenable Identity Exposure . Linking Key abrufen:

Linking Key abrufen:

-

Stellen Sie mit einem Administratorkonto eine Verbindung zum Tenable Identity Exposure-Webportal her.

-

Klicken Sie auf die Registerkarte System > Konfiguration > Relay.

-

Klicken Sie neben dem Linking Key auf das Symbol In Zwischenablage kopieren.

Secure Relay installieren:

Secure Relay installieren:

-

Klicken Sie auf Ihrer Windows-Server-VM mit der rechten Maustaste auf die Installationsdatei und wählen Sie Als Administrator ausführen aus.

-

Klicken Sie im Installationsassistenten im Begrüßungsbildschirm auf Next.

-

Klicken Sie im Fenster Custom Setup auf Browse, um die Festplattenpartition bei Bedarf zu ändern. Klicken Sie dann auf Next.

-

Im Fenster Linking Key:

-

Fügen Sie den aus dem Portal kopierten Linking Key ein.

-

Geben Sie einen Namen für Ihr Secure Relay ein.

-

Klicken Sie auf Test Connectivity.

-

-

Wenn der Test erfolgreich ist (grünes Symbol), klicken Sie auf Next. Andernfalls klicken Sie auf Back, um Fehler zu korrigieren.

-

Klicken Sie im Fenster Ready to Install auf Install.

-

Klicken Sie nach der Installation auf Finish.

Das genaue Verfahren finden Sie unter Secure Relay für Tenable Identity Exposure .

Relay-Installation im Portal überprüfen:

Relay-Installation im Portal überprüfen:

-

Kehren Sie zum Tenable Identity Exposure-Portal zurück.

-

Klicken Sie auf die Registerkarte System > Relay-Verwaltung.

Das neu installierte Relay wird in der Liste der Relays angezeigt.

Relay konfigurieren:

Relay konfigurieren:

Wenn Sie zu überwachende Domänen hinzufügen, wird eine neue Option angezeigt, mit der Sie das für diese Domäne zuständige Secure Relay auswählen können. Das vollständige Verfahren finden Sie unter Relay konfigurieren.

Automatisierte Updates:

Tenable Identity Exposure sucht regelmäßig automatisch nach Secure Relay-Updates und installiert diese (HTTPS-Zugriff erforderlich). Ein Symbol in der Netzwerkleiste zeigt an, wenn Updates ausgeführt werden. Nach dem Update werden die Tenable Identity Exposure-Dienste neu gestartet und die Datenerfassung wird fortgesetzt.

-

-

Indicators of Exposure (IoE) für eine Active Directory-Domäne aktivieren

Indicators of Exposure (IoE) für eine Active Directory-Domäne aktivieren

Bevor Sie Indicators of Exposure konfigurieren, müssen Sie über ein Active Directory-Dienstkonto mit den entsprechenden Berechtigungen verfügen oder ein solches Konto erstellen. Zwar erfordert Tenable Identity Exposure keine Administratorrechte für die Sicherheitsüberwachung, jedoch müssen einige Container manuell konfiguriert werden, um dem Benutzer des Dienstkontos Lesezugriff zu ermöglichen.

Vollständige Informationen finden Sie unter Zugriff auf AD-Objekte oder -Container.

-

Loggen Sie sich mit Administrator-Anmeldeinformationen wie dem Standardkonto „[email protected]“ beim Tenable Identity Exposure-Webportal ein.

-

Klicken Sie oben links auf das Menüsymbol, um den Navigationsbereich zu erweitern, und klicken Sie dann im linken Bereich auf System.

Gesamtstruktur hinzufügen:

Gesamtstruktur hinzufügen:

-

Klicken Sie auf der Registerkarte Gesamtstrukturverwaltung auf Gesamtstruktur hinzufügen.

-

Geben Sie einen Anzeigenamen für die Gesamtstruktur an (z. B. Tenable).

-

Geben Sie den Benutzernamen und das Passwort für das Dienstkonto ein, um eine Verbindung zu allen Domänen in dieser Gesamtstruktur herzustellen.

-

Klicken Sie auf Hinzufügen.

Vollständige Informationen finden Sie unter Gesamtstrukturen.

Domäne hinzufügen:

Domäne hinzufügen:

-

Klicken Sie auf Domäne hinzufügen.

-

Geben Sie einen Anzeigenamen für die zu überwachende Domäne an (z. B. HQ).

-

Geben Sie den vollständig qualifizierten Domänennamen ein (z. B. sky.net).

-

Wählen Sie die entsprechende Gesamtstruktur aus der Dropdown-Liste aus.

-

Wenn Sie SaaS mit Secure Relay verwenden, wählen Sie das Relay aus, das diese Domäne verarbeiten soll.

-

Aktivieren Sie den Umschalter „Privilegierte Analyse“, wenn das Konto über die erforderlichen Berechtigungen verfügt.

-

Wenn Sie Privilegierte Analyse aktivieren, aktivieren Sie optional Transfer der privilegierten Analyse für Tenable Cloud.

-

Geben Sie Details zum Domänencontroller mit der FSMO-Rolle „Primärer Domänencontrolleremulator“ an:

-

IP-Adresse oder Hostname

-

Behalten Sie für LDAP-, Globaler Katalog- und SMB-Ports die voreingestellten Standardwerte bei.

-

-

Klicken Sie unten auf Konnektivität testen.

-

Wenn Konnektivität besteht, klicken Sie auf Hinzufügen.

In der Ansicht „Domänenverwaltung“ sehen Sie Spalten für die Status „LDAP-Initialisierung“, „SISFul-Initialisierung“ und „Honey-Konto-Konfiguration“ mit einem kreisförmigen Ladesymbol, bis die erste Durchforstung abgeschlossen ist.

Vollständige Informationen finden Sie unter Domänen.

Initialisierung des Monitors:

Initialisierung des Monitors:

-

Wechseln Sie zur Ansicht Trail Flow. Nach einigen Minuten beginnt der Datenfluss, sobald die Analyse beginnt.

-

Kehren Sie zu System > Domänenverwaltung zurück.

-

Warten Sie, bis die grünen Symbole anzeigen, dass die LDAP- und SYSVOL-Initialisierung abgeschlossen ist.

Sie haben jetzt die Überwachung der Indicators of Exposure für diese Domäne aktiviert. Benachrichtigungen im Webportal werden je nach Größe der Umgebung innerhalb von Minuten/Stunden angezeigt.

Exposure-Daten überprüfen:

Exposure-Daten überprüfen:

-

Klicken Sie im linken Menü auf Indicators of Exposure, um alle Indikatoren anzuzeigen, die für die hinzugefügte Domäne ausgelöst wurden.

-

Klicken Sie auf einen Indikator, um Details zu abweichenden Objekten anzuzeigen, die die fehlende Compliance verursachen.

-

Schließen Sie die Details und gehen Sie zu Dashboards, um die Umgebungsmetriken anzuzeigen.

-

-

Indicators of Attack (IoA) für eine Domäne bereitstellen

Indicators of Attack (IoA) für eine Domäne bereitstellen

Um IoAs bereitzustellen, müssen Sie zuerst drei Konfigurationen wie unten beschrieben durchführen:

-

Das IoA-Skript ist für alle Angriffsszenarien obligatorisch.

-

Das Honey-Konto, das zur Erkennung bestimmter Angriffe wie Kerberoasting konfiguriert ist.

-

Installation von Sysmon auf allen Domänencontrollern der überwachten Domäne, um Angriffe wie OS Credential Dumping zu erkennen.

Tenable Identity Exposure stellt das IoA-Skript, die Befehlszeile und die Befehlszeile für die Honey-Konto-Konfiguration bereit. Diese Voraussetzungen müssen jedoch direkt auf den Domänencontrollern oder auf einem Administratorcomputer mit entsprechenden Rechten erfüllt sein.

Vollständige Informationen finden Sie unter Bereitstellung von Indicators of Attack. Angriffsszenarien konfigurieren:

Angriffsszenarien konfigurieren:

-

Loggen Sie sich mit Administrator-Anmeldeinformationen (z. B. [email protected]) beim Tenable Identity Exposure-Webportal ein.

-

Navigieren Sie zu System > Konfiguration > Indicators of Attack.

-

Wählen Sie die Angriffsszenarien aus, die Sie für Ihre Umgebung aktivieren möchten.

-

Aktivieren Sie das Kontrollkästchen unter dem Domänennamen, um alle verfügbaren Angriffsszenarien zu aktivieren.

-

Klicken Sie unten rechts auf Speichern.

-

Klicken Sie oben auf Siehe Vorgehensweise.

Ein Fenster wird angezeigt, in dem das Verfahren zur Bereitstellung der IoA-Engine gezeigt wird.

-

Verwenden Sie den Umschalter, um die Funktion für automatische Updates zu aktivieren oder zu deaktivieren.

-

Klicken Sie auf die erste Schaltfläche Herunterladen, um die PS1-Datei herunterzuladen.

-

Klicken Sie auf die zweite Schaltfläche Herunterladen, um die JSON-Datei herunterzuladen.

-

Notieren Sie sich den Speicherort, an den Sie die Installationsdateien heruntergeladen haben.

-

Suchen Sie das Feld mit der Beschriftung Führen Sie die folgenden PowerShell-Befehle aus.

-

Kopieren Sie den Inhalt des Textfelds und fügen Sie ihn in eine Textdatei ein.

-

Kopieren Sie die PS1- und JSON-Dateien auf einen Domänencontroller oder einen Administratorserver mit den entsprechenden Rechten.

-

Starten Sie das Active Directory-Modul für Windows PowerShell als Administrator und navigieren Sie zu dem Ordner, der die Dateien hostet.

-

Fügen Sie den aus dem Tenable Identity Exposure-Webportal kopierten Befehl ein und drücken Sie die Eingabetaste.

-

Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole und suchen Sie das GPO mit dem Namen „Tenable.ad“, das mit der OU des Domänencontrollers verknüpft ist.

Das genaue Verfahren finden Sie unter Indicators of Attack installieren.

Honey-Konto konfigurieren:

Honey-Konto konfigurieren:

-

Kehren Sie zum Tenable Identity Exposure-Webportal zurück.

-

Navigieren Sie zur Registerkarte System > Domänenverwaltung.

-

Klicken Sie unter Honey-Konto-Konfigurationsstatus rechts neben Ihrer Domäne auf das Symbol + (verfügbar, wenn die beiden anderen Status grün sind).

-

Geben Sie im Suchfeld Name den Namen des Kontos ein, das als Honey Pot verwendet werden soll.

-

Wählen Sie den Distinguished Name des Objekts aus der Dropdown-Liste aus.

-

Kopieren Sie den Inhalt des Befehlszeilen-Textfelds und fügen Sie ihn in eine Textdatei ein.

-

Kehren Sie zu dem Server zurück, auf dem Sie das IoA-Skript ausgeführt haben.

-

Öffnen oder starten Sie eine PowerShell-Befehlszeile als Administrator.

-

Fügen Sie den aus dem Tenable Identity Exposure-Webportal kopierten Befehl ein und drücken Sie die Eingabetaste.

-

Bestätigen Sie, dass die Befehlszeile ordnungsgemäß ausgeführt wurde.

-

Kehren Sie zum Tenable Identity Exposure-Webportal zurück und klicken Sie unten auf die Schaltfläche Hinzufügen.

Nach einigen Sekunden sollte für den Honey-Konto-Konfigurationsstatus ein grüner Punkt angezeigt werden.

Das genaue Verfahren finden Sie unter Honey-Konten.

Sysmon installieren:

Sysmon installieren:

Das Tenable Identity Exposure-Webportal bietet keine automatische Bereitstellung für Sysmon. Unter Microsoft Sysmon installieren finden Sie die erforderliche Sysmon-Konfigurationsdatei. Sie können Sysmon manuell wie in der Dokumentation gezeigt oder per GPO installieren.

Das genaue Verfahren finden Sie unter Microsoft Sysmon installieren.

-

-

Microsoft Entra ID für Tenable Identity Exposure konfigurieren:

Microsoft Entra ID für Tenable Identity Exposure konfigurieren:

Tenable Identity Exposure unterstützt neben Active Directory auch Microsoft Entra ID mit spezifischen IoEs für Entra ID-Identitäten.

Vollständige Informationen finden Sie unter Konfigurieren von Microsoft Entra ID als Identitätsanbieter. Entra ID-Anwendung erstellen:

Entra ID-Anwendung erstellen:

-

Loggen Sie sich mit den entsprechenden Anmeldeinformationen beim Azure-Verwaltungsportal unter portal.azure.com ein.

-

Klicken Sie auf die Kachel Azure Active Directory und dann im linken Menü auf App-Registrierungen.

-

Klicken Sie auf Neue Registrierung und geben Sie einen Anwendungsnamen an (z. B. „Identity Exposure-App“).

-

Klicken Sie unten auf Registrieren.

-

Notieren Sie auf der Übersichtsseite der App die „Anwendungs-ID (Client)“ und die „Verzeichnis-ID (Mandant)“.

-

Klicken Sie im linken Menü auf Zertifikate und Geheimnisse.

-

Klicken Sie auf Neuer geheimer Clientschlüssel, geben Sie eine Beschreibung an und legen Sie das Ablaufdatum entsprechend der Richtlinie fest.

-

Klicken Sie auf Hinzufügen und speichern Sie den angezeigten geheimen Schlüssel an einem sicheren Ort.

-

Klicken Sie auf API-Berechtigungen und Berechtigung hinzufügen.

-

Wählen Sie Microsoft Graph und dann Anwendungsberechtigungen aus.

-

Fügen Sie die folgenden Berechtigungen hinzu: Audit Log.Read.All, Directory.Read.All, IdentityProvider.Read.All, Policy.Read.All, lReports.Read.All, RoleManagement.Read.All, UserAuthenticationMethod.Read.All.

-

Klicken Sie auf Berechtigungen hinzufügen und auf Administratoreinwilligung erteilen.

Tenable Vulnerability Management konfigurieren:

Tenable Vulnerability Management konfigurieren:

-

Stellen Sie mit dem richtigen Konto eine Verbindung zum Tenable Vulnerability Management-Webportal her.

-

Klicken Sie auf Menü > Einstellungen > Anmeldeinformationen.

-

Klicken Sie auf Anmeldeinformationen erstellen und wählen Sie den Typ Microsoft Azure aus.

-

Geben Sie einen Namen und eine Beschreibung an und fügen Sie die Tenant-ID, die Anwendungs-ID und den geheimen Clientschlüssel ein.

-

Klicken Sie auf Erstellen.

-

Klicken Sie auf Menü > Einstellungen > Mein Konto > API-Schlüssel.

-

Klicken Sie auf Generieren, lesen Sie die Warnung und klicken Sie auf Weiter.

-

Kopieren Sie die Werte für Zugriffsschlüssel und geheimer Schlüssel.

Tenable Identity Exposure konfigurieren:

Tenable Identity Exposure konfigurieren:

-

Stellen Sie mit einem Konto vom Typ „Globaler Administrator“ eine Verbindung her.

-

Klicken Sie auf Menü > System > Konfiguration > Tenable Cloud.

-

Schalten Sie Microsoft Entra IDUnterstützung aktivieren um, um die Option zu aktivieren.

-

Geben Sie den zuvor generierten Zugriffsschlüssel und den geheimen Schlüssel ein.

-

Klicken Sie auf das Häkchen, um die API-Schlüssel zu übermitteln.

-

Klicken Sie auf die Registerkarte Mandantenverwaltung und dann auf Mandanten hinzufügen.

-

Geben Sie einen Namen für den Azure AD-Mandanten an.

-

Wählen Sie die zuvor erstellten Azure-Anmeldeinformationen aus.

-

Klicken Sie auf Hinzufügen.

Ergebnisse überwachen und überprüfen:

Ergebnisse überwachen und überprüfen:

-

Tenable Identity Exposure scannt den Mandanten. Bewegen Sie den Mauszeiger über Scan-Status, um die nächste Scan-Zeit anzuzeigen.

-

Wenn der erste Scan beendet ist, wird ein grünes Symbol in der Spalte Scan-Status angezeigt.

-

Klicken Sie im linken Menü auf Indicators of Exposure.

-

Verwenden Sie Registerkarten, um zwischen AD- und Azure AD-Indikatoren zu filtern.

-

Schalten Sie Alle Indikatoren anzeigen um, um alle verfügbaren Indikatoren anzuzeigen.

-

Drei Registerkarten enthalten Indikatordetails, Mandantenergebnisse und Empfehlungen.

-

Sehen Sie sich die potenziellen Expositionsrisiken und die Anleitungen zur Behebung an.

-

-

IoEs in Ihrer Umgebung einrichten und verwenden

IoEs in Ihrer Umgebung einrichten und verwenden

Tenable Identity Exposure misst den Reifegrad der Sicherheit Ihres Active Directory mithilfe von Indicators of Exposure und weist dem Strom von Ereignissen, die überwacht und analysiert werden, Schweregradstufen zu.

Vollständige Informationen zu IoEs finden Sie unter Indicators of Exposure.IoEs aufrufen:

-

Melden Sie sich bei Tenable Identity Exposure an.

-

Klicken Sie oben links auf das Symbol, um den Bereich zu erweitern.

-

Klicken Sie auf der linken Seite auf Indicators of Exposure, um die IoEs anzuzeigen.

Die Standardansicht zeigt potenziell anfällige Konfigurationselemente in Ihrer Umgebung sortiert nach Schweregrad an: Kritisch, Hoch, Mittel und Gering.

Alle IoEs anzeigen:

Alle IoEs anzeigen:

-

Klicken Sie auf den Umschalter rechts neben Alle Indikatoren anzeigen.

-

Sie können alle in Ihrer Tenable Identity Exposure-Instanz verfügbaren IoEs sehen. Für jedes Element, für das keine Domäne angezeigt wird, haben Sie diese Exposure nicht.

-

Rechts von Alle Indikatoren anzeigen sehen Sie Domäne. Wenn Ihre Umgebung mehrere Domänen hat, klicken Sie darauf und wählen Sie die anzuzeigenden Domänen aus.

-

IoEs durchsuchen:

IoEs durchsuchen:

-

Klicken Sie auf Indikator durchsuchen und geben Sie ein Keyword ein, z. B. „Passwort“.

Alle IoEs im Zusammenhang mit Passwörtern werden angezeigt.

IoE-Details überprüfen:

IoE-Details überprüfen:

-

Um weitere Informationen zu einem Indikator anzuzeigen, klicken Sie darauf.

-

Die Detailansicht beginnt mit einer Kurzzusammenfassung der jeweiligen Exposure.

-

Anschließend werden die damit verbundenen Dokumente und bekannten Tools von Angreifern aufgelistet, die dieses bestimmte Element angreifbar machen können.

-

-

Auf der rechten Seite sehen Sie Betroffene Domänen.

-

Klicken Sie auf die Registerkarte Details zum Sicherheitsrisiko, um weitere Informationen zu den für diesen IoE durchgeführten Prüfungen zu erhalten.

-

Klicken Sie auf die Registerkarte Abweichende Objekte, um die Liste der Objekte und Ursachen anzuzeigen, die die Gefährdung ausgelöst haben.

-

Wenn Sie ein Objekt in der Liste erweitern, können Sie weitere Details zur Ursache der Abweichung sehen.

-

Abfragen erstellen:

Abfragen erstellen:

-

Um eine Abfrage zu erstellen, klicken Sie auf Ausdruck eingeben und geben Sie eine boolesche Abfrage für ein Element ein. Sie können auch auf das Filtersymbol auf der linken Seite klicken, um eine Abfrage zu erstellen.

-

Legen Sie das Start- und Enddatum fest, wählen Sie Domänen aus und suchen Sie nach ignorierten Elementen, indem Sie auf den Umschalter Ignorieren klicken.

Das vollständige Verfahren finden Sie unter Abweichende Objekte suchen.

Abweichende Objekte ignorieren/exportieren:

Abweichende Objekte ignorieren/exportieren:

-

Sie können Objekte in der Liste ausblenden, indem Sie sie ignorieren.

-

Wählen Sie ein oder mehrere Objekte aus und klicken Sie dann unten auf der Seite auf Aktion auswählen.

-

Wählen Sie Ausgewählte Objekte ignorieren aus und klicken Sie auf OK.

-

Wählen Sie das Datum aus, bis zu dem die ausgewählten Objekte ignoriert werden sollen.

-

Sie können das Ignorieren von Objekten entsprechend stoppen, indem Sie die Option Ausgewählte Objekte nicht mehr ignorieren verwenden.

-

-

Um die Liste aller abweichenden Objekte für diesen Indikator als CSV-Datei zu exportieren, klicken Sie auf die Schaltfläche Alle exportieren.

Das vollständige Verfahren finden Sie unter Abweichende Objekte.

Empfehlungen zur Behebung:

Empfehlungen zur Behebung:

-

Klicken Sie auf die Registerkarte Empfehlungen, um Empfehlungen zur Behebung dieses Indikators anzuzeigen.

Anwendungsfälle zur Behebung finden Sie zudem unter Behebungsmaßnahmen für abweichende Objekte aus Indicators of Exposure durchführen.

-

-

Konfigurationsänderungen in AD mit dem Trail Flow nachverfolgen

Konfigurationsänderungen in AD mit dem Trail Flow nachverfolgen

Im Trail Flow wird die Echtzeitüberwachung und Analyse der Ereignisse angezeigt, die Ihre AD-Infrastruktur betreffen. Sie können damit kritische Schwachstellen und die empfohlenen Behebungsmaßnahmen identifizieren.

Vollständige Informationen finden Sie unter Trail Flow und Trail Flow-Anwendungsfälle.

Trail Flow aufrufen:

-

Melden Sie sich bei Tenable Identity Exposure an.

-

Klicken Sie oben links auf das Symbol, um die Navigationsleiste zu erweitern.

-

Klicken Sie auf Trail Flow.

Auf der Seite „Trail Flow“ navigieren:

Auf der Seite „Trail Flow“ navigieren:

Die Seite „Trail Flow“ wird mit einer Liste von Ereignissen geöffnet, einschließlich Quelltyp, Objektpfad, Domäne und Datum.

-

Klicken Sie oben rechts auf das Datumsfeld, um die gewünschten Daten anzugeben.

-

Klicken Sie auf Domäne, um die Active Directory-Server oder -Gesamtstrukturen zu ändern.

-

Klicken Sie auf die Pause-Schaltfläche in der oberen rechten Ecke, um die Trail Flow-Erfassung anzuhalten oder neu zu starten.

Abfragen erstellen:

Abfragen erstellen:

Es gibt zwei Möglichkeiten, Abfragen für Ihre Suche zu erstellen: manuell oder mit dem Assistenten.

-

Zum manuellen Filtern von Ereignissen geben Sie einen Ausdruck in das Suchfeld ein, um die Ergebnisse mit den booleschen Operatoren zu präzisieren.

Vollständige Informationen finden Sie unter Trail Flow manuell durchsuchen.

-

So verwenden Sie den Suchassistenten:

-

Klicken Sie auf das Zauberstabsymbol auf der linken Seite.

-

Befolgen Sie die Anweisungen, um Abfrageausdrücke zu erstellen und zu kombinieren.

Vollständige Informationen finden Sie unter Trail Flow mit dem Assistenten durchsuchen und Trail Flow-Abfragen anpassen.

-

Ereignisdetails anzeigen:

Ereignisdetails anzeigen:

Nachdem Sie ein wichtiges Ereignis identifiziert haben, gehen Sie wie folgt vor:

-

Klicken Sie auf das Ereignis. Daraufhin werden die Attribute der Änderung für dieses Objekt angezeigt.

-

Bewegen Sie den Mauszeiger über das Symbol mit den blauen Punkten auf der linken Seite, um die Werte vor und während des Ereignisses zu vergleichen.

-

Bewegen Sie den Mauszeiger über Elemente, um zusätzliche Informationen anzuzeigen.

-

Klicken Sie auf Ganzen Wert anzeigen und dann auf die Schaltfläche, um diese Information in die Zwischenablage zu kopieren.

Konfigurationsänderungen identifizieren:

Konfigurationsänderungen identifizieren:

Eine der Herausforderungen bei der Cybersecurity von Active Directory-Servern ist die große Anzahl von Konfigurationsänderungen, die keinen Einfluss auf die Cyber Exposure haben. So identifizieren Sie Konfigurationsänderungen:

-

Klicken Sie auf das Zauberstabsymbol.

-

Aktivieren Sie Nur Abweichung.

-

Klicken Sie auf Validieren.

Cyber Exposure-Elemente anzeigen:

Cyber Exposure-Elemente anzeigen:

Beachten Sie, dass neben den Ereignissen ein rotes Rautensymbol angezeigt wird. Klicken Sie auf ein Ereignis, um Informationen zur Konfigurationsänderung anzuzeigen. Es ist eine zusätzliche Registerkarte mit der Bezeichnung „Abweichungen“ verfügbar. Klicken Sie darauf, um die spezifischen Cyber Exposure-Elemente anzuzeigen, die erstellt oder aufgelöst wurden.

-

-

Potenzielle Angriffe auf AD mit IoAs identifizieren

Potenzielle Angriffe auf AD mit IoAs identifizieren

IoAs aufrufen:

-

Melden Sie sich bei Tenable Identity Exposure an.

-

Klicken Sie oben links auf das Symbol, um die Navigationsleiste zu erweitern.

-

Klicken Sie auf Indicators of Attack.

Zeitleiste filtern:

Zeitleiste filtern:

Standardmäßig wird die Zeitleiste der Angriffserkennung für den heutigen Tag angezeigt. So ändern Sie den Filter:

-

Klicken Sie auf Tag, Monat oder Jahr.

-

Um den Zeitraum zu ändern, klicken Sie auf das Kalendersymbol und wählen Sie den entsprechenden Zeitraum aus.

Ansicht filtern:

Ansicht filtern:

Sie können die Ansicht mit der Auswahl auf der rechten Seite des Portals für bestimmte Domänen oder IoAs filtern.

-

Klicken Sie auf Domänen, um die Auswahlmöglichkeiten anzuzeigen und eine Auswahl zu treffen.

-

Klicken Sie zum Schließen auf das X.

-

Klicken Sie auf Indikatoren, um die Auswahlmöglichkeiten anzuzeigen und eine Auswahl zu treffen.

-

Klicken Sie zum Schließen auf das X.

Konzentrieren wir uns als Beispiel auf die Ereignisse im Jahr 2022:

-

Klicken Sie auf die Schaltfläche Jahr und wählen Sie „2022“ aus.

-

Klicken Sie auf den roten und den gelben Balken in der Zeitleiste.

-

Sie können jetzt eine neue Ansicht mit den wichtigsten drei kritischen und den wichtigsten drei mittleren Angriffen sehen, die in diesem Monat erkannt wurden.

-

Schließen Sie die Ansicht, indem Sie außerhalb des schwarzen Felds klicken.

Details zu erkannten Angriffen anzeigen:

Details zu erkannten Angriffen anzeigen:

Unter der Zeitleiste sehen Sie eine Karte für die überwachte Domäne, in der der Angriff erkannt wurde.

-

Klicken Sie auf das Dropdown-Menü Sortieren nach.

-

Sie können die Karte nach Domäne, Kritikalität des Indikators oder Gesamtstruktur sortieren.

-

Um nach einer bestimmten Domäne oder einem bestimmten Angriff zu suchen, verwenden Sie das Suchfeld.

-

Standardmäßig wird nur eine Karte für die angegriffene Domäne angezeigt. Wechseln Sie die Ansicht, um die einzelnen Domänen anzuzeigen, indem Sie Nur angegriffene Domänen anzeigen von Ja auf Nein umstellen.

Diagramm anpassen:

Diagramm anpassen:

Eine Karte enthält zwei Arten von Informationen: ein Diagramm und die wichtigsten drei Angriffe.

-

Um den Diagrammtyp zu ändern, klicken Sie oben rechts auf der Karte auf das Bleistiftsymbol.

-

Wählen Sie entweder Angriffsverteilung oder Anzahl Ereignisse aus.

-

Klicken Sie auf Speichern.

Vorfallsdetails anzeigen:

Vorfallsdetails anzeigen:

So zeigen Sie weitere Details zum erkannten Angriff an:

-

Klicken Sie auf die Karte, um Vorfälle im Zusammenhang mit der Domäne anzuzeigen.

-

Verwenden Sie zum Filtern das Suchfeld, wählen Sie ein Start- oder Enddatum oder bestimmte Indikatoren aus oder schalten Sie das Feld Nein/Ja um, um geschlossene Vorfälle anzuzeigen oder auszublenden.

-

Um Vorfälle zu schließen, wählen Sie eine Warnung aus, klicken Sie unten auf das Menü Aktion auswählen, wählen Sie Ausgewählte Vorfälle schließen aus und klicken Sie auf OK.

-

Um Vorfälle erneut zu öffnen, wählen Sie eine Warnung aus, klicken Sie auf das Menü Aktion auswählen, wählen Sie Ausgewählte Vorfälle erneut öffnen aus und klicken Sie auf OK.

Angriffsdetails und YARA-Erkennungsregeln anzeigen:

Angriffsdetails und YARA-Erkennungsregeln anzeigen:

-

Klicken Sie auf einen Angriff, um die Detailansicht zu öffnen. Im Beschreibungsfeld finden Sie die Beschreibung des Vorfalls des Angriffs, Informationen zum MITRE ATT&CK-Framework und zusätzliche Ressourcen mit Links zu externen Websites.

-

Klicken Sie auf den Bereich mit den YARA-Erkennungsregeln, um ein Beispiel für eine Regel anzuzeigen, die Malware-Forschungen in Erkennungstools durchführen kann.

-

Exportieren Sie die Liste der Vorfälle, indem Sie auf Alle exportieren klicken. CSV ist das einzige verfügbare Format.

Benachrichtigungen und Warnungen:

Benachrichtigungen und Warnungen:

Das Glockensymbol oben rechts zeigt eine Benachrichtigung an, wenn Tenable Identity Exposure einen Angriff erkennt. Diese Angriffe werden auf der Registerkarte „Angriffswarnungen“ angezeigt.

-

-

Warnungen einrichten und verwenden

Warnungen einrichten und verwenden

Das Warnsystem von Tenable Identity Exposure hilft Ihnen, Sicherheitsmängel und Angriffe auf Ihr überwachtes Active Directory zu erkennen. Es liefert Analysedaten zu Schwachstellen und Angriffen in Echtzeit per E-Mail oder Syslog-Benachrichtigungen.

Das vollständige Verfahren finden Sie unter Warnmeldungen. SMTP-Server konfigurieren:

SMTP-Server konfigurieren:

-

Stellen Sie eine Verbindung mit Tenable Identity Exposure her.

-

Klicken Sie auf System > Konfiguration.

-

Konfigurieren Sie den SMTP-Server über dieses Menü.

E-Mail-Warnungen erstellen:

E-Mail-Warnungen erstellen:

-

Klicken Sie unter Warnungsmodul auf E-Mail.

-

Klicken Sie auf die Schaltfläche E-Mail-Warnung hinzufügen.

-

Geben Sie in das Feld E-Mail-Adresse die E-Mail-Adresse des Empfängers ein.

-

Geben Sie in das Feld Beschreibung eine Beschreibung für die Adresse ein.

-

Wählen Sie in der Dropdown-Liste Warnung auslösen die Option Bei Änderungen, Bei jeder Abweichung oder Bei jedem Angriff aus.

-

Wählen Sie in der Dropdown-Liste Profile die Profile aus, die für diese E-Mail-Warnung verwendet werden sollen.

-

Aktivieren Sie das Kontrollkästchen Warnungen senden, wenn .... Abweichungen festgestellt werden, um E-Mail-Benachrichtigungen zu senden, wenn ein Systemneustart Warnungen auslöst.

-

Wählen Sie in der Dropdown-Liste Schweregrad-Schwellenwert den Schwellenwert aus, bei dem Tenable Identity Exposure Warnungen sendet.

-

Wählen Sie die Indikatoren aus, für die Warnungen gesendet werden sollen.

-

Domänen für Warnungen auswählen:

-

Klicken Sie auf Domänen, um die Domänen auszuwählen, für die Tenable Identity Exposure Warnungen versendet.

-

Wählen Sie die Gesamtstruktur oder Domäne aus und klicken Sie auf die Schaltfläche Auswahlbasierter Filter.

-

-

Klicken Sie auf die Schaltfläche Konfiguration testen.

Eine Meldung bestätigt, dass Tenable Identity Exposure eine E-Mail-Warnung an den Server gesendet hat.

-

Klicken Sie auf die Schaltfläche Hinzufügen.

Eine Meldung bestätigt, dass Tenable Identity Exposure die E-Mail-Warnung erstellt hat.

Syslog-Warnungen erstellen:

Syslog-Warnungen erstellen:

-

Klicken Sie auf Syslog und dann auf die Schaltfläche Syslog-Warnung hinzufügen.

-

Geben Sie im Feld IP-Adresse oder Hostname des Collectors die IP-Adresse oder den Hostnamen des Servers ein, der die Benachrichtigungen empfängt.

-

Geben Sie in das Feld Port die Portnummer für den Collector ein.

-

Wählen Sie im Dropdown-Menü Protokoll entweder UDP oder TCP aus.

-

Wenn Sie „TCP“ wählen, aktivieren Sie das Kontrollkästchen der Option TLS, um das TLS-Sicherheitsprotokoll zu aktivieren.

-

Geben Sie in das Feld Beschreibung eine kurze Beschreibung für den Collector ein.

-

Wählen Sie eine der drei Optionen zum Auslösen von Warnungen: Bei Änderungen, Bei jeder Abweichung oder Bei jedem Angriff.

-

Wählen Sie in der Dropdown-Liste Profile die Profile aus, die für diese Syslog-Warnung verwendet werden sollen.

-

Wenn Sie nach einem Systemneustart oder Upgrade Warnungen senden möchten, aktivieren Sie Warnungen senden, wenn während der anfänglichen Analysephase Abweichungen festgestellt werden.

-

Wenn Sie festlegen, dass Warnungen bei Änderungen ausgelöst werden, geben Sie einen Ausdruck ein, um die Ereignisbenachrichtigung auszulösen.

-

Klicken Sie auf die Schaltfläche Konfiguration testen.

Eine Meldung bestätigt, dass Tenable Identity Exposure eine Syslog-Warnung an den Server gesendet hat.

-

Klicken Sie auf Hinzufügen.

Eine Meldung bestätigt, dass Tenable Identity Exposure die Syslog-Warnung erstellt hat.

-

-

Dashboards im Tenable Identity Exposure-Portal einrichten

Dashboards im Tenable Identity Exposure-Portal einrichten

Mit Dashboards können Sie Daten und Trends visualisieren, die die Sicherheit Ihres Active Directory betreffen. Sie können Dashboards mit Widgets anpassen, um Diagramme und Zähler nach Ihren Wünschen anzuzeigen.

Vollständige Informationen finden Sie unter Dashboards.Dashboards aufrufen:

-

Melden Sie sich bei Tenable Identity Exposure an.

-

Klicken Sie oben links auf das Symbol, um die Navigationsleiste zu erweitern.

Benutzerdefiniertes Dashboard erstellen:

Benutzerdefiniertes Dashboard erstellen:

-

Gehen Sie zu Dashboards und klicken Sie auf Hinzufügen.

-

Klicken Sie auf Dashboard hinzufügen.

-

Geben Sie einen Namen ein und klicken Sie auf OK.

Widgets zum Dashboard hinzufügen:

Widgets zum Dashboard hinzufügen:

-

Klicken Sie oben rechts auf Hinzufügen.

-

Wählen Sie Widget auf diesem Dashboard hinzufügen aus oder klicken Sie auf die Schaltfläche in der Mitte des Bildschirms.

-

Wählen Sie den Widget-Typ (Balkendiagramme, Liniendiagramme oder Zähler) aus.

Liniendiagramm-Widget konfigurieren:

Liniendiagramm-Widget konfigurieren:

-

Klicken Sie auf Liniendiagramme.

-

Benennen Sie das Widget, z. B. „Abweichungen in den letzten 30 Tagen”.

-

Wählen Sie den Datentyp (Anzahl der Benutzer, Anzahl der Abweichungen oder Konformitätsbewertung) aus.

-

Wählen Sie Abweichungen aus und legen Sie die Zeit auf einen Monat fest.

-

Klicken Sie auf Kein Indikator und wählen Sie die zu verwendenden Indikatoren aus.

-

Benennen Sie das Dataset, z. B. „Kritisch“.

-

Fügen Sie nach Bedarf weitere Datasets hinzu (z. B. für „Mittel“ und „Gering“).

-

Klicken Sie auf Hinzufügen.

Balkendiagramm-Widget hinzufügen:

Balkendiagramm-Widget hinzufügen:

-

Klicken Sie auf Balkendiagramm.

-

Nennen Sie es Konformität und wählen Sie den Datentyp für die Konformitätsbewertung aus.

-

Wählen Sie alle Indikatoren aus.

-

Benennen Sie das Dataset, z. B. „IoE“.

-

Klicken Sie auf Hinzufügen.

Zähler-Widget hinzufügen:

Zähler-Widget hinzufügen:

-

Klicken Sie auf Zähler.

-

Benennen Sie das Widget, z. B. „Benutzer“, und legen Sie den Datentyp auf Anzahl Benutzer fest.

-

Wählen Sie den Status Alle und die Domäne aus.

-

Benennen Sie das Dataset und klicken Sie auf Hinzufügen.

-

-

Angriffspfade anzeigen

Angriffspfade anzeigen

Tenable Identity Exposure bietet mehrere Möglichkeiten, die potenzielle Schwachstelle eines Assets durch grafische Darstellungen zu visualisieren.

Vollständige Informationen finden Sie unter Angriffspfad.Angriffspfad-Funktion aufrufen:

-

Melden Sie sich bei Tenable Identity Exposure an.

-

Klicken Sie oben links auf das Menüsymbol, um die Navigationsleiste zu erweitern.

-

Klicken Sie im Abschnitt Sicherheitsanalyse auf Angriffspfad. Die Angriffspfad-Funktion verfügt über drei Modi:

-

Angriffspfad

-

Angriffsradius

-

Asset-Exposure

-

Angriffsradius-Modus verwenden:

Angriffsradius-Modus verwenden:

-

Geben Sie im Suchfeld den Namen des Kontos ein (z. B. „John Doe“).

-

Wählen Sie das Konto aus der Liste aus und klicken Sie auf das Lupensymbol.

-

Untersuchen Sie den Angriffsradius des ausgewählten kompromittierten Kontos.

-

Filtern und zeigen Sie Knoten nach Bedarf an.

-

Bewegen Sie den Mauszeiger über Endgeräte, um den Angriffspfad anzuzeigen.

-

Aktivieren Sie die Option, um alle QuickInfos zum Knoten anzuzeigen.

-

Verwenden Sie die Zoom-Leiste, um die Ansicht anzupassen.

-

Um das Suchobjekt zu ändern, klicken Sie auf das X neben dem Kontonamen und führen Sie eine neue Suche durch.

Asset-Exposure-Modus verwenden:

Asset-Exposure-Modus verwenden:

-

Geben Sie in das Suchfeld den Namen des sensiblen Servers ein (z. B. „srv-fin“).

-

Wählen Sie das Objekt aus der Liste aus und klicken Sie auf das Lupensymbol.

-

Untersuchen Sie die Asset-Exposure gegenüber dem ausgewählten sensiblen Server.

-

Verwenden Sie ähnliche Optionen wie im Angriffsradius-Modus.

-

Bewegen Sie den Mauszeiger über Pfade, um Details anzuzeigen.

-

Aktivieren Sie die Option, um alle QuickInfos zum Knoten anzuzeigen.

-

Passen Sie die Ansicht mit der unteren Leiste an.

Angriffspfad-Modus verwenden:

Angriffspfad-Modus verwenden:

-

Geben Sie im Startpunkt-Suchfeld den Namen des kompromittierten Kontos ein (z. B. „John Doe“).

-

Klicken Sie auf den Kontonamen.

-

Geben Sie in das Endpunkt-Suchfeld den Namen des sensiblen Assets ein (z. B. „s or v-fin“).

-

Klicken Sie auf den Asset-Namen.

-

Klicken Sie auf das Lupensymbol.

-

Erkunden Sie die verfügbaren Angriffspfade zwischen dem kompromittierten Konto und dem sensiblen Asset.

-

Verwenden Sie ähnliche Optionen wie im Angriffsradius- und Asset-Exposure-Modus.

Zusätzliche Funktionen:

Zusätzliche Funktionen:

-

Wer hat die Kontrolle über meine privilegierten Assets?: Zeigt alle Benutzer- und Computerkonten an, für die ein Angriffspfad zu einem privilegierten Asset führt.

-

Welche meiner Assets sind privilegiert?: Listet Tier-0-Assets und -Konten mit potenziellen Angriffspfaden auf, die zu diesen Assets führen.

-

Wechseln Sie zwischen den Registerkarten, um die Listen anzuzeigen.

-

Klicken Sie auf das Lupensymbol neben einem Element, um die Ansicht zu wechseln.

-

Klicken Sie auf den blauen Pfeil und das Symbol mit den Punkten, um die Asset-Exposure-Ansicht zu öffnen, die so gefiltert ist, dass nur dieses Asset angezeigt wird.

Ergebnisse interpretieren:

Ergebnisse interpretieren:

-

Verwenden Sie die Angriffspfad-Funktion, um Hypothesen zu bestätigen und gefährliche Angriffspfade zwischen Entitäten zu visualisieren.

-

Ergreifen Sie Behebungsmaßnahmen, um identifizierte Angriffspfade zu schließen.

-