Trail Flow-Abfragen anpassen

Mit dem Trail Flow können Sie die Funktionen von Tenable Identity Exposure über die standardmäßige Überwachung von Indicators of Exposure und Indicators of Attack hinaus erweitern. Sie können benutzerdefinierte Abfragen erstellen, um Daten schnell abzurufen. Außerdem können Sie die Abfrage als benutzerdefinierte Warnung verwenden, die Tenable Identity Exposure an Ihr Security Information and Event Management (SIEM)-System senden kann.

Die folgenden Beispiele zeigen praktische benutzerdefinierte Abfragen in Tenable Identity Exposure.

| Anwendungsfall | Beschreibung | |

|---|---|---|

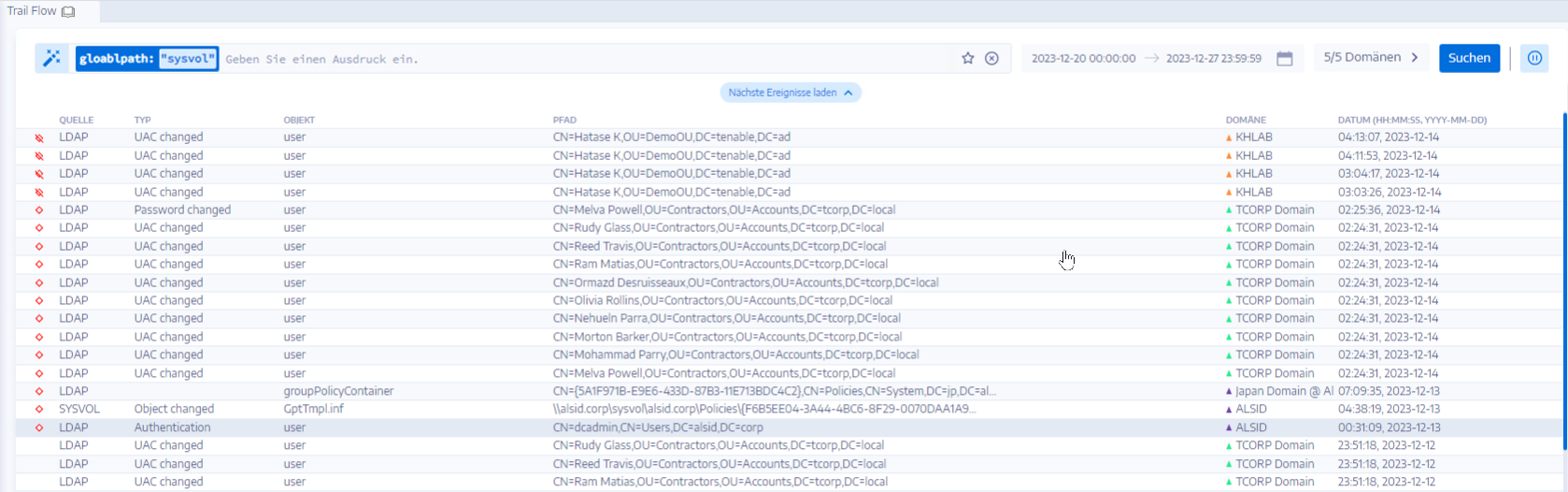

| Überwachung von Binärdateien zum Starten und Herunterfahren von GPOs und Überwachung des globalen SYSVOL-Pfads | Überwacht auf Skripts im Systemstartpfad und/oder im globalen SYSVOL-Replikationspfad. Angreifer nutzen diese Skripte häufig, um native AD-Dienste zu missbrauchen und Ransomware schnell in einer Umgebung zu verbreiten.

|

|

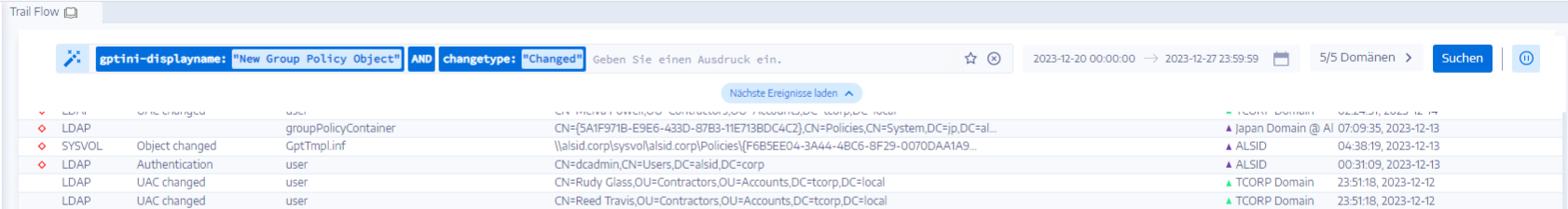

| Änderungen der GPO-Konfiguration | Überwacht auf Änderungen an GPO-Konfigurationen. Angreifer verwenden diese Methode häufig, um Sicherheitseinstellungen herunterzustufen und so eine Persistenz und/oder Kontoübernahme zu ermöglichen. | |

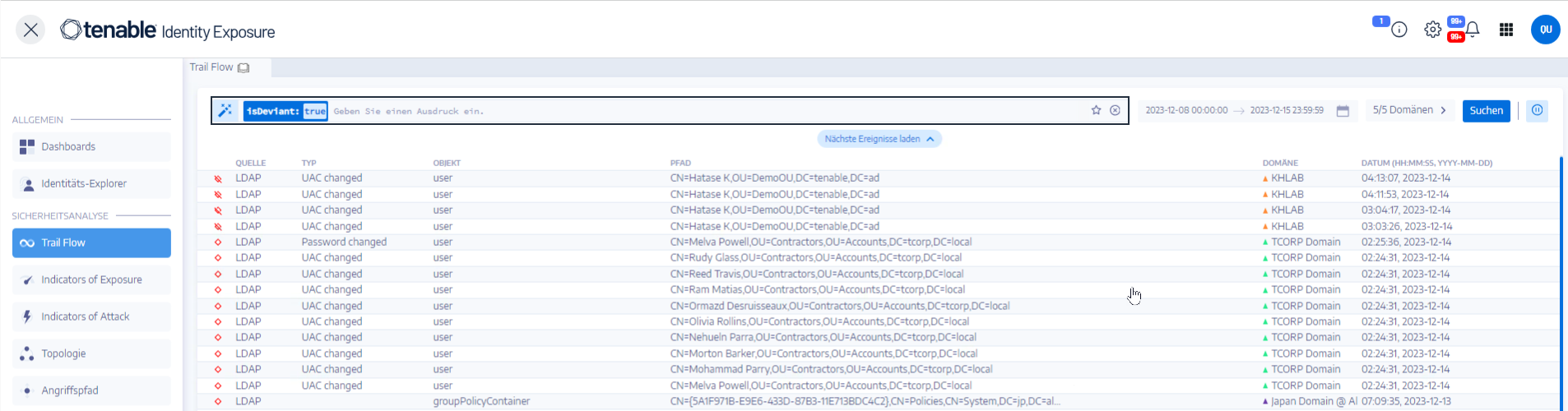

| Fehlgeschlagene Authentifizierung und Passwortrücksetzung |

Überwacht auf mehrere fehlgeschlagene Authentifizierungsversuche, die zu einer Sperre führen, was als Frühwarnkennzeichen für Brute-Force-Versuche dienen kann. Hinweis: Sie müssen die Sperrrichtlinie und die Datums-/Uhrzeitvariablen festlegen. Weitere Informationen finden Sie unter Authentifizierung über ein Tenable Identity Exposure-Konto.

|

|

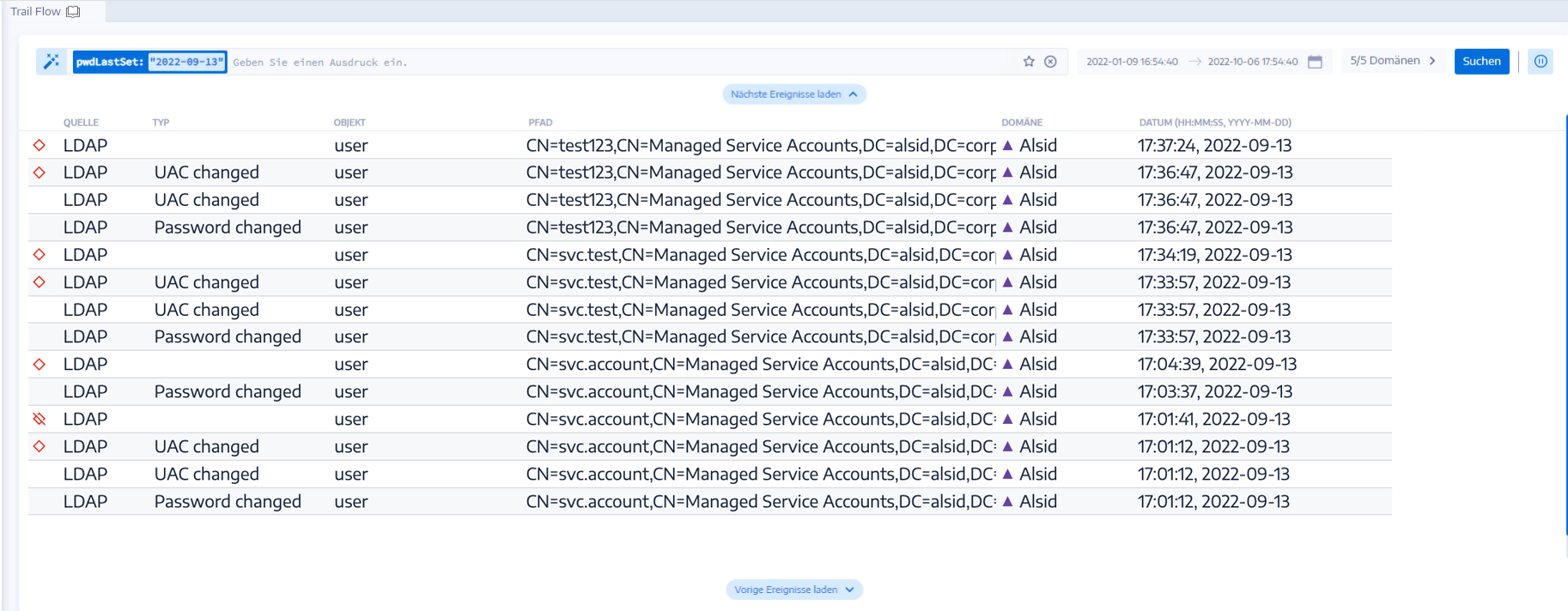

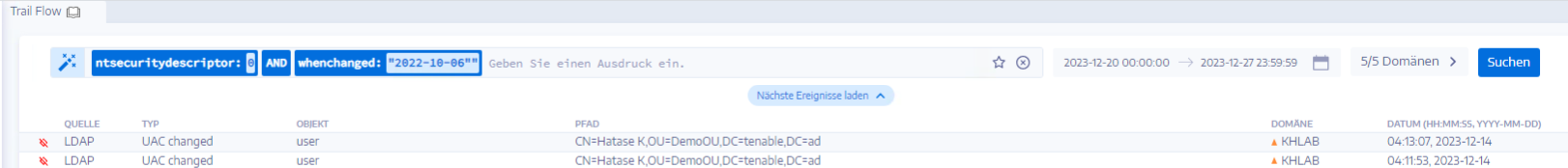

| Objektberechtigungen hinzugefügt, entfernt oder geändert |

Überwacht auf nicht autorisierte Änderungen an ACL-Rechten und zugehörigen Objektberechtigungssätzen. Angreifer missbrauchen diese Methode, um Berechtigungen zu erhöhen. Hinweis: Sie müssen die Datums-/Uhrzeitvariable angeben.

|

|

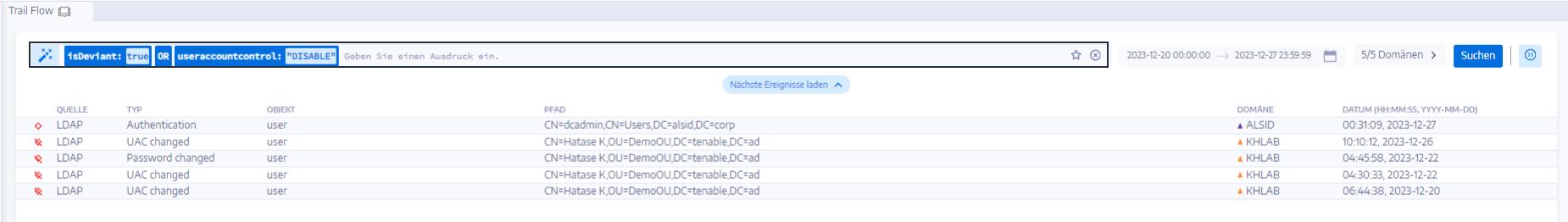

| Änderungen an Administratoren, die zu einer Abweichung führen |

Integrierte Administratorgruppen und benutzerdefinierte Gruppen sind sensible Gruppen, die eine genaue Überwachung auf Abweichungen oder Konfigurationsänderungen erfordern, die ein Risiko darstellen können. Mit dieser Abfrage können Sie schnell die letzten Änderungen überprüfen, die sich negativ auf die Sicherheitseinstellungen in der Administratorengruppe ausgewirkt haben könnten. |

|

Siehe auch