Bereitstellung von Indicators of Attack

Mit dem Modul Indicators of Attack (IoA) von Tenable Identity Exposure können Sie Angriffe auf Ihr Active Directory (AD) erkennen. Für jeden IoA sind spezifische Überwachungsrichtlinien erforderlich, die das Installationsskript automatisch aktiviert. Eine vollständige Liste der Tenable Identity Exposure-IoAs und ihrer Implementierung finden Sie im Tenable Identity Exposure – Referenzhandbuch zu Indicators of Attack im Tenable-Downloads-Portal.

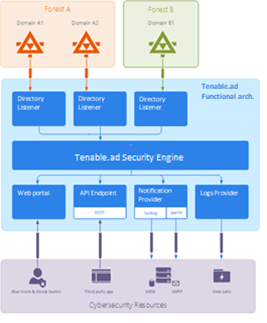

Tenable Identity Exposure ist eine nicht-intrusive Lösung, die eine Active Directory-Infrastruktur ohne Einsatz von Agents und mit minimalen Konfigurationsänderungen in Ihrer Umgebung überwacht.

Tenable Identity Exposure verwendet ein normales Benutzerkonto ohne Administratorrechte, um für die Sicherheitsüberwachungsfunktion eine Verbindung zu Standard-APIs herzustellen.

Tenable Identity Exposure verwendet die Replikationsmechanismen von Active Directory zum Abrufen der relevanten Informationen. Dies verbraucht nur wenig Bandbreite zwischen dem PDC der einzelnen Domänen und dem Verzeichnis-Listener von Tenable Identity Exposure.

Um Sicherheitsvorfälle effizient mithilfe von Indicators of Attack zu erkennen, nutzt Tenable Identity Exposure die Informationen der Ereignisablaufverfolgung für Windows (ETW) und die auf den einzelnen Domänencontrollern verfügbaren Replikationsmechanismen. Zur Erfassung dieser Informationen stellen Sie ein dediziertes Gruppenrichtlinienobjekt (GPO) mithilfe eines Skripts von Tenable Identity Exposure bereit, wie unter Indicators of Attack installieren beschrieben.

Dieses GPO aktiviert einen Ereignisprotokoll-Listener mit Windows EvtSubscribe-APIs auf allen Domänencontrollern. Dieser Listener schreibt auf das Systemvolume (SYSVOL), um das AD-Replikationsmodul und die Tenable Identity Exposure-Fähigkeit, SYSVOL-Ereignisse abzuhören, nutzen zu können. Das GPO erstellt für jeden Domänencontroller eine Datei im SYSVOL und leert deren Inhalt in regelmäßigen Abständen.

Zur Initiierung der Sicherheitsüberwachung muss Tenable Identity Exposure Standard-Verzeichnis-APIs von Microsoft kontaktieren.

Domänencontroller

Tenable Identity Exposure muss nur mit dem primären Domänencontrolleremulator (PDCe) über die in der Network Flow Matrix beschriebenen Netzwerkprotokolle kommunizieren.

Wenn mehrere Domänen oder Gesamtstrukturen überwacht werden, muss Tenable Identity Exposure den PDCe jeder Domäne erreichen. Für eine optimale Leistung empfiehlt Tenable, dass Tenable Identity Exposure in einem physischen Netzwerk in der Nähe des zu überwachenden PDCe gehostet wird.

Benutzerkonto

Tenable Identity Exposure verwendet zur Authentifizierung bei der überwachten Infrastruktur ein Benutzerkonto ohne Administratorrechte, um auf den Replikationsfluss zuzugreifen.

Ein einfacher Tenable Identity Exposure-Benutzer kann auf alle erfassten Daten zugreifen. Tenable Identity Exposure greift nicht auf geheime Attribute wie Anmeldeinformationen, Passwort-Hashes oder Kerberos-Schlüssel zu.

Tenable empfiehlt, ein Dienstkonto zu erstellen, das Mitglied der Gruppe „Domänenbenutzer“ ist und die folgenden Anforderungen erfüllt:

-

Das Dienstkonto befindet sind in der überwachten Hauptdomäne.

-

Das Dienstkonto befindet sich in einer beliebigen Organisationseinheit (OU), vorzugsweise in derjenigen, in der Sie andere Sicherheitsdienstkonten erstellen.

-

Das Dienstkonto hat eine Standard-Benutzergruppenmitgliedschaft (z. B. Mitglied der AD-Standardgruppe „Domänenbenutzer“).

-

Informieren Sie sich über die Einschränkungen und potenziellen Auswirkungen der Installation von IoAs, wie unter Technische Änderungen und potenzielle Auswirkungen beschrieben.

-

Überprüfen Sie, ob auf dem DC die PowerShell-Module für Active Directory und GroupPolicy installiert und verfügbar sind.

Führen Sie dazu den folgenden PowerShell-Befehl auf dem Zielcomputer (DC) aus, auf dem Sie das IoA-Modul bereitstellen möchten:

Kopierenif (-not (Get-Module -ListAvailable -Name GroupPolicy)) {

Write-Error "The GroupPolicy module is not installed or not available on this machine. This is a requirement for this script and the IOAs to run, please install it and run this script again."

} -

Überprüfen Sie, ob auf dem DC die Funktion RSAT-DFS-Mgmt-Con der DFS-Tools (Verteiltes Dateisystem) aktiviert ist, sodass das Bereitstellungsskript den Replikationsstatus überprüfen kann (es kann kein GPO erstellt werden, während der DC eine Replikation ausführt).

-

Tenable Identity Exposure empfiehlt, IoAs außerhalb der Spitzenzeiten zu installieren/aktualisieren, um Unterbrechungen Ihrer Plattform zu begrenzen.

-

Dedizierte SMB-Freigabe – Wenn Sie die dedizierte SMB-Freigabe anstelle von SYSVOL zum Speichern von Ereignisprotokolldateien verwenden:

-

SMBv2 oder höher muss aktiviert sein, um das IoA-Modul zu installieren und auszuführen. SMBv1 ist ein älteres Protokoll, das Tenable Identity Exposure aus Sicherheitsgründen nicht unterstützt.

-

Diese Anforderung gilt auch für die normalen Betriebsbedingungen. Wenn Sie das Modul unter der richtigen Konfiguration installieren und anschließend auf nur SMBv1 umstellen, deaktiviert sich das IoA-Modul selbst, bis die richtige SMB-Konfiguration (SMBv2 oder höher) wiederhergestellt wird.

Um Ihre SMB-Konfiguration auf Ihren Domänencontrollern zu überprüfen, befolgen Sie die Anweisungen in der offiziellen Microsoft-Dokumentation.

-

Ihre Domänencontroller müssen in der Lage sein, über das SMB-Protokoll mit Ihrem PDCe (primärer Domänencontroller-Emulator) zu kommunizieren.

-

Jeder Fehler, der in der Konsole angezeigt wird, bedeutet, dass diese Anforderung in Ihrer aktuellen Umgebung nicht validiert wird.

-

Berechtigungen überprüfen – Um IoAs zu installieren, benötigen Sie eine Benutzerrolle mit den folgenden Berechtigungen:

-

In Datenentitäten „Lesezugriff“ für:

-

Alle Indicators of Attack

-

Alle Domänen

-

-

In Schnittstellenentitäten Zugriff für:

-

Verwaltung > System > Konfiguration

-

Verwaltung > System > Konfiguration > Anwendungsdienste > Indicators of Attack

-

Verwaltung > System > Konfiguration > Anwendungsdienste > Indicators of Attack > Installationsdatei herunterladen

-

-

Weitere Informationen zu rollenbasierten Berechtigungen finden Sie unter Berechtigungen für eine Rolle festlegen.

Siehe auch

- Indicators of Attack-Installationsskript

- Technische Änderungen und potenzielle Auswirkungen

-

Microsoft Sysmon installieren, ein Windows-Systemtool, das einige der Indicators of Attack von Tenable Identity Exposure benötigen, um relevante Systemdaten abzurufen.