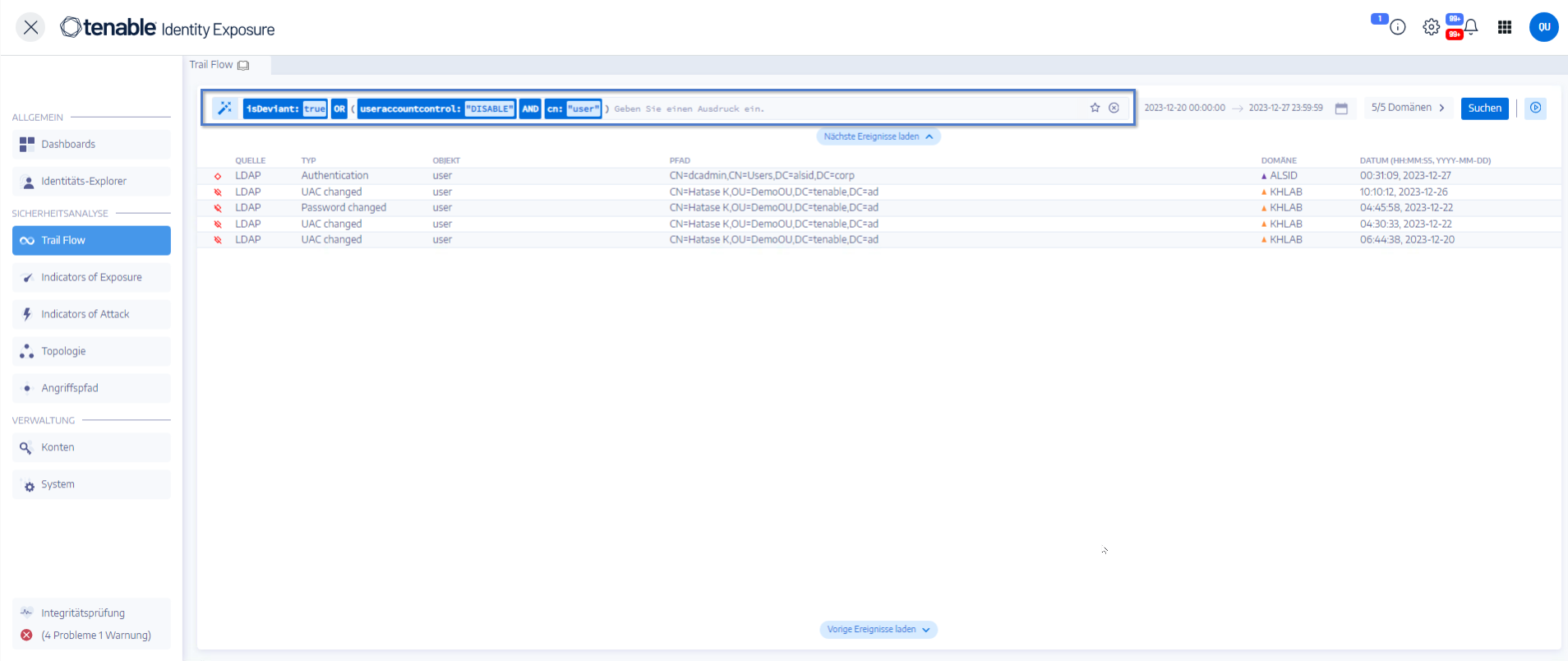

Trail Flow manuell durchsuchen

Um Ereignisse zu filtern, die mit bestimmten Zeichenfolgen oder Mustern übereinstimmen, können Sie einen Ausdruck in das Suchfeld eingeben, um die Ergebnisse mit den booleschen Operatoren *, AND und OR zu präzisieren. Sie können OR-Anweisungen in Klammern einschließen, um die Suchpriorität zu ändern. Bei der Suche wird nach einem bestimmten Wert in einem Active Directory-Attribut gesucht.

So können Sie den Trail Flow manuell durchsuchen:

-

Klicken Sie in Tenable Identity Exposure auf Trail Flow, um die Seite „Trail Flow” zu öffnen.

-

Geben Sie im Suchfeld einen Abfrageausdruck ein.

-

Sie können die Suchergebnisse wie folgt filtern:

-

Klicken Sie auf das Feld Kalender, um ein Start- und ein Enddatum auszuwählen.

-

Klicken Sie auf n/n Domänen, um Gesamtstrukturen und Domänen auszuwählen.

-

-

Klicken Sie auf Suchen.

Tenable Identity Exposure aktualisiert die Liste mit den Ergebnissen, die Ihren Suchkriterien entsprechen.

Beispiel:

In diesem Beispiel wird nach Folgendem gesucht: