Erste Schritte mit OT Security

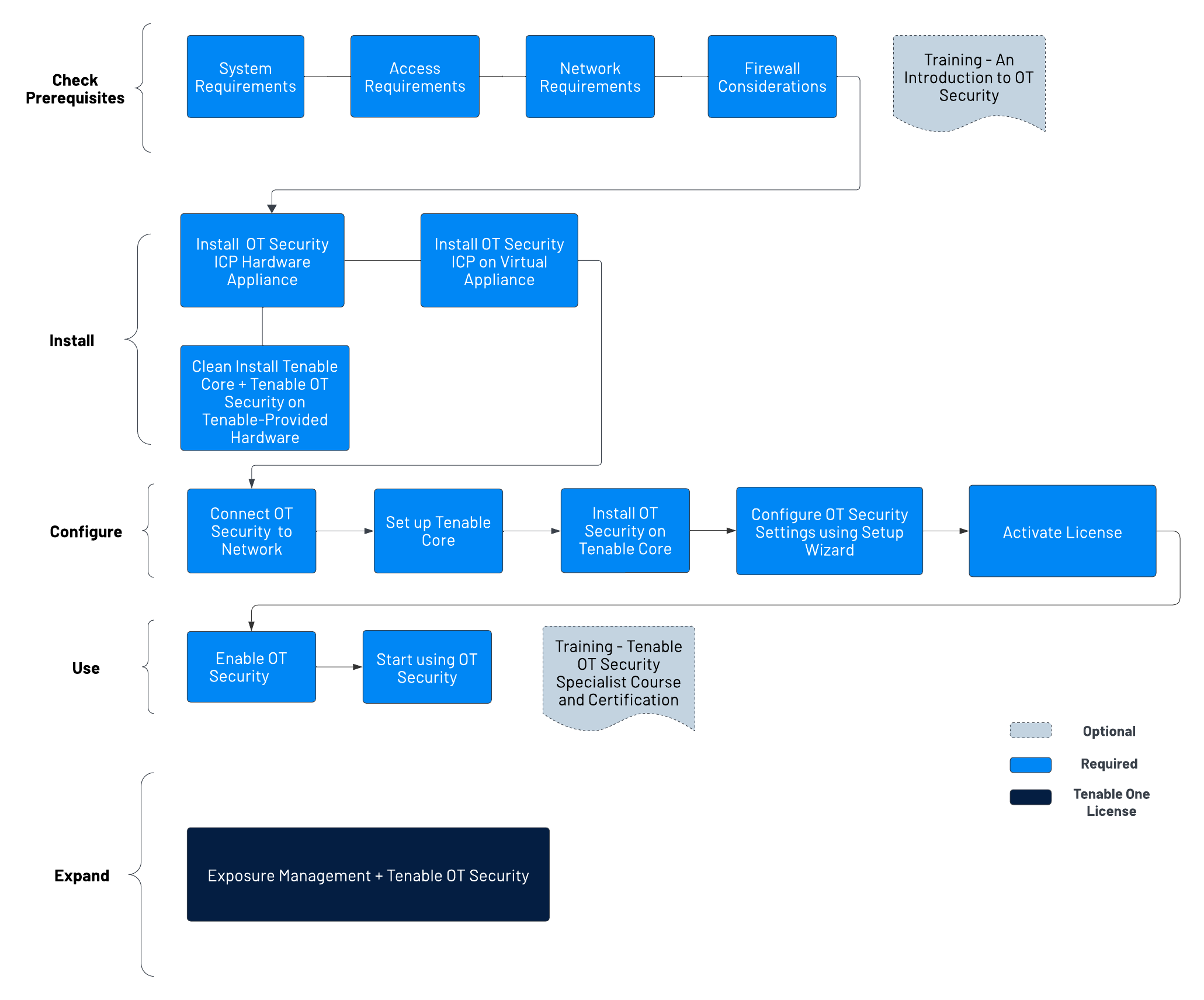

Verwenden Sie die folgende Einstiegssequenz, um die Installation zu starten und OT Security zu verwenden.

Voraussetzungen überprüfen

Voraussetzungen – Informieren Sie sich über die System-, Hardware-, virtuellen und Lizenzanforderungen für OT Security.

Systemanforderungen – Informieren Sie sich über die Anforderungen für die Installation und Ausführung von Tenable Core + OT Security.

Zugriffsanforderungen – Informieren Sie sich über die Internet- und Portanforderungen für die Ausführung von Tenable Core + OT Security.

Überlegungen zum Netzwerk – Informieren Sie sich über die Netzwerkschnittstellen, die zum Verbinden von OT Security benötigt werden.

Überlegungen zur Firewall – Informieren Sie sich über die Ports, die offen sein müssen, damit OT Security ordnungsgemäß funktioniert.

Einführung in Tenable OT Security – Gehen Sie das Schulungsmaterial durch, um detaillierte Informationen zu OT Security zu erhalten.

OT Security ICP installieren

OT Security ist eine Anwendung, die auf dem Betriebssystem Tenable Core ausgeführt wird und den Basisanforderungen von Tenable Core unterliegt. Beachten Sie die folgenden Richtlinien, um Tenable Core + OT Security zu installieren und zu konfigurieren.

So installieren Sie OT Security:

- OT Security ICP-Hardware-Appliance installieren – Richten Sie OT Security als Hardware-Appliance ein.Hinweis: Auf der von Tenable bereitgestellten Tenable Core-Hardware ist Tenable Core + OT Security vorinstalliert. Wenn Sie eine ältere oder veraltete Appliance installieren, sollten Sie sich möglicherweise für eine Neuinstallation entscheiden. Weitere Informationen finden Sie unter Neuinstallation von Tenable Core + Tenable OT Security auf von Tenable bereitgestellter Hardware.

Virtuelle OT Security ICP-Appliance installieren – Stellen Sie Tenable Core + OT Security als virtuelle Maschine bereit, indem Sie die vorkonfigurierte OVA-Datei mit der Standardkonfiguration der virtuellen Maschine verwenden, oder passen Sie Ihre Appliance mit der ISO-Installationsdatei an.

- OT Security ICP-Hardware-Appliance installieren – Richten Sie OT Security als Hardware-Appliance ein.

OT Security mit dem Netzwerk verbinden – Verbinden Sie die OT Security Hardware- und virtuelle Appliance mit dem Netzwerk.

- Tenable Core einrichten – Konfigurieren Sie Tenable Core über die CLI oder die Benutzeroberfläche.

OT Security unter Tenable Core installieren – Schließen Sie die Installation von Tenable OT Security in Tenable Core manuell ab.

Einstellungen von OT Security mit dem Setup-Assistenten konfigurieren – Konfigurieren Sie die grundlegenden Einstellungen in OT Security mit dem Setup-Assistenten.

Loggen Sie sich bei der OT Security-Konsole ein und konfigurieren Sie die Einstellungen für Benutzerinformationen, Gerät, System Time und Port-Trennung.

OT Security-Lizenz aktivieren – Aktivieren Sie Ihre Lizenz, nachdem Sie die Installation von OT Security abgeschlossen haben.

OT Security verwenden

OT Security aktivieren – Aktivieren Sie OT Security, nachdem Sie Ihre Lizenz aktiviert haben.

verwendenOT Security – Konfigurieren Sie Ihre überwachten Netzwerke, die Port-Trennung, Benutzer, Gruppen und Authentifizierungsserver so, dass sie OT Security verwenden.

Tipp: Um praktische Erfahrungen zu sammeln und die Tenable OT Security Specialist-Zertifizierung zu erhalten, absolvieren Sie den Tenable OT Security Specialist-Kurs.

OT Security zu Tenable One erweitern

Integrieren Sie OT Security mit Tenable One und nutzen Sie die folgenden Funktionen:

Rufen Sie die Seite Exposure View auf, auf der Sie konvergierende Risikostufen anzeigen und versteckte Schwächen über die IT-OT-Grenze hinweg aufdecken können. Mithilfe von erweiterten OT-Daten können Sie potenzielle Schwachstellen kontinuierlich überwachen und verfolgen:

Sie können CES- und CES-Trenddaten für die Exposure-Karten „Global“ und Operative Technologien anzeigen.

Zeigen Sie Daten zu Service Level Agreements (SLA) für Behebungsmaßnahmen an.

Zeigen Sie Daten zur Tag-Performance an.

Rufen Sie die Seite Exposure Signals auf, auf der Sie Exposure Signals generieren können, die mithilfe von Abfragen nach Asset-Verstößen suchen. Einfach ausgedrückt: Wenn ein Asset von einer Schwäche im Zusammenhang mit der Abfrage betroffen ist, wird das Asset als Verstoß angesehen. Auf dieser Grundlage können Sie Einblick in Ihre kritischsten Risikoszenarien erhalten.

Mit aktuellen Feeds von Tenable Research finden Sie die wichtigsten aktiven Bedrohungen in Ihrer Umgebung.

Sie können die Daten aus Abfragen und den betroffenen Asset-Verstößen anzeigen, generieren und mit ihnen interagieren.

Erstellen Sie benutzerdefinierte Exposure Signals, um unternehmensspezifische Risiken und Schwächen anzuzeigen.

Rufen Sie die Seite Inventar auf und reichern Sie die Asset-Erfassung mit OT-spezifischen Informationen an, wie z. B. Firmware-Versionen, Anbieter, Modelle und Betriebsstatus. Rufen Sie OT-Informationen ab, die Standard-IT-Sicherheitstools nicht bieten können:

Zeigen Sie die Daten auf der Registerkarte Assets an und arbeiten Sie mit ihnen:

Überprüfen Sie Ihre AD-Assets, um die strategischen Aspekte der Benutzeroberfläche zu verstehen. Dies sollte Ihnen eine Vorstellung davon vermitteln, welche Funktionen Sie in Tenable Exposure Management wann verwenden können.

Machen Sie sich mit der Global Asset Search und ihren Objekten und Eigenschaften vertraut. Versehen Sie benutzerdefinierte Abfragen für die spätere Verwendung mit Lesezeichen.

Suchen Sie nach Geräten, Benutzerkonten, Software, Cloud-Assets, SaaS-Anwendungen, Netzwerken und deren Schwächen.

- Schlüsseln Sie die Seite mit Asset-Details auf, um Asset-Eigenschaften und alle zugehörigen Kontextansichten anzuzeigen.

Zeigen Sie die Daten auf der Registerkarte Schwächen an und arbeiten Sie mit ihnen:

Zeigen Sie wichtigen Kontext zu Schwachstellen und Fehlkonfigurationen an, um wirkungsvolle Entscheidungen über Behebungsmaßnahmen zu treffen.

Zeigen Sie die Daten auf der Registerkarte Software an und arbeiten Sie mit ihnen:

Verschaffen Sie sich einen vollständigen Überblick über die in Ihrem Unternehmen bereitgestellte Software und und gewinnen Sie ein besseres Verständnis für die damit verbundenen Risiken.

Ermitteln Sie, welche Software möglicherweise veraltet ist und welche Softwareteile bald das Ende des Lebenszyklus (End of Life, EoL) erreichen.

Zeigen Sie die Daten auf der Registerkarte Feststellungen an und arbeiten Sie mit ihnen:

Zeigen Sie Instanzen von Schwächen (Schwachstellen oder Fehlkonfigurationen) an, die auf einem Asset auftreten und eindeutig durch Plugin-ID, Port und Protokoll identifiziert werden.

Überprüfen Sie die Erkenntnisse zu diesen Feststellungen, einschließlich Beschreibungen, betroffener Assets, Kritikalität und mehr, um potenzielle Sicherheitsrisiken zu identifizieren, Einblick in nicht ausgelastete Ressourcen zu erhalten und Compliance-Maßnahmen zu unterstützen..

Rufen Sie die Seite Angriffspfad auf, auf der Sie die Risikopriorisierung optimieren können, indem Sie riskante Angriffspfade aufdecken, die die Angriffsfläche durchqueren (z. B. Web-Apps, IT, OT, IoT, Identitäten, ASM), und schwerwiegende Auswirkungen verhindern können. Optimieren Sie Risikominderungsmaßnahmen, indem Sie kritische Knotenpunkte identifizieren, um Angriffspfade mithilfe von Anleitungen zur Risikominderung zu unterbrechen, und erwerben Sie fundiertes Fachwissen durch KI-gestützte Erkenntnisse (wird in FedRAMP-Umgebungen nicht unterstützt).

Auf der Registerkarte Dashboard erhalten Sie einen Überblick über Ihre gefährdeten Assets, z B. die Anzahl der Angriffspfade, die zu diesen kritischen Assets führen, die Anzahl der offenen Angriffstechniken und deren Schweregrad, eine Matrix zur Anzeige von Pfaden mit unterschiedlichen Kombinationen aus Quellknoten-Exposure-Score und ACR-Zielwert sowie eine Liste der häufigsten Angriffspfade.

Sehen Sie sich die Top Attack Path Matrix an und klicken Sie auf die Kachel Top Attack Paths, um weitere Informationen zu Pfaden, die zu Ihren wertvollsten Daten führen, oder Assets mit einem ACR von 7 oder höher anzuzeigen.

Sie können diese bei Bedarf anpassen, um sicherzustellen, dass Daten zu den kritischsten Angriffspfaden angezeigt werden.

Zeigen Sie auf der Seite Top Attack Techniques alle Angriffstechniken an, die in einem oder mehreren Angriffspfaden, die zu einem oder mehreren kritischen Assets führen, verwendet werden. Kombinieren Sie dazu Ihre Daten mit fortschrittlichen Diagrammanalysen und dem MITRE ATT&CK®-Framework, um Angriffstechniken zu generieren, mit deren Hilfe Sie die unbekannten Faktoren verstehen können, die dazu führen, dass Bedrohungen Auswirkungen auf Ihre Assets und Informationen haben und die diese Auswirkungen verstärken. Diese Feststellungen ermöglichen Ihnen außerdem die Bestimmung und Einleitung geeigneter Korrekturmaßnahmen.

Generieren Sie auf der Registerkarte Top Attack Paths Angriffspfad-Abfragen, um Ihre Assets als Teil potenzieller Angriffspfade anzuzeigen:

Anschließend können Sie die Daten der Attack Path Query und der Asset Query über die Abfrageergebnis-Liste und das interaktive Diagramm anzeigen und mit ihnen interagieren.

Wählen Sie auf der Registerkarte MITRE ATT&CK Heatmap die ICS-Heatmap-Option aus, um sich auf die Taktiken und Techniken für industrielle Steuerungssysteme (ICS) zu konzentrieren.

Zeigen Sie die Daten auf der Seite Tags an und arbeiten Sie mit ihnen:

Erstellen Sie ein neues dynamisches Tag für Ihre OT-Assets. Dabei gilt:

Operator = Typ des Hostsystems

Wert = SPS

Erstellen und verwalten Sie Tags, um verschiedene Asset-Klassen hervorzuheben oder zu kombinieren.

Auf der Seite Tag-Details erhalten Sie weitere Informationen zu den Tags, die Ihren Assets zugeordnet sind.