Tenable OT Security – Versionshinweise 2025

Tipp: Sie können Benachrichtigungen abonnieren, um über Updates der Tenable-Dokumentation informiert zu werden.

Tenable OT Security 4.5.54 (18.12.2025)

-

Upgrades von Versionen vor 4.4 können aufgrund der Migration von Richtlinienereignissen länger als gewöhnlich dauern. Wenn Sie Hunderttausende Ereignisse haben, kann das Upgrade etwa 30 Minuten dauern.

-

Tenable OT-Agent Version 4.4 ist derzeit die neueste im Download-Portal verfügbare Version und wird von OT Security 4.5 unterstützt.

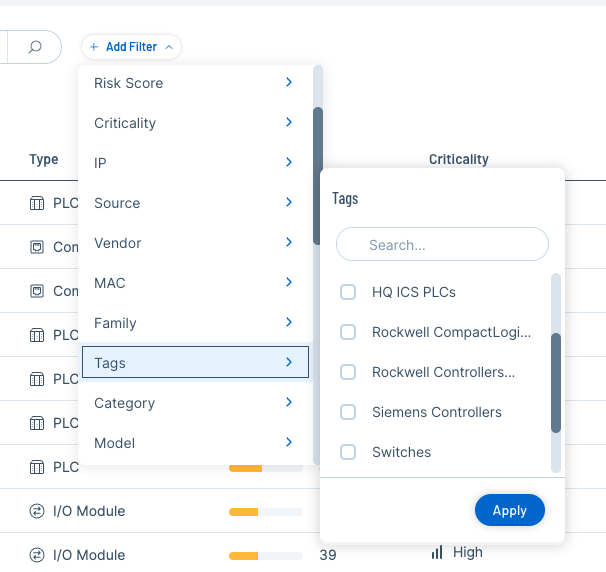

Erweitertes dynamisches Asset-Tagging

Sie können jetzt regelbasierte Gruppen oder Tags nicht nur basierend auf der IP-Adresse eines Assets erstellen, sondern auch auf Grundlage verschiedener Filter wie Typ, Risikowert oder Kritikalität. Sie können mehrere Filter auf ein einzelnes Tag anwenden. Diese Funktion hilft Ihnen, wesentliche Prozesse – wie Workflows zur Priorisierung, Berichterstellung und Behebung – zu optimieren und zu skalieren. Weitere Informationen finden Sie unter Asset-Gruppen und Tags erstellen.

Enterprise Manager – rollenbasierte Zugriffssteuerung

OT Security EM (EM) unterstützt jetzt Benutzergruppen mit Zugriff auf die ICP-Site. Diese EM-Benutzergruppen werden automatisch und konsistent mit den zugehörigen ICP-Benutzergruppen synchronisiert und stellen sicher, dass der EM-Benutzer genau die auf ICP-Ebene festgelegten Rollen und Zonenberechtigungen erhält.

Als Administrator haben Sie folgende Möglichkeiten:

-

OT Security EM-Benutzer mithilfe von EM-Benutzergruppen bestimmten ICPs zuweisen

-

Auf ICP-Ebene festgelegte Rollen und Zonenberechtigungen ohne doppelte Konfiguration erben

-

Zugriff beschränken, sodass Benutzer nur ICPs oder Zonen sehen können, zu deren Anzeige sie berechtigt sind

-

Die sicherheitsbedingte Trennung beschränken und die Offenlegung sensibler Site-Informationen begrenzen

Diese Funktion bietet eine bessere Kontrolle und Flexibilität in Umgebungen mit mehreren Sites. Weitere Informationen finden Sie unter Gruppe mit Zugriff auf ICP-Site erstellen.

Gespeicherte Filter für Inventar und Feststellungen

OT Security verfügt jetzt über die Funktion Gespeicherte Filter auf den Seiten Inventar, Feststellungen > Schwachstelle und Feststellungen > Richtlinienverletzungen. So können Sie Ihre spezifischen gefilterten Ansichten speichern und schnell zu ihnen zurückkehren. Weitere Informationen finden Sie unter Filter speichern.

Ressourcen-Center ist jetzt in Enterprise Manager verfügbar

OT Security EM enthält jetzt das Ressourcen-Center, damit Sie über die OT Security EM-Oberfläche auf neue Funktionsankündigungen und Ressourcen zugreifen können.

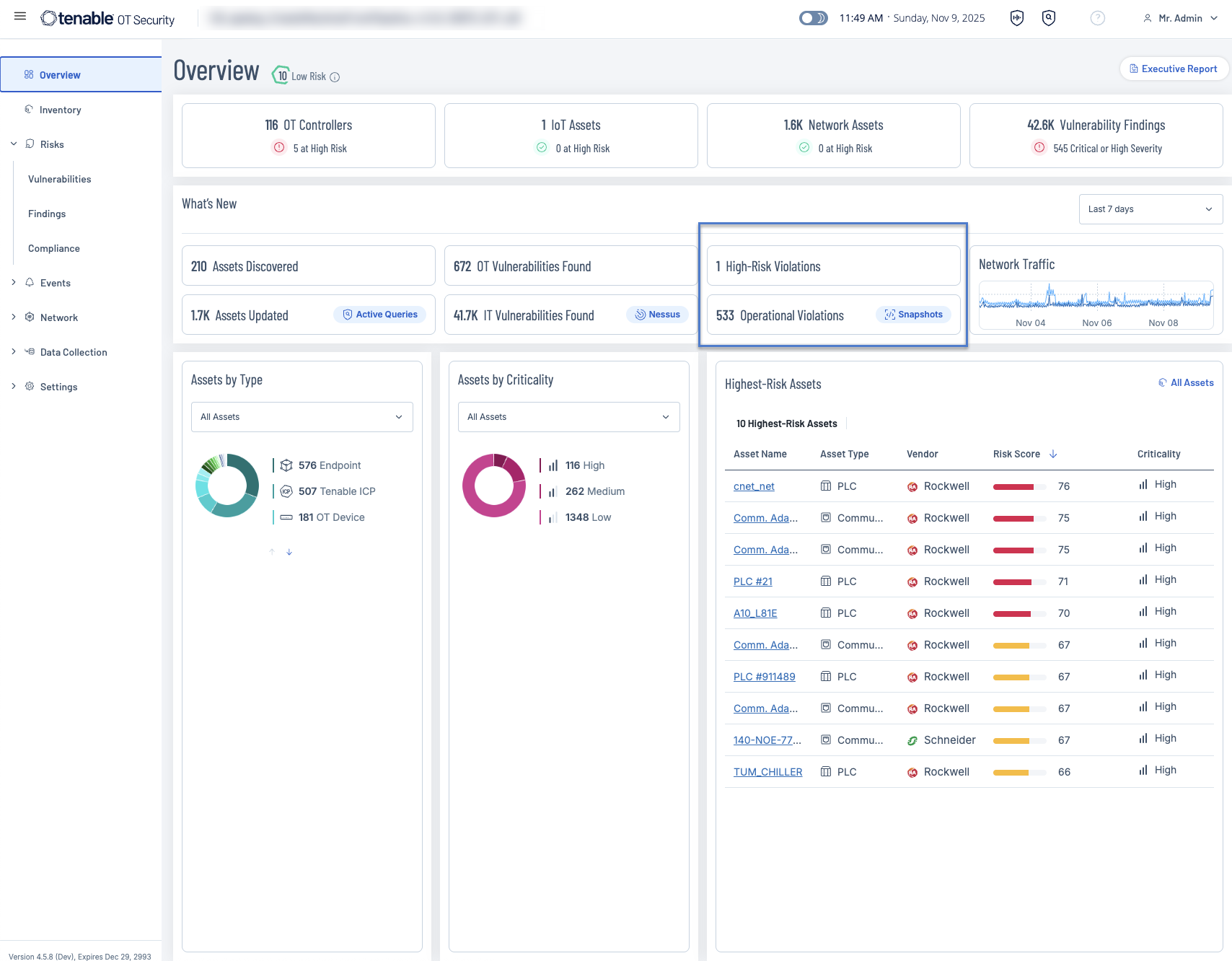

Neue Widgets zu Feststellungen von Richtlinienverstößen im Übersichts-Dashboard von OT Security

Die folgenden Widgets ersetzen die früheren Ereignis-Widgets und ermöglichen so eine bessere Trennung von kritischen Sicherheitsrisiken und nicht kritischen betrieblichen Problemen:

-

Verstöße mit hohem Risiko

-

Betriebsverstöße

Unterstützung für IEC 61850

OT Security unterstützt jetzt das IEC 61850-Protokoll, um die Sichtbarkeit für Umspannwerke und Stromnetzumgebungen zu verbessern.

Dieses Update verbessert die passive Erkennung für Ihre intelligenten elektronischen Geräte (Intelligent Electronic Devices, IEDs). OT Security identifiziert und klassifiziert diese kritischen Assets jetzt, indem es den Netzwerk-Traffic abhört. Dadurch ist kein aktiver Scan erforderlich und es wird ein tieferer und sichererer Einblick in Ihre Stromerzeugungs- und -verteilungsnetzwerke ermöglicht.

Neue Zuordnung im Compliance-Dashboard (IEC62443-3-3 und NIST-CSF)

Das Compliance-Dashboard enthält jetzt eine neue Zuordnung für die folgenden Branchen-Frameworks:

-

IEC 62443-3-3: Der internationale Standard für Systemsicherheitsanforderungen in industriellen Automatisierungs- und Steuerungssystemen (Industrial Automation and Control Systems, IACS).

-

NIST Cybersecurity Framework (CSF): Die weltweit anerkannte Reihe von Best Practices, die Unternehmen dabei helfen, Cybersecurity-Risiken zu verwalten und zu reduzieren.

Sie können Ihre Asset-Daten und -Richtlinien jetzt direkt diesen spezifischen Framework-Kontrollen zuordnen und so die Verfolgung, Messung und Berichterstellung hinsichtlich Ihrer Compliance anhand dieser Branchenstandards vereinfachen.

Richtlinienverletzungen in Tenable Security Center anzeigen

Sie können Richtlinienverletzungen aus OT Security jetzt direkt in Ihren Tenable Security Center-Dashboards anzeigen. Mit diesem Update werden OT-spezifische Feststellungen, wie z. B. nicht autorisierter Zugriff, fehlgeschlagene Logins oder riskante Konfigurationsänderungen, an Ihre zentrale Sicherheitsplattform übertragen. Dadurch erhalten Ihr Security Operations Center (SOC) und Ihre IT-Sicherheitsteams einen einheitlichen Überblick über OT-Schwachstellen und OT-Richtlinienprobleme.

Unterstützung von Funktions-Flags

OT Security enthält jetzt die Kerninfrastruktur für die Unterstützung von Funktions-Flags, sodass Tenable bestimmte Funktionen basierend auf Ihren Anforderungen aktivieren oder deaktivieren kann.

IoT-Connectors – Stabilitätsverbesserung und Genetec VMS über API

Kern-Engine-Stabilität: In OT Security wurde die Engine auf eine neue Hauptversion aktualisiert, die eine bessere Stabilität und Zuverlässigkeit für alle verbundenen IoT-Agents und Remote-API-Verbindungen bietet.

Neue Remote-API-Unterstützung: OT Security unterstützt jetzt das Genetec Video Management System (VMS) mithilfe der Remote-API. Diese Integration ermöglicht den Datenaustausch für Assets, die von Genetec verwaltet werden.

Asset-Inventarisierung und Feststellungen – Filterung nach Asset-ID

Sie können jetzt in den Schnittstellen Asset-Inventarisierung und Feststellungen eine direkte Suche oder eine Filterabfrage für das Feld Asset-ID durchführen.

Schwachstellen

In dieser Version kann Tenable mehrere neue Schwachstellen identifizieren. Die vollständige Liste finden Sie hier.

Neue Tenable OT Security Device Fingerprint Engine (DFE) – Abdeckung

| Anbieter | Produkt |

|---|---|

| ABB | Contronic CMC-Controller |

| ANDRITZ HYDRO GmbH | HIPASE |

| Barco | ClickShare-Kollaborationssysteme |

| Bruder | Drucker |

| Delta Controls | enteliBUS (EBMGR/EBCON) |

| Elektro-Voice | Netmax N8000-Controller |

| General Electric | Multilin-Universal-Relays |

| Generex | CS141 |

| HP (HPE) | iLO (Integrated Lights Out) |

| Lexmark | Drucker |

| Murrelektronik | IMPACT67 E/A-Module |

| Phoenix Contact | FL-Switch EP 7400 |

| Ruckus Wireless | Ethernet-ICS-Switches |

| Schneider | EcoStruxure Panel Server |

| Schneider | PowerLogic PM 3000/5000/8000-Serie |

| Socomec | ISOM AL-Isolationsüberwachung |

-

Nessus-Plugin-Satz: 202512062114

-

Regelsatz für IDS-Bedrohungserkennung: 202512072338

-

Version der Device Fingerprinting Engine (DFE): 202512032234

| Fehlerkorrektur | Fehler-ID |

|---|---|

| In OT Security wurde ein Problem behoben, das verhinderte, dass Asset-Gruppennamen einen Schrägstrich (/) enthielten. Sie können in Asset-Gruppennamen jetzt einen Schrägstrich verwenden. | N/A |

| OT Security klassifiziert FTP-Login-Versuche jetzt korrekt, was falsch positive Ergebnisse verhindert und echte Authentifizierungsfehler erfasst. | 02033321 |

| Rockwell Stratix-Geräte zeigen jetzt die Version der Cisco-IOS- oder Switch-Firmware (über SNMP) anstelle der Version der CIP-Firmware an. | 02259051 |

| In OT Security wird der Wert für Zuletzt gesehen für nicht mehr verbundene oder außer Betrieb genommene Assets jetzt korrekt beibehalten und nicht mehr auf die aktuelle Uhrzeit aktualisiert, wenn Sie eine DNS-Suche durchführen oder wenn das System DNS-Meldungen passiv erkennt. | N/A |

Weitere Informationen zu den APIs von OT Security finden Sie in der API-Dokumentation.

Enum value UserManagement was removed from enum Capability

Enum value AlreadyExists was removed from enum ErrorCategory

Enum value BothApiKeyAndUserCredentials was removed from enum ErrorCategory

Enum value ContentTooBig was removed from enum ErrorCategory

Enum value FailedToAbortOtAgentScan was removed from enum ErrorCategory

Enum value FailedToApproveOtAgent was removed from enum ErrorCategory

Enum value FailedToCanUpdateIcp was removed from enum ErrorCategory

Enum value FailedToDeleteOtAgent was removed from enum ErrorCategory

Enum value FailedToEditOtAgentSchedule was removed from enum ErrorCategory

Enum value FailedToGetLatestVersion was removed from enum ErrorCategory

Enum value FailedToGetOSUpdates was removed from enum ErrorCategory

Enum value FailedToLaunchOtAgentScan was removed from enum ErrorCategory

Enum value FailedToUpdateIcp was removed from enum ErrorCategory

Enum value FailedToUpdateOtAgent was removed from enum ErrorCategory

Enum value IcpFeedUpdateSkipped was removed from enum ErrorCategory

Enum value IcpUpdateStatus was removed from enum ErrorCategory

Enum value IotConnectorIpNotAllowed was removed from enum ErrorCategory

Enum value MissingCredentials was removed from enum ErrorCategory

Enum value MissingEmAddress was removed from enum ErrorCategory

Enum value MissingPassword was removed from enum ErrorCategory

Enum value Processing was removed from enum ErrorCategory

Enum value UpdateTimeout was removed from enum ErrorCategory

Enum value parentFindingId was added to enum AggregationsAssetsField

Enum value policyHitCategory was added to enum AggregationsAssetsField

Enum value policyHitType was added to enum AggregationsAssetsField

Enum value AuthServers was added to enum Capability

Enum value Roles was added to enum Capability

Enum value UserGroups was added to enum Capability

Enum value UserInfo was added to enum Capability

Enum value Users was added to enum Capability

Enum value Zones was added to enum Capability

Enum value AlreadyInProgress was added to enum ErrorCategory

Enum value Disconnected was added to enum ErrorCategory

Enum value EntityNotFound was added to enum ErrorCategory

Enum value FileTooBig was added to enum ErrorCategory

Enum value InvalidRequest was added to enum ErrorCategory

Enum value IpNotAllowed was added to enum ErrorCategory

Enum value MissingFormFields was added to enum ErrorCategory

Enum value OtAgentStatusNotSuitable was added to enum ErrorCategory

Enum value Criticality was added to enum FormatType

Enum value Vendor was added to enum FormatType

Enum value Genetec was added to enum IotConnectorType

Argument emIcpUserGroupIds: [String!] added to field Mutation.editEmUserGroup

Argument emIcpUserGroupIds: [String!] added to field Mutation.editUserGroup

Argument filter: AssetGroupExpressionsParams added to field Mutation.newAssetGroup

Argument emIcpUserGroupIds: [String!] added to field Mutation.newEmUserGroup

Argument emIcpUserGroupIds: [String!] added to field Mutation.newUserGroup

Argument filter: AssetGroupExpressionsParams added to field Mutation.setAssetGroup

Enum value parentFindingId was added to enum PolicyHitAggregationField

Enum value Alert was added to enum RunStatus

Field filter was added to object type AssetFunction

Field isStaticType was added to object type AssetFunction

Field filter was added to interface AssetGroup

Field isStaticType was added to interface AssetGroup

Type AssetGroupExpressionsParams was added

Type AssetGroupFilter was added

Type AssetGroupFilterConnection was added

Type AssetGroupFilterEdge was added

Field enumName was added to object type AssetLayoutField

Field filter was added to object type AssetList

Field isStaticType was added to object type AssetList

Field filter was added to object type AssetTypeFamilyGroup

Field isStaticType was added to object type AssetTypeFamilyGroup

Type BacnetObjType was added

Field emUserGroupsMapping was added to object type EmUserGroup

Field sitesUserGroups was added to object type EmUserGroup

Type FilterGroup was added

Type GenetecAddOptionsParams was added

Type GenetecConnector was added

Type GenetecEditOptionsParams was added

Field filter was added to object type IpList

Field isStaticType was added to object type IpList

Field filter was added to object type IpRange

Field isStaticType was added to object type IpRange

Field addGenetecIotConnector was added to object type Mutation

Type for argument roles on field Mutation.editEmUserGroup changed from [String!]! to [String!]

Field editGenetecIotConnector was added to object type Mutation

Type for argument roles on field Mutation.editUserGroup changed from [String!]! to [String!]

Type for argument roles on field Mutation.newEmUserGroup changed from [String!]! to [String!]

Type for argument roles on field Mutation.newUserGroup changed from [String!]! to [String!]

Field PolicyFinding.policyHits is deprecated

Field PolicyFinding.policyHits has deprecation reason Will fail for too many hits, use the paginated events api instead

Directive deprecated was added to field PolicyFinding.policyHits

Field PortGroup.displayTag is deprecated

Field PortGroup.displayTag has deprecation reason Relevant only on asset group fields

Directive deprecated was added to field PortGroup.displayTag

Field ProtocolGroup.displayTag is deprecated

Field ProtocolGroup.displayTag has deprecation reason Relevant only on asset group fields

Directive deprecated was added to field ProtocolGroup.displayTag

Field filterGroup was added to object type Query

Field sitesUserGroups was added to object type Query

Field sitesUserGroupsRaw was added to object type Query

Type RawSitesUserGroupsObjComplexFieldParams was added

Type RawSitesUserGroupsObjComplexFieldParamsComplexFields was added

Type RawSitesUserGroupsObjComplexGroupingParams was added

Type RawSitesUserGroupsObjComplexGroupingParamsComplexFields was added

Field RecurringGroup.displayTag is deprecated

Field RecurringGroup.displayTag has deprecation reason Relevant only on asset group fields

Directive deprecated was added to field RecurringGroup.displayTag

Field RuleGroup.displayTag is deprecated

Field RuleGroup.displayTag has deprecation reason Relevant only on asset group fields

Directive deprecated was added to field RuleGroup.displayTag

Field ScheduleFunction.displayTag is deprecated

Field ScheduleFunction.displayTag has deprecation reason Relevant only on asset group fields

Directive deprecated was added to field ScheduleFunction.displayTag

Field ScheduleGroup.displayTag is deprecated

Field ScheduleGroup.displayTag has deprecation reason Relevant only on asset group fields

Directive deprecated was added to field ScheduleGroup.displayTag

Field filter was added to object type SegmentGroup

Field isStaticType was added to object type SegmentGroup

Type SiteUserGroup was added

Type SiteUserGroupConnection was added

Type SiteUserGroupEdge was added

Type SitesUserGroupsExpressionsParams was added

Type SitesUserGroupsField was added

Type SitesUserGroupsSortParams was added

Type SitesUserGroupsSortParamsComplexFields was added

Type SwitchMode was added

Field TagGroup.displayTag is deprecated

Field TagGroup.displayTag has deprecation reason Relevant only on asset group fields

Directive deprecated was added to field TagGroup.displayTag

Field TimeInterval.displayTag is deprecated

Field TimeInterval.displayTag has deprecation reason Relevant only on asset group fields

Directive deprecated was added to field TimeInterval.displayTag

Field emUserGroupsMapping was added to object type UserGroup

Dateinamen und MD5- oder SHA-256-Prüfsummen werden auf der Seite OT Security-Downloads veröffentlicht.

Tenable OT Security 4.4.45 SP1 (03.11.2025)

| Fehlerkorrektur | Fehler-ID |

|---|---|

| OT Security stellt jetzt sicher, dass Assets die relevanten Tags anzeigen, wenn Sie Tagging aktivieren. | N/A |

| In OT Security wurde ein Problem behoben, das Updates auf Version 4.4 verhinderte, weil eine große Anzahl an Assets in „Feststellungen“ das PostgreSQL-Limit überschritt. | 02341437 |

| In OT Security wurde die Zeitüberschreitung für Konfigurationen für den OT-Agent auf 10 Sekunden verlängert. Durch diese Verlängerung wird sichergestellt, dass der Agent in Umgebungen mit begrenzten Ressourcen erfolgreich gestartet wird und keine Zeitüberschreitung auftritt. | N/A |

Tenable OT Security 4.4.39 (25.09.2025)

Berechtigungen für die neue Funktion Richtlinienverstöße unter Feststellungen werden nicht vollständig erzwungen. Daher werden möglicherweise Richtlinienverstöße für Assets außerhalb Ihrer konfigurierten Benutzergruppen-Zonen angezeigt. Administratorkonten sind davon nicht betroffen.

OT-Asset-Tags an Tenable One und Tenable Security Center senden

OT Security überträgt jetzt dynamische Tags oder Gruppen, die für Assets erstellt wurden, an die Tenable One-Plattform. Dies hilft dabei, den OT-Asset-Kontext an IT-Workflows und Reporting in Tenable One und Tenable Security Center anzupassen.

SPS-Projektdateien importieren

Sie können jetzt SPS-Projektdateien hochladen, um das Asset-Inventar durch umfassendere Erkenntnisse zu ergänzen und so die Abhängigkeit von aktiven Abfragen zu reduzieren. Für kritische Sektoren wie Öl und Gas, Chemie und Kernenergie bietet dies eine sichere Methode zur Anreicherung von Asset-Daten bei gleichzeitiger Minimierung der Interaktion mit Live-Geräten. Derzeit funktioniert dies für Rockwell Automation, soll aber auf weitere Anbieter ausgeweitet werden. Weitere Informationen finden Sie unter Rockwell-Projektdateien.

Assets zusammenführen

Sie können duplizierte Assets, wie z. B. Firewalls und Multihomed-PCs, jetzt direkt aus dem Inventar zusammenführen. Dies führt zu einem genaueren und besser organisierten Inventar, das den tatsächlichen Zustand von Assets in der Umgebung widerspiegelt. Weitere Informationen finden Sie unter Assets zusammenführen.

Neuer Workflow und neues Dashboard für Richtlinienverstöße

In dieser Version wird ein optimierter Workflow zur Verwaltung von Richtlinienverstößen eingeführt, die von OT Security gemeldet werden, wie z. B. SPS Start/Stopp, Projekt-Uploads und Intrusion Detection. Dieses Update reduziert das Volumen der zu überprüfenden Richtlinienereignisprotokolle erheblich, sodass Sie sich auf die relevantesten Ereignisse konzentrieren können. Das Dashboard Richtlinienverstöße bietet Ihnen einen besseren Einblick in aktive Verstöße, vereinfacht die Einordnung und beschleunigt die Einführung, indem es eine schnellere und intuitivere Richtliniendurchsetzung und Untersuchung ermöglicht. Weitere Informationen finden Sie unter Richtlinienverstöße.

Automatische Subnetz-Erfassung

OT Security erkennt Subnetze jetzt automatisch mittels einer neuen aktiven Abfrage, die Informationen von Netzwerkgeräten erfasst und die vorhandenen Einstellungen für Überwachte Netzwerke und Duplizierte Netzwerke nutzt. Sie können die neue Spalte Subnetz auf der Seite Inventar verwenden, um nach Subnetzen zu suchen und zu filtern.

Im Rahmen dieser Umstellung werden die Spalte Netzwerksegmente und die Konfigurationsseite ersetzt, da es sich um zeichenfolgenbasierte Felder auf der Grundlage von IP-Adresse und Typ handelte und nicht um echte Netzwerkentitäten. Das neue Design ist ein konsistentes, CIDR-basiertes Modell (Classless Inter-Domain Routing). Dieses CIDR-basierte Modell dient als Grundlage für die Visualisierung der Segmentierung.

Vorhandene Gruppen vom Typ Netzwerksegment werden automatisch in Asset-Gruppen konvertiert, da sie als Listen von IP-Adressen funktionieren, die unter einer Bezeichnung gruppiert sind.

Verbesserter OT-Onboarding-Prozess

Bei Neuinstallationen werden Sie nun vom System angeleitet, die Netzeinstellungen zu konfigurieren, bevor das Monitoring startet. Standardmäßig ist das passive Monitoring deaktiviert, um zu viele anfängliche Warnmeldungen zu vermeiden. Das System fordert Sie auf, die Netzwerkeinstellungen anzupassen, bevor Sie das passive Monitoring aktivieren. Dies vereinfacht die anfängliche Einrichtung und reduziert irrelevante Warnmeldungen in der frühen Bereitstellungsphase.

Proprietärer OT-Support – Foxboro DCS

OT Security kann Foxboro DCS-Komponenten, die kritische Komponenten für den Anlagenbetrieb sind, jetzt durch passives Fingerprinting erkennen. Foxboro ist ein weit verbreitetes verteiltes Leitsystem (Distributed Control System, DCS), das den Betrieb einer gesamten Anlage steuern kann. Da diese Systeme auf proprietärer Kommunikation basieren, gestaltete sich ihre Interpretation und Überwachung bislang schwierig. Mit diesem neuen Update erhalten Sie einen vollständigen Einblick in Foxboro-Umgebungen für die Asset-Erfassung und Sicherheitsüberwachung.

VXLAN-Unterstützung

OT Security unterstützt jetzt VXLAN, womit Sie Datenverkehr in modernen virtuellen und Cloud-Netzwerken analysieren können, in denen VXLAN für Netzwerksegmentierung und -Overlay verwendet wird. Dies verschafft Ihnen vollständige Transparenz über den East-West-Datenverkehr in virtuellen Netzwerken, ohne dass Änderungen an der Umgebung erforderlich sind. Sie können nun die gleiche Tiefe an Monitoring und Sicherheitseinblick beibehalten, selbst wenn Sie skalierbare, softwaredefinierte Architekturen einführen.

Verbesserte Sensorverwaltung – Multi-Port-Sniffing

OT Security ICP unterstützt jetzt die gleichzeitige Überwachung mehrerer Netzwerkschnittstellen durch eine vereinfachte Konfigurationsoption. Bisher war hierfür eine komplexe Befehlszeileneingabe erforderlich, die fehleranfällig und schwer zu verwalten war. Mit dieser Verbesserung können Sie ohne zusätzliche Einrichtung Datenverkehr aus verschiedenen Netzwerksegmenten erfassen.

Verbesserte Unterstützung des Code-Downloads in Yokogawa

OT Security unterstützt jetzt Online-Code-Downloads in Yokogawa und bestehende Probleme beim Offline-Code-Download wurden behoben.

Schwachstellen

In dieser Version kann Tenable mehrere neue Schwachstellen identifizieren. Die vollständige Liste finden Sie hier.

| Fehlerkorrektur | Fehler-ID |

|---|---|

| OT Security löst jetzt Ereignisse für alle nicht autorisierten Konversationen und Richtlinien vom Typ „Baseline-Abweichung“ mit eigenen Ziel-IP-Adressen aus. | N/A |

| Das EM-Standard-Timeout wurde auf 4 Minuten erhöht, um Timeouts bei ICP-Telemetrieabfragen zu verhindern. | N/A |

| Bei der Split-Port-Konfiguration liest OT Security das Standard-Gateway für aktive Abfragen jetzt korrekt, wodurch Routing-Schleifen verhindert werden. | N/A |

Weitere Informationen zu den APIs von OT Security finden Sie in der API-Dokumentation.

Enum value Fixed was removed from enum FindingStatus

Type PolicyFindingField was removed

Input field PolicyFindingsExpressionsParams.field changed type from PolicyFindingField to DetailedPolicyFindingField

Input field PolicyFindingsSortParams.field changed type from PolicyFindingField to DetailedPolicyFindingField

Input field PolicyFindingsSortParamsComplexFields.field changed type from PolicyFindingField to DetailedPolicyFindingField

Enum value subnets was added to enum AggregationsAssetsField

Enum value subnets was added to enum AssetField

Enum value ProjectFile was added to enum AssetSourceType

Enum value CipFlexBus was added to enum ConnectionType

Enum value SubnetsDiscovery was added to enum DiscoveryQueryTypes

Enum value MergeConflict was added to enum ErrorCategory

Enum value Resolved was added to enum FindingStatus

Enum value SubnetsDiscovery was added to enum FirewallOpType

Enum value Enum was added to enum FormatType

Enum value subnets was added to enum LinkField

Enum value SubnetsDiscovery was added to enum OpType

Enum value subnets was added to enum PluginsAssetsField

Enum value FOXBORO was added to enum ProtocolSuperType

Enum value FOXBORO was added to enum ProtocolType

Enum value VXLAN was added to enum ProtocolType

Enum value VXLAN_CORRUPT was added to enum ProtocolType

Enum value ProjectFile was added to enum RelationshipType

Enum value assetSubnets was added to enum findingField

Field subnets was added to object type Asset

Type AssetRelationshipNestingFlexBusDetails was added

Type AssetRelationshipProjectFileDetails was added

Type DetailedPolicyFindingField was added

Field findingId was added to object type Event

Field subnets was added to object type LeanAsset

Field editSubnetsDiscoveryQuery was added to object type Mutation

Field mergeAssets was added to object type Mutation

Field Mutation.resolveEvent is deprecated

Field Mutation.resolveEvent has deprecation reason Replaced with resolveFindings

Directive deprecated was added to field Mutation.resolveEvent

Field Mutation.resolveEvents is deprecated

Field Mutation.resolveEvents has deprecation reason Replaced with resolveFindings

Directive deprecated was added to field Mutation.resolveEvents

Field resolveFindings was added to object type Mutation

Field usageInfo was added to object type Origin

Field usageInfo was added to object type OtAgentDetails

Field activeHits was added to object type PolicyFinding

Field activePolicyHits was added to object type PolicyFinding

Field assetsCriticalities was added to object type PolicyFinding

Field assetsFamilies was added to object type PolicyFinding

Field assetsLocations was added to object type PolicyFinding

Field assetsModels was added to object type PolicyFinding

Field assetsPurdueLevels was added to object type PolicyFinding

Field assetsTags was added to object type PolicyFinding

Field assetsTypes was added to object type PolicyFinding

Field assetsVendors was added to object type PolicyFinding

Field category was added to object type PolicyFinding

Field comment was added to object type PolicyFinding

Field dstAssets was added to object type PolicyFinding

Field dstIps was added to object type PolicyFinding

Field dstNames was added to object type PolicyFinding

Field firstHitTime was added to object type PolicyFinding

Field lastHitId was added to object type PolicyFinding

Field lastHitTime was added to object type PolicyFinding

Field mitreTactics was added to object type PolicyFinding

Field mitreTechniques was added to object type PolicyFinding

Field pluginDescription was added to object type PolicyFinding

Field pluginId was added to object type PolicyFinding

Field pluginName was added to object type PolicyFinding

Field pluginSolution was added to object type PolicyFinding

Field pluginSynopsis was added to object type PolicyFinding

Field policy was added to object type PolicyFinding

Field policyTitle was added to object type PolicyFinding

Field protocols was added to object type PolicyFinding

Field resolvedHits was added to object type PolicyFinding

Field resolvedOn was added to object type PolicyFinding

Field resolvedUser was added to object type PolicyFinding

Field srcAssets was added to object type PolicyFinding

Field srcIps was added to object type PolicyFinding

Field srcNames was added to object type PolicyFinding

Field trend was added to object type PolicyFinding

Type PolicyFindingTrend was added

Field canUploadProjectFile was added to object type Query

Field policyFindingsRaw was added to object type Query

Type RawPolicyFindingsComplexFieldParams was added

Type RawPolicyFindingsComplexFieldParamsComplexFields was added

Type RawPolicyFindingsComplexGroupingParams was added

Type RawPolicyFindingsComplexGroupingParamsComplexFields was added

Field usageInfo was added to object type SensorDetails

Tenable OT Security 4.3.74 (19.08.2025)

OT Security-Administratoren müssen sich beim SSH- oder Cockpit-Zugriff auf virtuellen und physischen Tenable Core-Appliances verifizieren. Administrator-Konten können unzugänglich werden, wenn Sie sich nicht regelmäßig einloggen und Ihr Passwort aktualisieren. Weitere Informationen finden Sie unter Leveraging the Remote Unlock Feature in Tenable Core.

OT-Agent für Windows

Der OT-Agent ist eine neue Anwendung, die für Windows installiert werden kann und die Transparenz von OT Security erweitert. Er ermöglicht eine sichere und aktive OT-Asset-Erfassung in Bereichen, in denen aufgrund von Skalierungs- oder Ressourcenbeschränkungen keine herkömmlichen Sensoren eingesetzt werden können. Die schlanken OT-Agents, die auf Windows-Geräten ausgeführt werden (z. B. Engineering-Workstations, HMIs und Windows-basierte Gateways), helfen dabei, Sichtbarkeitslücken zu schließen, indem sie kritische OT-/IoT-Systeme und Embedded-Geräte identifizieren. Jedes vom Agent erfasste Asset wird mit diesem Agent als Erfassungsquelle verknüpft. Weitere Informationen finden Sie unter OT-Agents.

Verwaltung von OT-Agents

Auf der Seite zur OT-Agent-Verwaltung unter Datenerfassung > Datenquellen > Agents können Sie Bewertungen für OT-Agents konfigurieren und initiieren. Administrator- und Supervisor-Konten können diese Seite verwenden, um IP-Bereiche für die OT-Agent-basierte Asset-Erfassung zuzuweisen, Ausführungen zu planen und Zugangsdaten für die Verwendung festzulegen. Weitere Informationen finden Sie unter OT-Agents.

Verbesserte Integration von Feststellungen und OT-Daten in Tenable One

OT Security meldet Richtlinienereignisse in Tenable One jetzt als Feststellungen, die anhand der Assets verfolgt werden, die am Richtlinienereignis beteiligt sind. Bisher konnten Richtlinienereignisse nur in OT Security oder innerhalb eines Syslog-Servers angezeigt werden. Tenable One-Benutzer können jetzt nach Feststellungen vom Typ „Tenable.ot-Verstöße“ filtern, wenn Richtlinienereignisse für ihre Assets gemeldet werden. Wenden Sie sich an den Tenable-Support, um diese Funktion zu aktivieren.

Asset-Gruppen und Tags

Sie können Asset-Gruppen jetzt in verschiedenen Bereichen von OT Security verwenden. Tags sind eine neue Form von Asset-Gruppen, die außerhalb des Ereignisrichtlinien-Editors verwendet und durchsucht werden können. Die neue Funktion für das Asset-Tagging erweitert die Tag-Funktionen sowohl auf die vordefinierten Gruppen als auch auf die bestehenden Gruppentypen (Auswahl, IP-Bereich, IP-Liste). Die Spalte Tags wird in der Inventaransicht standardmäßig angezeigt, bleibt jedoch leer, bis Sie die Option Tag anzeigen für die vordefinierten oder von Benutzern erstellten Asset-Gruppen aktivieren. Weitere Informationen finden Sie unter Asset-Gruppen und Tags.

Enterprise Manager – Zentralisierte Inhalts-Updates

Benutzer von OT Security EM (EM) können Inhalts-Updates (z. B. Plugins, IDS, DFE) jetzt für alle verwalteten ICPs auf der Seite ICPs zentral verwalten und initiieren. Diese Updates, einschließlich Schwachstellen-Plugin-Abdeckung, Intrusion Detection-Regeln sowie neuen oder verbesserten Geräteerkennungsprofilen, werden regelmäßig über den Online-Content-Feed von Tenable bereitgestellt. EM-Administratoren können jetzt On-Demand-Updates für bestimmte ICPs oder mithilfe von Massen-Updates auch für mehrere ICPs planen oder durchführen. Weitere Informationen finden Sie unter Daten-Updates verwalten.

Dienst zum Wiederherstellen abgelaufener Tenable Core-Konten

Wenn ein Administratorkonto abläuft, blockiert Tenable Core den Zugriff auf das Konto und SSH. Das neue Dienstprogramm zum Remote-Entsperren stellt den Zugriff wieder her, sodass Sie sich einloggen und die Kontoeinstellungen aktualisieren können. Mit diesem Dienstprogramm kann ein ICP seine Sensoren und ein OT Security Enterprise Manager (EM) seine ICPs remote entsperren, falls der SSH- oder Tenable Core (Cockpit)-Benutzer gesperrt wird, weil sein Passwort abgelaufen ist. Weitere Informationen finden Sie im Artikel Leveraging the Remote Unlock Feature in Tenable Core in der Wissensdatenbank.

Paginierung im Systemprotokoll

Für Sites mit Tausenden von Systemprotokollereignissen wurde die Seite Systemprotokolle nur langsam geladen. Die Paginierung dieser Protokolle verbessert nun die Reaktionsgeschwindigkeit der Seite erheblich, wenn viele Protokollereignisse angezeigt werden müssen.

Neu unter Inventar – Seriennummern

Die Seite Inventar unterstützt jetzt die neue Spalte Seriennummer, die auch in allen CSV-Exporten des Inventars enthalten ist. Sie können die Seriennummer auch verwenden, um die Inventartabelle zu durchsuchen und zu filtern.

Neu unter Inventar – Suche nach BACnet-Instanz-ID

Sie können jetzt die Schnellsuchleiste auf der Seite Inventar verwenden, um bestimmte GMS-Controller zu finden, indem Sie nach ihren BACnet-Instanz-IDs suchen.

Neue UX-Elemente – reaktionsfähige Seitenbereiche

OT Security verfügt jetzt über einen neuen reaktionsfähigen Seitenbereich, in dem Sie die Informationen aufschlüsseln und untersuchen können, während der Hintergrundkontext der vorherigen Seite beibehalten wird. So können Sie verschiedene Feststellungen und Daten direkt anzeigen, ohne zum Browser zurückzukehren und die Liste erneut durchsuchen zu müssen Dieser Seitenbereich ist jetzt für die Seite „Feststellungen von Schwachstellen“ verfügbar, sodass Sie effizient Untersuchungen durchführen und gleichzeitig Ihren aktuellen Workflow beibehalten können.

Überarbeitung der Seite „Sensoren“

Im Rahmen der kontinuierlichen Verbesserungen der Benutzeroberfläche enthält die Seite Datenquellen > Sensoren jetzt die neue Tabelle und das neue Design der Seiten Inventar und Feststellungen.

Neue UX-Elemente – kontextabhängige Hilfe-Verknüpfungen

In der Kopfzeile mehrerer Seiten befindet sich jetzt ein Verknüpfungssymbol, über das die entsprechende Produktdokumentation auf einer neuen Registerkarte geöffnet wird.

Zur Anzeige der entsprechenden Dokumentation für Ihre OT Security-Version nutzen Sie das Versions-Dropdown, um die passende Version auszuwählen.

Schwachstellen

In dieser Version kann Tenable mehrere neue Schwachstellen identifizieren. Die vollständige Liste finden Sie hier.

Neue Tenable OT Security Device Fingerprint Engine (DFE) – Abdeckung

| Anbieter | Produkt |

|---|---|

| B&R Automation | Controller |

| Cisco | Catalyst-Switches (Verbesserungen) |

| Eaton | Power Xpert Gateways |

| Indu-Sol | Industrielle Switches der PROmesh P-Serie |

| Ingeteam | INGESYS IC-Controller |

| Keyence | Sicherheits-Laserscanner (SR-V-Serie) |

| Lantronix | IntelliBox-I/O Seriell-zu-Ethernet-Konverter |

| Schneider Electric | PowerLogic ION-Serie |

| Schneider Electric | PowerLogic ION 7300-Serie |

| Schneider Electric | PowerLogic EGX |

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Auf der Seite Ereignisse tritt jetzt keine Zeitüberschreitung mehr auf, wenn Sie Millionen von Abfragen laden. | N/A |

| OT Security stellt nun sicher, dass der Bind-Vorgang für Active Directory (AD) und Lightweight Directory Access Protocol (LDAP) nicht mehr mit einem Timeout abbricht, wenn die anfänglichen AD-URLs nicht antworten. | N/A |

| Bei der Paginierung der Seite Systemprotokoll ist die Reaktionsfähigkeit jetzt auch dann sichergestellt, wenn viele Protokollereignisse angezeigt werden müssen. | N/A |

| In OT Security wird jetzt sichergestellt, dass alle Nessus-Scans nach einem Upgrade erhalten bleiben. | N/A |

Weitere Informationen zu den APIs von OT Security finden Sie in der API-Dokumentation.

Enum value AbbRtu500 was removed from enum BasicCredentialsTypes

Enum value Gateway was removed from enum RelationshipType

Enum value tags was added to enum AggregationsAssetsField

Enum value tags was added to enum AssetField

Enum value NetworkMapper was added to enum AssetSourceType

Enum value EmLicenseInactive was added to enum CannotUpdateDfeReason

Enum value EmOldLicense was added to enum CannotUpdateDfeReason

Enum value EmLicenseInactive was added to enum CannotUpdatePluginSetReason

Enum value EmOldLicense was added to enum CannotUpdatePluginSetReason

Enum value EmLicenseInactive was added to enum CannotUpdateSuricataRulesReason

Enum value EmOldLicense was added to enum CannotUpdateSuricataRulesReason

Enum value findingId was added to enum ChildrenPolicyHitField

Enum value Windows was added to enum CoreOsVersion

Enum value BasicSchemaWithRole was added to enum CredentialSchemaType

Enum value EmLicenseInactive was added to enum ErrorCategory

Enum value EmOldLicense was added to enum ErrorCategory

Enum value FailedToAbortOtAgentScan was added to enum ErrorCategory

Enum value FailedToApproveOtAgent was added to enum ErrorCategory

Enum value FailedToDeleteOtAgent was added to enum ErrorCategory

Enum value FailedToEditOtAgentSchedule was added to enum ErrorCategory

Enum value FailedToLaunchOtAgentScan was added to enum ErrorCategory

Enum value FailedToUpdateOtAgent was added to enum ErrorCategory

Enum value IcpDisconnected was added to enum ErrorCategory

Enum value IcpFeedUpdateSkipped was added to enum ErrorCategory

Enum value NotDeletableWhileDefinedOnDuplicatedNetwork was added to enum ErrorCategory

Enum value FeedType was added to enum ErrorKey

Enum value Name was added to enum ErrorKey

Enum value OtAgentId was added to enum ErrorKey

Enum value Status was added to enum ErrorKey

Enum value tags was added to enum LinkField

Argument displayTag: Boolean added to field Mutation.newAssetGroup

Argument displayTag: Boolean added to field Mutation.setAssetGroup

Enum value tags was added to enum PluginsAssetsField

Enum value findingId was added to enum PolicyHitField

Enum value AgentGateway was added to enum RelationshipType

Enum value OtAgentPendingApproval was added to enum RemovableFlags

Enum value assetTags was added to enum findingField

Field tags was added to object type Asset

Field displayTag was added to object type AssetFunction

Field displayTag was added to interface AssetGroup

Field displayTag was added to object type AssetList

Field displayTag was added to object type AssetTypeFamilyGroup

Type BasicCredentialsWithRole was added

Type BasicCredentialsWithRoleTypes was added

Field OtAgentsAutoApprove was added to object type Config

Type FeedType was added

Field otAgentPendingApproval was added to object type FlagList

Type GlobalUpdates was added

Field displayTag was added to object type IpList

Field displayTag was added to object type IpRange

Field tags was added to object type LeanAsset

Field addBasicCredentialsWithRole was added to object type Mutation

Field bulkDeleteOtAgents was added to object type Mutation

Field bulkOtAgentsScheduleEdit was added to object type Mutation

Field createPairingKey was added to object type Mutation

Field deleteOtAgent was added to object type Mutation

Field editIcpFeedUpdateSchedule was added to object type Mutation

Field editOtAgent was added to object type Mutation

Field feedUpdateICPs was added to object type Mutation

Field otAgentAction was added to object type Mutation

Field setAssetGroupsDisplayTag was added to object type Mutation

Field setBasicCredentialsWithRole was added to object type Mutation

Field testAdHocBasicCredentialsWithRole was added to object type Mutation

Type OtAgentAction was added

Type OtAgentDetails was added

Type OtAgentDetailsConnection was added

Type OtAgentDetailsEdge was added

Type OtAgentExpressionsParams was added

Type OtAgentScanResult was added

Type OtAgentSelectField was added

Type OtAgentSortParams was added

Type OtAgentSortParamsComplexFields was added

Type OtAgentStatus was added

Field globalUpdates was added to object type PairedIcp

Type PairingKeyResponse was added

Type PolicyFinding was added

Type PolicyFindingConnection was added

Type PolicyFindingEdge was added

Type PolicyFindingField was added

Type PolicyFindingsExpressionsParams was added

Type PolicyFindingsSortParams was added

Type PolicyFindingsSortParamsComplexFields was added

Field displayTag was added to object type PortGroup

Field displayTag was added to object type ProtocolGroup

Field checkForAllOtAgentUpdates was added to object type Query

Field checkForOtAgentUpdates was added to object type Query

Field dfeLatestUpdateVersion was added to object type Query

Field nessusLatestPluginSetVersion was added to object type Query

Field otAgent was added to object type Query

Field otAgents was added to object type Query

Field otAgentsRaw was added to object type Query

Field policyFindings was added to object type Query

Field suricataLatestPluginSetVersion was added to object type Query

Field systemLogRaw was added to object type Query

Type RawOtAgentComplexFieldParams was added

Type RawOtAgentComplexFieldParamsComplexFields was added

Type RawOtAgentComplexGroupingParams was added

Type RawOtAgentComplexGroupingParamsComplexFields was added

Type RawSystemLogComplexFieldParams was added

Type RawSystemLogComplexFieldParamsComplexFields was added

Type RawSystemLogComplexGroupingParams was added

Type RawSystemLogComplexGroupingParamsComplexFields was added

Field displayTag was added to object type RecurringGroup

Field displayTag was added to object type RuleGroup

Field displayTag was added to object type ScheduleFunction

Field displayTag was added to interface ScheduleGroup

Field displayTag was added to object type SegmentGroup

Field displayTag was added to object type TagGroup

Field displayTag was added to object type TimeInterval

Field Version.idsRuleSetDate description changed from IDS rule set version to IDS rule set last update date

Field idsRuleSetSchedule was added to object type Version

Field idsRuleSetScheduleEnabled was added to object type Version

Field idsRuleSetVersion was added to object type Version

Field Version.nessusPluginSetDate description changed from Nessus plugin set version to Nessus plugin set last update date

Field nessusPluginSetSchedule was added to object type Version

Field nessusPluginSetScheduleEnabled was added to object type Version

Field nessusPluginSetVersion was added to object type Version

Field piiUpdateDate was added to object type Version

Field piiUpdateSchedule was added to object type Version

Field piiUpdateScheduleEnabled was added to object type Version

Field piiUpdateVersion was added to object type Version

Tenable OT Security 4.2.40 SP 3 (28.05.2025)

Tenable OT Security 4.2.38 SP 2 (09.05.2025)

OT Security hat die eingebettete Version von Nessus als Reaktion auf den letzten Sicherheitshinweis auf 10.8.4 aktualisiert.

Nessus ist in früheren Versionen von OT Security nicht risikobehaftet.

Weitere Informationen finden Sie in diesem Sicherheitshinweis zu Tenable-Produkten.

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Mit der verbesserten Speicherung von Containerprotokollen wird die Festplattennutzung optimiert und sichergestellt, dass der Speicherplatz auf Rechnern nicht ausgeht. | 02234368 |

| OT Security stellt jetzt sicher, dass der Import einer aktualisierten CSV-Datei mit Asset-Details (über Datenquellen > Asset-Details per CSV aktualisieren) ordnungsgemäß funktioniert. | 01406014 |

| OT Security stellt sicher, dass IoT-Container den Start oder die Initialisierung von Anwendungen nicht mehr behindern. | 02236749 |

Dateinamen und MD5- oder SHA-256-Prüfsummen werden auf der Seite OT Security-Downloads veröffentlicht.

8. Mai 2025

Tenable freut sich, einige bedeutende Verbesserungen für Ihr Cloud-Produkt „Workspace“ bekannt zu geben. Wir haben den Workspace neu gestaltet, um Ihnen mehr Übersicht und besseren Zugriff auf Tenable-Produkte zu bieten:

-

Verbesserte Produktübersicht – Sie sehen nun auf einen Blick, welche Produkte Sie bereits erworben haben und welche weiteren Lösungen zur Erkundung bereitstehen.

-

Detaillierte Produktinformationen – Über Weitere Details können Sie Produkte direkt testen und sich umfassend über deren Funktionen informieren.

-

Produktnutzung – Wir haben eine Nutzungsfunktion hinzugefügt, die den Prozentsatz anzeigt, wie stark Sie die abonnierten Produkte nutzen. Sie ermöglicht Ihnen, schnell zur Seite Lizenzinformationen zu gelangen

-

Teststatus auf einen Blick – Wenn Sie ein Produkt gerade testen oder in den letzten 12 Monaten getestet haben, wird der aktuelle Status (z. B. Testversion aktiv oder Testversion abgelaufen) direkt in Ihrem Workspace angezeigt.

Diese Änderungen sollen Ihnen helfen, Ihre Tenable-Lösungen optimal zu nutzen und neue Möglichkeiten zur Stärkung Ihrer Sicherheit zu finden. Mehr erfahren Sie direkt über die Seite „Workspace“ in jeder Tenable Cloud-Anwendung.

Tenable OT Security 4.2.33 SP (22.04.2025)

| Fehlerkorrektur | Fehler-ID |

|---|---|

| In Tenable OT Security wird jetzt sichergestellt, dass offene Ports, die auf nicht vorhandene IP-Adressen verweisen, ein Upgrade nicht mehr verhindern. | N/A |

Dateinamen und MD5- oder SHA-256-Prüfsummen werden auf der Seite OT Security-Downloads veröffentlicht.

Tenable OT Security 4.2.32 (16.04.2025)

Erweiterte SNMP-basierte Netzwerkerfassung und Crawler

Der SNMP-Crawler verbessert die Sichtbarkeit auf Ebene 2 und ermöglicht es Sicherheitsteams, ein umfassendes Verständnis der OT-Netzwerktopologie zu erhalten. Im Gegensatz zu vielen Sicherheitsanbietern nutzt OT Security SNMP-Daten, um alle verbundenen Geräte und Switches zu erfassen und zuzuordnen, auch diejenigen, die es nicht aktiv erreichen oder passiv überwachen kann.

-

Eine neue Erfassungs-Engine in OT Security verwendet SNMP-Abfragen, um neue Geräte, die mit einem Switch verbunden sind, zu erfassen, wenn SNMP-Zugangsdaten verfügbar sind.

-

Unter Verwandte Assets verfolgt OT Security Assets und die Geräte, mit denen sie eine Verbindung herstellen. Zum Beispiel einen Switch und die mit ihm verbundenen Assets. OT Security gibt auch den Port an, mit dem das Asset verbunden ist.

-

Sie können die Option Nachbargeräte abrufen in der SNMP-Abfrage oder „Erste Anreicherung“ für SNMP verwenden, um Details von Geräten in der Nähe abzurufen.

Intelligentes Hardware-Lebenszyklus-Management

Verwalten Sie den Lebenszyklus Ihrer Hardwareinvestitionen mit einer robusten Bibliothek von End-of-Life (EOL)-Plugins für OT-/IoT-Geräte in Ihrer Umgebung, die vorhandene Software-EOL-Verfolgungsfunktionen ergänzen.

-

Erweitert die für Lebenszyklusverfolgung unterstützten Anbieter auf Schneider und Siemens. Es werden neue Schwachstellen-Plugins auf den Assets dieser Anbieter gemeldet, um auf ihre Unterstützung hinzuweisen.

-

Enthält einen neuen Geräteattribut-Filter für den Lebenszyklus auf der Seite Inventar.

Flexible Windows-basierte OT Security-Bereitstellung (Beta)

Die neue Option zur Sensorbereitstellung ermöglicht es Ihnen, OT Security-Sensoren direkt auf Windows-Geräten zu installieren, sodass keine spezielle Appliance erforderlich ist. Dies ebnet den Weg für zukünftige Integrationen, einschließlich potenzieller Nessus-Kompatibilität.

-

Ein Produkt in der Frühphase, mit dem Sie verschiedene OT-Abfragen wie Erfassungs-, Identifizierungs- und Backplane-Abfragen von einem Windows-Computer an OT-Geräten wie z. B. einer SPS durchführen können.

-

Bietet operativen Einblick in segmentierte oder isolierte Subnetze, selbst in Umgebungen, in denen nur ein PC verfügbar ist oder die Bereitstellung von OT Security-Appliances nicht möglich ist.

Verbesserungen an IoT-Connectors

Gewinnen Sie detailliertere Erkenntnisse über IoT-bezogene Risiken dank einer erweiterten Datenextraktion aus verbundenen IoT- und Video-Management-Systemen (VMS). Verbesserte Unterstützung für die Authentifizierung mit Zugangsdaten auf unter Windows und Ubuntu installierten IoT-Agents erweitert die Integrationsmöglichkeiten, was die Asset-Sichtbarkeit und die Verwaltung im großen Maßstab verbessert.

-

Eine beträchtliche Anzahl von Leistungsverbesserungen und Stabilitätskorrekturen wurden an der zugrunde liegenden IoT-Engine vorgenommen.

-

Unterstützung von VMS-Zugangsdaten, wodurch die unterstützte VMS-Matrix effektiv verdoppelt wird.

-

„IoT-Connectors“ bietet außerdem Details wie die Asset-Namen, Modelle und Stream-Details.

Änderungen am Hauptnavigationsmenü

Eine überarbeitete Benutzeroberfläche vereinfacht die Navigation in OT Security. Die neuesten Navigations-Updates optimieren den Zugriff auf kritische OT Security-Daten und ihre Verwaltung, um gängige Workflows zu beschleunigen. Zu den Updates gehören eine neu strukturierte Hauptsymbolleiste und ein intuitiver Seitenbereich für den schnellen Zugriff auf Asset-Bestandsaufnahme, Ergebnisse und Ereignisdetails.

-

Enthält eine neue Kategorie Datenerfassung, die Richtlinien, Verwaltung aktiver Abfragen und die neue Seite Datenquellen konsolidiert.

-

Umstrukturierung der Inventar-Seiten als seiteninterne Registerkarten für schnellen Zugriff

-

Die Seite Netzwerkübersicht wurde jetzt zur Verbesserung der kontextuellen Sichtbarkeit in die Kategorie Netzwerk verschoben.

Weniger Neustartvorgänge

-

OT Security führt aufgrund verschiedener Konfigurationsänderungen seltener Neustarts durch. Immer wenn ein Systemneustart erforderlich ist, entscheidet sich OT Security stattdessen für einen Neustart der Anwendung.

Unterstützung für Microsoft Hyper-V-Bereitstellungen

-

Sie können OT Security jetzt mithilfe einer ZIP-Datei als virtuelle Maschine auf Microsoft Hyper-V bereitstellen.

Unterstützung von KVM-, Proxmox-, Nutanix- und libvirt-Bereitstellungen

-

OT Security kann jetzt mit qcow2-Image-Dateien bereitgestellt werden, um Unterstützung für KVM-basierte Virtualisierungsplattformen zu ermöglichen.

Tenable-Softwareaktualisierungen

Die eingebetteten Tenable-Anwendungen, Nessus und Nessus Network Monitor, werden jetzt auf die jeweils neuesten Versionen aktualisiert.

Schwachstellen

In dieser Version kann Tenable mehrere neue Schwachstellen identifizieren. Die vollständige Liste finden Sie hier.

Neue Tenable OT Security Device Fingerprint Engine (DFE) – Abdeckung

| Anbieter | Produkt |

|---|---|

| ABB | Laufwerke der AC-Serie |

| Automated Logic Corp |

Industrielle Gateways von WebCtrl WebCtrl BMS Controller Optiflex für WebCtrl |

| Benning | Monitoring Control Unit (MCU) |

| Cisco | Switches für kleine Unternehmen |

| Dahua Security | Kameras und Video-Recorder |

| Ingeteam | INGECON Sun-Solarwechselrichter |

| Microhard | Mobilfunkmodems |

| Schneider | PowerLogic HDPM |

| Schneider Electric |

ACM-Stromzähler PowerLogic EGX |

| Siemens | Siprotec5-Ethernet-Kommunikationsmodule |

| Walchem | WMT-Kühlturmsteuerungen |

| Fehlerkorrektur | Fehler-ID |

|---|---|

| OT Security aktualisiert den Zeitstempel Zuletzt gesehen nicht für Assets, die vom IoT-Connector als offline gemeldet wurden. | N/A |

| In OT Security wurde eine Beschränkung für die Anzahl der Tags entfernt, die während eines SPS-Code-Snapshots von den Rockwell ControlLogix-Geräten erfasst wurden. | N/A |

| Das Zurücksetzen auf eine Version vor 4.2 schlägt nicht mehr aufgrund von Tenable Core-Abhängigkeiten fehl. | N/A |

| Mit den SNMPv3-Zugangsdaten werden der Status des SNMP-Ports oder die über SNMP verbundenen Nachbargeräte jetzt korrekt abgerufen. | N/A |

| Einige Schwachstellen-Plugins zeigen den Status für ein einzelnes Asset jetzt korrekt als aktiv oder behoben an. | 482636 |

Weitere Informationen zu den APIs von OT Security finden Sie in der API-Dokumentation.

Enum value discontinuedDate was added to enum AggregationsAssetsField

Enum value hardwareState was added to enum AggregationsAssetsField

Enum value lifecycleStatus was added to enum AggregationsAssetsField

Enum value replacementProduct was added to enum AggregationsAssetsField

Enum value discontinuedDate was added to enum AssetField

Enum value hardwareState was added to enum AssetField

Enum value lifecycleStatus was added to enum AssetField

Enum value replacementProduct was added to enum AssetField

Enum value OtAgent was added to enum AssetSourceType

Enum value ReadOtAgents was added to enum Capability

Enum value ReadOverlappingIps was added to enum Capability

Enum value WriteOtAgents was added to enum Capability

Enum value WriteOverlappingIps was added to enum Capability

Enum value EmUpdateRequired was added to enum ErrorCategory

Enum value LicenseInactive was added to enum ErrorCategory

Enum value discontinuedDate was added to enum LinkField

Enum value hardwareState was added to enum LinkField

Enum value lifecycleStatus was added to enum LinkField

Enum value replacementProduct was added to enum LinkField

Enum value id was added to enum LogRecordField

Argument options: AgentAddOptionsParams added to field Mutation.addAgentIotConnector

Argument options: AgentEditOptionsParams added to field Mutation.editAgentIotConnector

Enum value OtAgent was added to enum OpenPortsSource

Enum value discontinuedDate was added to enum PluginsAssetsField

Enum value hardwareState was added to enum PluginsAssetsField

Enum value lifecycleStatus was added to enum PluginsAssetsField

Enum value replacementProduct was added to enum PluginsAssetsField

Argument countTimeout: Int (with default value) added to field Query.origins

Argument filter: OriginExpressionsParams added to field Query.origins

Argument search: String added to field Query.origins

Argument slowCount: Boolean added to field Query.origins

Argument sort: [OriginSortParams!] added to field Query.origins

Enum value BACnet was added to enum RelationshipType

Enum value Gateway was added to enum RelationshipType

Enum value SnmpCrawler was added to enum RelationshipType

Input field queryNeighbors of type Boolean was added to input object type SnmpOptionsParams

Enum value assetDiscontinuedDate was added to enum findingField

Enum value assetHardwareState was added to enum findingField

Enum value assetLifecycleStatus was added to enum findingField

Enum value assetReplacementProduct was added to enum findingField

Type AgentAddOptionsParams was added

Field hasVmsCredentials was added to object type AgentConnector

Field version was added to object type AgentConnector

Field vmsConnectionStatus was added to object type AgentConnector

Field vmsDbIp was added to object type AgentConnector

Field vmsDbPort was added to object type AgentConnector

Field vmsPassword was added to object type AgentConnector

Field vmsUsername was added to object type AgentConnector

Type AgentEditOptionsParams was added

Type AgentVmsConnectionStatus was added

Field discontinuedDate was added to object type Asset

Field hardwareState was added to object type Asset

Field lifecycleStatus was added to object type Asset

Field replacementProduct was added to object type Asset

Type AssetRelationshipBacnetDetails was added

Type AssetRelationshipGatewayDetails was added

Type AssetRelationshipSnmpCrawlerDetails was added

Field version was added to object type ExacqConnector

Field FlagList.graphQLToggle is deprecated

Field FlagList.graphQLToggle has deprecation reason Deprecated since 4.2, flag not used anymore

Directive deprecated was added to field FlagList.graphQLToggle

Field FlagList.initialized is deprecated

Field FlagList.initialized has deprecation reason Deprecated since 4.2, flag not used anymore

Directive deprecated was added to field FlagList.initialized

Field FlagList.ipChange is deprecated

Field FlagList.ipChange has deprecation reason Deprecated since 4.2, flag not used anymore

Directive deprecated was added to field FlagList.ipChange

Type HardwareState was added

Field version was added to interface IotConnectorInfo

Field discontinuedDate was added to object type LeanAsset

Field hardwareState was added to object type LeanAsset

Field lifecycleStatus was added to object type LeanAsset

Field replacementProduct was added to object type LeanAsset

Field version was added to object type MilestoneConnector

Field version was added to object type MobotixConnector

Field bulkEditSensors was added to object type Mutation

Directive deprecated was added toArgument location of field initSystem in type Mutation

Directive deprecated was added toArgument time of field initSystem in type Mutation

Field reloadAuthProviderAfterChange was added to object type Mutation

Field supportActive was added to object type Origin

Type OriginExpressionsParams was added

Type OriginSelectField was added

Type OriginSortParams was added

Type OriginSortParamsComplexFields was added

Type SensorsBulkAction was added

Field queryNeighbors was added to object type Snmp

Field id was added to object type SystemLog

Field SystemLog.timeStamp is deprecated

Field SystemLog.timeStamp has deprecation reason Use lowercase timestamp instead

Directive deprecated was added to field SystemLog.timeStamp

Field timestamp was added to object type SystemLogDateinamen und MD5- oder SHA-256-Prüfsummen werden auf der Seite OT Security-Downloads veröffentlicht.

Tenable OT Security 4.1.45 SP (19.03.2025)

| Fehlerkorrektur | Fehler-ID |

|---|---|

| In OT Security wird jetzt sichergestellt, dass Assets nicht mehr fälschlicherweise als Dahua IP-Kamera klassifiziert werden. | N/A |

| Das Erstellen einer neuen oder duplizierten Richtlinie vom Typ Netzwerk-Baseline-Abweichung funktioniert jetzt wie erwartet. | N/A |

| Die Funktion Kurzbericht generiert Berichte jetzt ohne Probleme. | N/A |

| Während Upgrades wird in OT Security sichergestellt, dass der aktuelle Influx-Prozess vollständig geladen wird, bevor weitere Influx-Setup-Skripts ausgeführt werden. | N/A |

| In OT Security wird sichergestellt, dass BACnet-Assets mit fehlenden Instanz-IDs diese jetzt wie erwartet anzeigen. | N/A |

Tenable OT Security 4.1.38 (20.02.2025)

Unterstützung überlappender IP-Adressen

-

In Netzwerken, die dieselben IP-Adressbereiche wiederverwenden, setzt OT Security Sensoren zur Unterscheidung von Assets ein, um deren unbeabsichtigte Zusammenführung zu verhindern.

-

Für jede Instanz eines Netzwerks mit wiederverwendeten IP-Bereichen ist ein dedizierter Sensor erforderlich. Beispielsweise werden für drei Produktionslinien mit identischen IP-Konfigurationen drei separate Sensoren benötigt, um die Asset-Unterscheidung für jede Prozesslinie sicherzustellen.

Weitere Informationen finden Sie unter Duplizierte interne Netzwerke.

Sichtbarkeit von IEC-Unterstationen

-

Sie können jetzt Konfigurationsdaten von Unterstationen importieren, um die Asset-Inventarisierung zu verbessern. Dies ermöglicht es OT Security, kritische sicherheitsrelevante Erkenntnisse zu Fehlkonfigurationen von Unterstationen zu liefern. Weitere Informationen finden Sie unter SCD-Dateien.

Verbesserte Kontrollen von Nessus-VM-Scans

Tenable führt die folgenden neuen Konfigurationsoptionen für benutzerdefinierte Nessus-Scans in OT Security ein. Beim Erstellen eines Scans können Sie seine Geschwindigkeit, Ausführlichkeit und Intensität anpassen. Weitere Informationen finden Sie unter Nessus-Plugin-Scans erstellen.

-

Gründliche Tests

-

Bei der Durchführung eines Scans kann Nessus zusätzliche eingehende Prüfungen des Systems durchführen. Die Aktivierung dieser Option erhöht die Gründlichkeit des Scans, verlängert aber auch seine Dauer.

-

Die regelmäßige Verwendung von gründlichen Scans kommt der Funktion „AI Aware“ in OT Security zugute.

-

-

Höhere Ausführlichkeit

-

Einige Plugins können während eines Scans eine umfangreichere Datenausgabe erzeugen. Sie müssen diese Einstellung jedoch aktivieren, damit das Plugin die zusätzlichen Daten in die Plugin-Ausgabe aufnimmt.

-

Wenn Sie diese Option aktivieren, umfasst die Scan-Ausgabe die Informations-Plugins 56310, 64582 und 58651.

-

-

Scan-Leistung

-

Tenable ermöglicht es Administratoren nun, die Leistung von Nessus-Scans individuell anzupassen. Zu diesen Einstellungen gehören die Anzahl der Plugins, die gleichzeitig für ein Ziel ausgewertet werden, die Anzahl der gleichzeitigen Scans und das Timeout in Sekunden.

-

Kleinere Werte für die Anzahl der Prüfungen und der maximalen Hosts können die Auswirkungen eines Scans verringern. Allerdings kann sich dadurch auch die Scandauer verlängern.

-

AI Aware-Erkennungen

Die neuen KI-Erkennungsfunktionen von Tenable helfen Ihnen bei der Überwachung Ihrer Anwendungen und Dienste, die künstliche Intelligenz nutzen. OT Security bezieht Daten von Ihren Credentialed-Scans und zeigt sie dann in der Workbench Feststellungen oder Schwachstellen an.

Compliance-Dashboard: NERC-CIP-Unterstützung

Das Compliance-Dashboard unterstützt jetzt die Zuordnung von Kontrollen innerhalb von NERC CIP, die mit OT Security erkannt werden können.

Enterprise Manager – Zentralisierte Updates

Ab OT Security EM Version 4.1 können Systemadministratoren ihre gekoppelten ICPs (auf denen Version 4.0 oder höher ausgeführt wird) remote auf die gleiche Version aktualisieren, die der EM nutzt. Weitere Informationen finden Sie unter ICPs.

Diese Funktion wurde in OT Security 4.0 hinzugefügt, ist aber ab Version 4.1 funktionsfähig.

CVSSv3-Bewertungen für Feststellungen – Die Tabellen „Feststellungen“ und „Schwachstellen“ enthalten jetzt eine zusätzliche Spalte für CVSSv3.

„Alle auswählen“ für Inventar – Das Kontrollkästchen Alle auswählen ist wieder auf der Seite Inventar verfügbar, um die Mehrfachauswahl zu vereinfachen.

Aktive Sensorabfragen – Massenkonfiguration – Sie können jetzt das Verhalten von aktiven Sensorabfragen als Massenvorgang auswählen und aktivieren oder deaktivieren.

Konfiguration von Netzwerk-Ports – Konfigurieren Sie Netzwerk-Ports über die Cockpit-Oberfläche von Tenable Core an Port 8000. Sie können jetzt die Rollen jeder Netzwerkschnittstelle außerhalb der Anwendung überprüfen und konfigurieren. Beispiel: Aktivieren von Split-Ports.

Schwachstellen

In dieser Version kann Tenable mehrere neue Schwachstellen identifizieren. Die vollständige Liste finden Sie hier.

Neue Tenable OT Security Device Fingerprint Engine (DFE) – Abdeckung

| Anbieter | Produkt |

|---|---|

| Moxa | MGate 5000-Serie |

| Sprecher Automation | RTU |

| Elspec | G5 Digital Fault Recorder (G5DFR) |

| Wiesemann & Theis | ComServer |

| Honeywell | Experion C300PM, C300OM |

| Wago | Controller 750, PFC |

Weitere Informationen zu den APIs von OT Security finden Sie in der API-Dokumentation.

Field ntpChange was removed from object type FlagList

Field ntpFault was removed from object type FlagList

Field ntpServersUnreachable was removed from object type FlagList

Field emSetSystemTime was removed from object type Mutation

Argument keepNetworkConfig: Boolean! was removed from field Mutation.factoryReset

Field setSystemTime was removed from object type Mutation

Input field origins of type [String!] was added to input object type AssetDiscoveryOptionsParams

Enum value Scd was added to enum AssetSourceType

Enum value AlreadyExists was added to enum ErrorCategory

Enum value ContentTooBig was added to enum ErrorCategory

Enum value FailedToAllocateOverlapping was added to enum ErrorCategory

Enum value NotContainingAnyAssets was added to enum ErrorCategory

Enum value OverlappingNetsAlreadyInOrigin was added to enum ErrorCategory

Enum value Processing was added to enum ErrorCategory

Member IEC61850SubscribeFailure was added to Union type EventDetails

Member IEC61850UnauthorizedWrite was added to Union type EventDetails

Enum value IEC61850 was added to enum ExclusionType

Enum value IEC61850SubscriptionFailure was added to enum IDSSrcDstEvent

Enum value IEC61850UnauthorizedWrite was added to enum IDSSrcDstEvent

Enum value awaitingFirstUse was added to enum IcpSensorField

Enum value origin was added to enum IcpSensorField

Argument origins: [String!] added to field Mutation.editNessusUserScan

Argument settings: NessusUserScanSettingsArgs added to field Mutation.editNessusUserScan

Argument origin: ID added to field Mutation.editSensor

Argument origins: [String!] added to field Mutation.newNessusUserScan

Argument settings: NessusUserScanSettingsArgs added to field Mutation.newNessusUserScan

Argument origin: String added to field Mutation.testAdHocBasicCredentials

Argument origin: String added to field Mutation.testAdHocPasswordOnlyCredentials

Argument origin: String added to field Mutation.testAdHocSnmpV2Credentials

Argument origin: String added to field Mutation.testAdHocSnmpV3Credentials

Argument origin: String added to field Mutation.testCredentials

Enum value cvss3Score was added to enum PluginField

Enum value cvss3Score was added to enum PluginsAssetsField

Enum value IEC61850SubscriptionFailure was added to enum PolicyEventType

Enum value IEC61850UnauthorizedWrite was added to enum PolicyEventType

Argument origins: [String!] added to field Query.getDiscoveryEstimation

Argument dbOnly: Boolean added to field Query.nessusUserScan

Argument dbOnly: Boolean added to field Query.nessusUserScans

Enum value SensorAwaitingFirstUse was added to enum RemovableFlags

Enum value pluginCvss3Score was added to enum findingField

Field origins was added to object type AssetDiscovery

Field scdSubscriptionsRecoByIedCsvIsRunning was added to object type FlagList

Field scdSubscriptionsRecoCsvIsRunning was added to object type FlagList

Field sensorAwaitingFirstUse was added to object type FlagList

Type IEC61850Exclusion was added

Type IEC61850SubscribeFailure was added

Type IEC61850UnauthorizedWrite was added

Type IcpUpdateStatus was added

Type IecReportClient was added

Type IecReportClientConnection was added

Type IecReportClientEdge was added

Field bulkEditSensorActive was added to object type Mutation

Field createOrigin was added to object type Mutation

Field deleteOrigin was added to object type Mutation

Field deleteOverlappingNetworks was added to object type Mutation

Field newIEC61850Exclusion was added to object type Mutation

Field scdMisconfigRecommendationByIedCsv was added to object type Mutation

Field scdMisconfigRecommendationCsv was added to object type Mutation

Field scdSubscriptionsRecommendationByIedCsv was added to object type Mutation

Field scdSubscriptionsRecommendationCsv was added to object type Mutation

Field updateOverlappingNetworks was added to object type Mutation

Field updateOverlappingPool was added to object type Mutation

Field origins was added to object type NessusUserScan

Field settings was added to object type NessusUserScan

Type NessusUserScanSettings was added

Type NessusUserScanSettingsArgs was added

Type NetworkUpdateInput was added

Type Origin was added

Type OriginConnection was added

Type OriginEdge was added

Field cvss3Score was added to object type Plugin

Field iecCanUploadScd was added to object type Query

Field iecReportsByAssetId was added to object type Query

Field iecScdsInfo was added to object type Query

Field isAssetIec was added to object type Query

Field origin was added to object type Query

Field origins was added to object type Query

Field overlappingPool was added to object type Query

Field scdRecommendationsCount was added to object type Query

Field scdRecommendationsCountByIed was added to object type Query

Field itemsCount was added to object type RuleGroup

Type ScdInfo was added

Type ScdInfoConnection was added

Type ScdInfoEdge was added

Type ScdRecommendations was added

Type SensorActiveAction was added

Field origin was added to object type SensorDetails

Field updateStatus was added to object type Update

Type thoroughTestsType was added

Type verbosityType was addedDateinamen und MD5- oder SHA-256-Prüfsummen werden auf der Seite OT Security-Downloads veröffentlicht.