Indicators of Attack-Installationsskript

Führen Sie das IoA-Installationsskript aus

So führen Sie das IoA-Skript aus:

-

Öffnen Sie PowerShell als Administrator, navigieren Sie zum Skriptverzeichnis, passen Sie die Ausführungsrichtlinie an und führen Sie das Skript aus:

Kopieren.\Register-TenableIOA.ps1 -

Geben Sie die für Ihre Konfiguration relevanten Parameter ein:

Parameter Beschreibung GPODisplayName Der Anzeigename des GPO, der zum Erstellen der Aufgabe verwendet wurde, die den Ereignis-Listener registriert. Standard: Tenable.ad. TemporärerOrdnerspeicherort Der temporäre Ordner, der zum Speichern der GPO-Sicherung während der Bereitstellung verwendet wird. Standard: %TEMP%\Tenable.ad\. DomänencontrollerAdresse Der FQDN oder die IP-Adresse des Domänencontrollers, an den bereitgestellt werden soll. Geben Sie diese Option an, wenn das Skript auf einem Server oder einer Workstation ausgeführt wird, der bzw. die kein Domänencontroller ist. Wenn diese Option nicht angegeben wird, werden die Domäneninformationen vom lokalen Computer abgerufen. DomänencontrollerOU Der Distinguished Name der Organisationseinheit, die Ihre Domänencontroller enthält. Geben Sie diese Option an, wenn Ihre DCs aus der Standard-OU verschoben wurden. Beispiel: OU=Domain Controllers,DC=ROOT,DC=DOMAIN. TenableServiceAccount Der Name des von Tenable Identity Exposureverwendeten Dienstkontos, das explizite Berechtigung zum Lesen von Gruppenrichtlinienobjekten erfordert. Deinstallieren Deinstalliert den Ereignis-Listener und den WMI Active Script Consumer, um die Erfassung von Ereignisprotokollen zu stoppen. Standard: true. Speicherort der Konfigurationsdatei Der Pfad zu der Datei, die zum Aktualisieren der GPO-Konfiguration verwendet wird. Ziel Eine durch Kommas getrennte Liste von Domänencontrollern, auf die dieses Registrierungsskript abzielt. Beispiel: DC-ROOT1,DC-ROOT2. Dieser Parameter ist optional.

Tipp: Falls verwendet, stellen Sie sicher, dass die Liste den PDCE enthält. Andernfalls schlägt die IoA-Bereitstellung fehl.

Bereinigung des GPODisplayName Der Anzeigename des GPO, der zum Erstellen der Bereinigungsaufgabe verwendet wird, die den Ereignis-Listener und den aktiven WMI-Skriptverbraucher entfernt. Standard: Tenable.ad cleaning. EventLogsFileWriteFrequency Die Frequenz (in Sekunden), mit der die Ereignisprotokolldatei im DFSR-Modus für Nicht-PDCE-Domänencontroller generiert wird. Standard: 15 Sekunden. Maximal: 300 Sekunden (5 Minuten). Optionaler Parameter. SmbShareLocalation Der Festplattenpfad (absolut) des Standorts der SMB-Freigabe bei Ausführung auf dem PDCE im Modus „Dedizierte SMB-Freigabe“. Dieser Ordner wird von Tenable Identity Exposure verwaltet. Standard: C:\Tenable\IdentityExposure\IOALogs. Optionaler Parameter. UseXmlEventRender Ermöglicht das Rendern von Legacy-XML-basierten Ereignissen für -Listener. Diese Methode ist langsamer, aber stabiler als der wertebasierte Renderer. Standardmäßig deaktiviert.

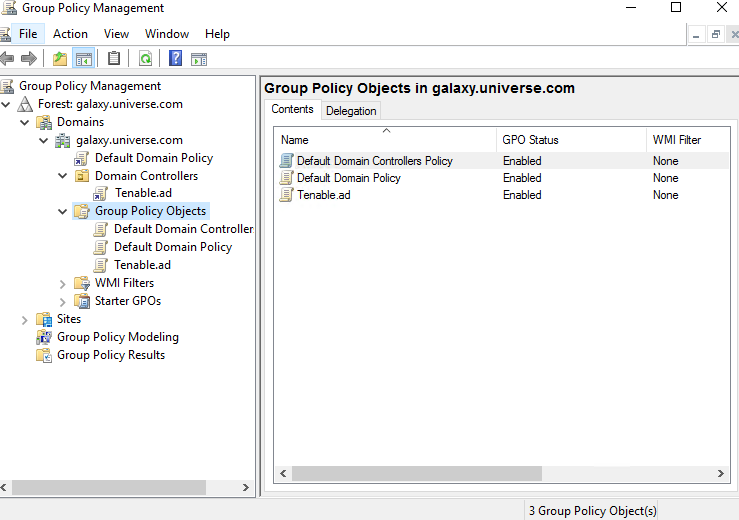

Gruppenrichtlinien-Objekt

Nachdem Sie die Indicators of Attack (IoA)-Installationsdatei heruntergeladen und ausgeführt haben, erstellt das IoA-Skript in der Active Directory (AD)-Datenbank ein neues Gruppenrichtlinienobjekt (GPO) mit dem Standardnamen Tenable.ad. Das System verknüpft das Tenable Identity Exposure-GPO nur mit der Organisationseinheit (OU) der Domänencontroller, die alle Domänencontroller (DCs) enthält. Die neue Richtlinie führt automatisch eine Replikation zwischen allen DCs mit dem GPO-Mechanismus durch.

Siehe auch