Tenable Identity Exposure – Versionshinweise 2023

Tenable Identity Exposure 3.61 (27.12.2023)

-

Trail Flow – Tenable Identity Exposure empfängt Ereignisse von Active Directory umgehend, sobald Änderungen vorgenommen werden. Bei sehr häufigen Änderungen in großen Gruppen wird jedoch eine 10-minütige Verzögerung angewendet, um Ereignisse zu aggregieren, bevor der Rest des Systems benachrichtigt wird, wodurch Leistungsprobleme vermieden werden.

Tenable Identity Exposure Version 3.61 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| In Tenable Identity Exposure wurde die Leistung des IoA-Exportprozesses verbessert. | N/A |

| Der IoE Erkennung von Passwortschwächen zeigt jetzt eine verbesserte Leistung im Rahmen der vollständigen Sicherheitsprüfung, die nach einem Neustart des Dienstes oder nach Abschluss einer Active Directory-Durchforstung stattfindet. | N/A |

| In Tenable Identity Exposure wurde das Problem behoben, dass lange Bezeichnungen die Anzeige im erweiterten Anwendungsmenü beeinträchtigten, insbesondere in lokalisierten Sprachen. | N/A |

| In Tenable Identity Exposure wurden Fehler bei der Dashboard-Erstellung behoben, die durch Vorlagenprobleme in lokalisierten Sprachen entstanden. | N/A |

| In Tenable Identity Exposure wurden potenzielle Probleme mit dem Löschen vertrauenswürdiger Zertifikate behoben, die aus Aktualisierungen verschiedener Systemkonfigurationen wie z. B. SMTP-Servereinstellungen resultierten. | N/A |

| In Tenable Identity Exposure wird das ausgewählte Relay jetzt korrekt auf der LDAP-Konfigurationsseite angezeigt. | N/A |

Tenable Identity Exposure 3.60 (13.12.2023)

-

Fehlende MFA für nicht-privilegiertes Konto – Multifaktor-Authentifizierung (MFA) bietet Konten starken Schutz vor schwachen oder gehackten Passwörtern. Best Practices und Standards für Sicherheit empfehlen die Aktivierung von MFA, selbst für nicht-privilegierte Konten. Konten, für die keine MFA-Methode registriert wurde, können nicht von ihr profitieren. Ein neuer Indicator of Exposure (IoE) warnt Sie, wenn ein Konto keine registrierte MFA-Methode hat oder wenn Sie MFA erzwingen, ohne eine Methode zu registrieren. Letzteres kann Angreifern mit einem Passwort erlauben, ihre eigenen MFA-Methoden zu registrieren, und stellt ein Sicherheitsrisiko dar.

-

Unsichere dynamische Updates von DNS-Zonen zulässig – Ein neuer Indicator of Exposure (IoE) identifiziert eine unsichere Konfiguration von dynamischen Updates von DNS-Zonen, die dazu führen kann, dass DNS-Einträge von nicht authentifizierten Benutzern bearbeitet werden können, was sie anfällig für Rogue-DNS-Einträge macht.

Tenable Identity Exposure Version 3.60 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| In Tenable Identity Exposure wird die Liste der Warnungen jetzt korrekt in Japanisch angezeigt. | N/A |

| Der öffentliche API-Endpunkt /profiles/:profileId/attacks mit dem Parameter order=ASC gibt die Ergebnisse jetzt in aufsteigender Reihenfolge zurück. | N/A |

| Wenn der Trail Flow 10 Minuten lang inaktiv ist, hält Tenable Identity Exposure ihn an, um Ressourcen zu schonen. | N/A |

| In der französischen Übersetzung der Integritätsprüfung wird jetzt einheitliche Terminologie verwendet. | N/A |

| Wenn Sie beim Bearbeiten einer Rolle die Option „Standardmäßig lesen“ oder „Standardmäßig bearbeiten“ für eine Entität ohne Daten deaktivieren, wird während des Speichervorgangs kein Fehler mehr ausgelöst. | N/A |

| Die standardmäßige „Verzögerung“ im Indicator of Attack (IoA) „DCSync“ wurde von 10 Minuten in 1 Stunde geändert. Tenable Identity Exposure empfiehlt, diese Änderung auf vorhandene benutzerdefinierte Profile anzuwenden, um eine effizientere Aufnahme legitimer Anwendungen in die Zulassungsliste zu gewährleisten. | N/A |

| Der IoE Anwendung von schwachen Passwortrichtlinien auf Benutzer enthält Verbesserungen, um Grenzfälle in Bezug auf die Grenzwerte von Optionen besser zu verarbeiten. | N/A |

Tenable Identity Exposure 3.59 (29.11.2023)

-

Integrität von Eigenschaftssätzen – Ein neuer Indicator of Exposure (IoE) prüft, ob Fehlkonfigurationen oder Backdoors von böswilligen Akteuren in Eigenschaftssätzen und deren Attributen innerhalb des AD-Schemas vorhanden sind. Obwohl derzeit keine öffentlichen Angriffsvektoren im Zusammenhang mit der Verwendung von Eigenschaftssätzen bekannt sind, konzentriert sich dieser IoE in erster Linie auf die Identifizierung von Fehlkonfigurationen oder Auffälligkeiten, die aus Drittanbieterprodukten stammen, die diese Funktion nutzen.

-

Secure Relay – Der API-Schlüssel wird automatisch mit jeder SaaS-Version erneuert.

Tenable Identity Exposure Version 3.59 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| In Tenable Identity Exposure werden Reporting-E-Mails jetzt wieder erfolgreich zugestellt. Von diesem Problem war eine Teilmenge der Kunden betroffen. | N/A |

| Wenn während der Rollenkonfiguration die Option „Standardmäßig lesen“ oder „Standardmäßig bearbeiten“ für eine Entität ohne Daten deaktiviert wird, führt dies beim Speichern nicht mehr zu einem Fehler. | N/A |

| Bei den IoEs (Indicators of Exposure) für Entra ID wird jetzt die Gesamtzahl der Ergebnisse präzise berechnet, und auf letzten Seiten werden nun die neuesten Ergebnisse anstelle einer leeren Seite angezeigt. | N/A |

| In Tenable Identity Exposure wurde ein Problem mit der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) behoben, sodass privilegierte Benutzer jetzt Indicators of Attack konfigurieren können. | N/A |

| Verbesserungen der Angriffspfad-Traversal-Algorithmen haben zu erheblichen Verbesserungen sowohl der Antwortzeit als auch der Arbeitsspeichereffizienz geführt. | N/A |

Tenable Identity Exposure 3.58 (01.11.2023)

-

Mit AD (Hybrid) synchronisiertes privilegiertes Entra-Konto – Ein neuer Indicator of Exposure prüft auf hybride Konten, insbesondere auf solche, die über Active Directory synchronisiert werden und privilegierte Rollen in Entra ID haben. Diese Konten stellen ein Sicherheitsrisiko dar, da sie Angreifern, die AD kompromittieren, einen Wechsel zu Entra ID ermöglichen. Privilegierte Konten in Entra ID müssen reine Cloudkonten sein.

-

Entra ID-Sicherheitsanalyse – In Tenable Identity Exposure wurde die Relevanz der Entra ID-Sicherheitsanalyse verbessert, indem die Microsoft-Eigenschaft isPrivileged eingebunden wurde, um den privilegierten Status einer Rolle zu bestimmen. Dank dieser Präzisierung sind genauere Analysen möglich, wodurch mehr Sicherheitsvorfälle gefunden werden, da jetzt ein breiteres Spektrum von Rollen als privilegiert klassifiziert wird.

-

Authentifizierung über das Relay – Benutzer von Secure Relay können jetzt die LDAP-Authentifizierung konfigurieren, indem sie eines ihrer Relays auswählen. Das gewählte Relay stellt eine Verbindung zum zugehörigen LDAP-Server her, um den Benutzer zu authentifizieren.

Tenable Identity Exposure Version 3.58 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Tenable Identity Exposure erkennt jetzt neue Versionen des PetitPotam-Angriffs nach dem Microsoft-Patch. | N/A |

| In Tenable Identity Exposure wurden die DCSync-Korrelationsregeln verbessert. | N/A |

Tenable Identity Exposure 3.57 (18.10.2023)

-

Gefährliche WSUS-Fehlkonfigurationen – Ein neuer Indicator of Exposure überprüft Windows Server Update Services (WSUS) – ein Microsoft-Produkt, das Windows-Updates auf Arbeitsstationen und Servern bereitstellt – auf falsch konfigurierte Einstellungen, die dazu führen können, dass die Berechtigungen eines Standardkontos auf Administratorrechte hochgestuft werden.

-

Suche – Auf der Systemseite „Gesamtstrukturen und Domänen“ steht jetzt eine neue Suchfunktion zur Verfügung, mit der Sie nach bestimmten Gesamtstruktur- und Domänenkonfigurationen in größeren Umgebungen suchen und auf diese zugreifen können.

Tenable Identity Exposure Version 3.57 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Der Listener für Indicator of Attack-Ereignisse funktioniert jetzt unter Windows Server-Versionen vor 2016 wieder. | N/A |

| Tenable Identity Exposure berücksichtigt jetzt bei zukünftigen Scans die Aktualisierung von Zugangsdaten für Azure AD. | N/A |

| In Tenable Identity Exposure wurde die Zuverlässigkeit von Secure Relay bei der Anwendung von Indicators of Attack auf umfangreichen Active Directory-Infrastrukturen verbessert. | N/A |

Tenable Identity Exposure 3.56 (04.10.2023)

-

Die Trail Flow- und Drawer-Funktionen der Benutzeroberfläche weisen jetzt das aktualisierte Tenable-Design auf.

Tenable Identity Exposure Version 3.56 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Durch den Empfang eines leeren DNS-Eintrags wird die Plattform nicht mehr auf dem entsprechenden AD-Objekt blockiert. | N/A |

|

Für die folgenden Indicators of Exposure wurde im Standardprofil „Tenable“ die Option zum Beibehalten deaktivierter Konten in der Analyse von „true“ in „false“ geändert:

|

N/A |

| Gelöschte Konten werden von Tenable Identity Exposure in Sicherheitsbeschreibungen nicht mehr als problematisch gekennzeichnet. Auch wenn die Sicherheitsbeschreibung möglicherweise nicht bewährten Schutzpraktiken entspricht, stellt sie kein Sicherheitsrisiko dar. | N/A |

| In der Tenable Identity Exposure-API ist das Hinzufügen von Berechtigungen zu unbekannten Entitäten nicht mehr zulässig. | N/A |

| Für den IoE „Gefährliche Delegierung von Vertrauensstellung“ ist jetzt eine neue Option verfügbar, mit der Sie angeben können, dass die Überprüfung nicht erforderlich ist, da die Betriebssysteme der Domänencontroller auf dem neuesten Stand sind. | N/A |

| Die Logik des Indicators of Attack „Zerologon“ wurde geändert, um die Anzahl falsch positiver Ergebnisse zu verringern. Um zum vorherigen Verhalten zurückzukehren, müssen Sie die Option „Erweitert“ im Sicherheitsprofil aktivieren. | N/A |

Tenable Identity Exposure 3.55 (20.09.2023)

Tenable Identity Exposure Version 3.55 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Indicators of Exposure (IoE) enthalten keine Verweise auf gelöschte Objekte mehr. | N/A |

| Das Indicator of Attack-Modul unterstützt jetzt IPv4-zugeordnete IPv6-Adressen. | N/A |

| Der IoE Nicht verknüpftes, deaktiviertes oder verwaistes Gruppenrichtlinienobjekt (GPO) kann Szenarien mit entfernten GPOs jetzt effektiver verwalten. | N/A |

| Das Relay wird jetzt heruntergefahren, wenn es eine Anweisung von der SaaS-Plattform erhält, selbst wenn es keine Verbindung zu einem Warnungsserver herstellen kann. Beim Neustart des Relay werden alle nicht gesendeten Warnungen verarbeitet. | N/A |

Plattform-Updates für Tenable Identity Exposure Tenable One (20.9.2023)

Die Seite Workspace wird angezeigt, wenn Sie sich bei Tenable einloggen. Darüber hinaus können Administratoren ändern, welche benutzerdefinierten Rollen auf welche Tenable One-Apps zugreifen können.

-

Um eine Standard-App auf der Seite Workspace festzulegen, klicken Sie auf der App-Kachel auf

und wählen Sie Make Default Login Page (Als Standard-Login festlegen) aus. Diese App wird jetzt angezeigt, wenn Sie sich einloggen.

und wählen Sie Make Default Login Page (Als Standard-Login festlegen) aus. Diese App wird jetzt angezeigt, wenn Sie sich einloggen. -

Um eine Standard-App auf der Seite „Workspace“ zu entfernen, klicken Sie auf der App-Kachel auf

und wählen Sie Remove Default Login Page (Standard-Login-Seite entfernen) aus. Wenn Sie sich jetzt einloggen, wird die Seite Workspace angezeigt.

und wählen Sie Remove Default Login Page (Standard-Login-Seite entfernen) aus. Wenn Sie sich jetzt einloggen, wird die Seite Workspace angezeigt. -

(Nur Tenable One) Um zu steuern, welche benutzerdefinierten Rollen auf welche Tenable One-Apps zugreifen können, verwenden Sie die neuen Rolleneinstellungen. Weitere Informationen finden Sie im Thema zum Erstellen einer benutzerdefinierten Rolle.

Tenable Identity Exposure 3.54 (11.09.2023)

Tenable Identity Exposure Version 3.54 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Probleme im Zusammenhang mit der Secure Relay-Installation wurden in Tenable Identity Exposure erfolgreich angegangen und behoben. | N/A |

| Im Trail Flow können Kunden mit umfangreichen Ereignisverläufen jetzt effektiv verwaltet werden | N/A |

| In der Datumsspalte von Entra ID-Ergebnissen (vormals Azure AD) ist das Datums-/Uhrzeitformat jetzt eindeutig angegeben. | N/A |

| In Tenable Identity Exposure wurden mehrere Probleme mit Arbeitsspeicherverlust im Datensammlerdienst behoben. | N/A |

| Die Computerzuordnung eines Indicator of Attack (IoA) zeigt jetzt den neuesten DNS-Eintrag an, anstatt alle Einträge anzuzeigen. | N/A |

| In Tenable Identity Exposure werden in IoAs verwendete DNS-Einträge jetzt entfernt, wenn sie aus dem Active Directory gelöscht werden. | N/A |

Tenable Identity Exposure 3.53 (23.08.2023)

-

Erkennung von Passwortschwächen – Ein neuer Tenable Identity Exposure Indicator of Exposure überprüft auf starke Passwörter, um die Sicherheit der Active Directory-Authentifizierung zu gewährleisten. Schwache Passwörter sind auf Faktoren wie unzureichende Komplexität, veraltete Hashing-Algorithmen, gemeinsam genutzte Passwörter und Exposition in geleakten Datenbanken zurückzuführen. Angreifer nutzen diese Schwächen aus, um Konten zu imitieren, insbesondere privilegierte Konten, sodass sie unbefugten Zugriff innerhalb von Active Directory erlangen.

Tenable Identity Exposure Version 3.53 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Der Status der Integritätsprüfung ändert sich nicht mehr in „Unbekannt“, nachdem das Produkt 30 Minuten lang ausgeführt wurde. | N/A |

| In Tenable Identity Exposure wurde eine weitere Korrelationslogik korrigiert, die Auswirkungen auf die folgenden IoAs hatte: NTDS-Extrahierung und DC-Passwortänderung. | N/A |

| Tenable Identity Exposure entfernt jetzt alle Berechtigungen für „NT AUTHORITY\Authenticated Users“ aus dem Installationsordner, wenn das Secure Relay installiert wird. | N/A |

Tenable Identity Exposure 3.52 (09.08.2023)

-

Aktualisierte Rechtsbegriffe in Tenable Identity Exposure, um die Tenable Legal Policy für 2023 zu berücksichtigen.

Tenable Identity Exposure Version 3.52 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| In Tenable Identity Exposure wurde eine Korrelationslogik behoben, die Auswirkungen auf die folgenden Indicators of Attack (IoA) hatte: DCSync, DCShadow, DPAPI-Domänenextrahierung, Verdächtige Änderung des DC-Passworts, DNSAdmins-Ausnutzung, Massiver Aufklärungsangriff auf Computern, NTDS-Extrahierung, Dumping von OS-Anmeldeinformationen (OS Credential Dumping): LSASS-Speicher, Identitätswechsel bei SAMaccountName und Zerologon-Ausnutzung. | N/A |

| Die privilegierte Analyse unterstützt jetzt Active Directory mit einem SID-Verlauf, der den Domänenadministrator enthält (nicht empfohlen) | N/A |

| Die IoA-Engine wurde verbessert und unterstützt jetzt PTR- und CNAME DNS-Einträge beim Korrelieren von Windows-Ereignisprotokollen. | N/A |

| Beim Filtern einer bestimmten Domäne und Anzeigen aller Indicators of Exposure (IoEs) werden auf der IoE-Seite nicht mehr alle IoEs angezeigt. | N/A |

| Bei der Migration von der SaaS-VPN-Plattform zu SaaS Secure Relay werden jetzt bisher ungenutzte Ressourcen entfernt, die in Integritätsprüfungen gemeldet wurden. | N/A |

Tenable Identity Exposure 3.51 (31.07.2023)

-

DFS-Fehlkonfiguration – Ein neuer Indicator of Exposure überprüft, ob SYSVOL die verteilte Dateisystemreplikation (Distributed File System Replication, DFSR) verwendet, einen Mechanismus, der als Ersatz für den Dateireplikationsdienst (File Replication Service, FRS) eingeführt wurde, um Robustheit, Skalierbarkeit und Replikationsleistung zu verbessern.

Tenable Identity Exposure Version 3.51 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Tenable Identity Exposure stellt lokalisierte Ressourcen in Landessprachen bereit, wenn Benutzer Registerkarten im Zusammenhang mit Microsoft Entra ID anfordern, z. B. IoEs, Abweichungen und mehr. | N/A |

| Tenable Identity Exposure schließt jetzt die vom Indicator of Attack verwendeten Dateien aus der regulären SYSVOL-Durchforstung aus. | N/A |

| Tenable Identity Exposure verfügt über eine verbesserte Stabilität des Secure Relay-Lebenszyklus. | N/A |

| Die Secure Relay-Integritätsprüfung liefert jetzt auch dann Informationen, wenn das entsprechende Relay nicht gestartet wurde und/oder nicht erreichbar ist. | N/A |

| In Tenable Identity Exposure wurde der Planungsprozess für Scans für Microsoft Entra ID-Mandanten verbessert, um Fairness sicherzustellen. | N/A |

| Tenable Identity Exposure führt Secure Relay-Integritätsprüfungen auch dann durch, wenn diese Relays nicht mit einer Active Directory-Domäne verknüpft sind. | N/A |

| Beim Rollback eines Upgrades wird in der Secure Relay-Funktion jetzt auch die geplante Aufgabe für das automatische Upgrade wiederhergestellt. | N/A |

| In Tenable Identity Exposure wurde das Codesignaturzertifikat für das Secure Relay erneuert. | N/A |

| Bei der Migration von der Cloud-VPN-Infrastruktur zum Cloud-Secure Relay werden nun bisher nicht verwendete Ressourcen aus den Berichten der Integritätsprüfung entfernt. | N/A |

| Das Angriffspfad-Modul von Tenable Identity Exposure wurde aktualisiert und filtert jetzt neue Entitäten heraus, die mit passwordHash verknüpft sind, um Angriffspfadprobleme zu beheben. | N/A |

| In Tenable Identity Exposure besteht jetzt wieder die Möglichkeit, unverschlüsselte E-Mails über SMTP zu senden. | N/A |

| Tenable Identity Exposure kann sensible Daten selbst dann abrufen, wenn Active Directory-Domänen umbenannt wurden. | |

|

Indicator of Exposure Gefährliche sensible Berechtigungen:

|

N/A |

Tenable Identity Exposure 3.50 (12.07.2023)

-

Trail Flow – In Tenable Identity Exposure können Trail Flow-Ereignisse jetzt sowohl nach Datum als auch nach Uhrzeit gefiltert werden.

Tenable Identity Exposure Version 3.50 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| In der Sicherheitsanalyse eines Indicator of Attack können eingehende Windows-Ereignisprotokolle wieder mit gespeicherten Sicherheitsereignissen korreliert werden. | N/A |

| In Tenable Identity Exposure können Informationen jetzt wieder mithilfe des FRS-Protokolls aus einer SYSVOL-Quelle abgerufen werden. | N/A |

| In Tenable Identity Exposure wurde die Resilienz der LDAP-Verbindung zum Domänencontroller verbessert. | N/A |

Tenable Identity Exposure 3.49 (28.06.2023)

-

Funktionen zur Prüfung der Plattformintegrität – Tenable Identity Exposure listet die durchgeführten Prüfungen der Plattformintegrität in einer konsolidierten Ansicht auf, damit Sie Konfigurationsanomalien umgehend untersuchen und beheben können. Weitere Informationen finden Sie unter Integritätsprüfungen im Tenable Identity Exposure-Administratorhandbuch.

-

Reporting Center – Diese Funktion bietet eine Möglichkeit, wichtige Daten mithilfe eines optimierten Berichtserstellungsprozesses als Berichte an wichtige Stakeholder in einer Organisation zu exportieren. Weitere Informationen finden Sie unter Reporting Center im Tenable Identity Exposure-Administratorhandbuch.

-

Indicators of Exposure (IoE) – Ausschluss zulässig für abweichende Objekte in ausgewählten IoEs, einschließlich:

-

Gruppe: Login-Beschränkungen für privilegierte Benutzer

-

Betriebssystem: Computer, auf denen ein veraltetes Betriebssystem ausgeführt wird

-

Organisationseinheit: Login-Beschränkungen für privilegierte Benutzer, Computer mit veraltetem Betriebssystem, Anwendung von schwachen Passwortrichtlinien auf Benutzer, Inaktive Konten, Benutzerkonto mit altem Passwort

-

-

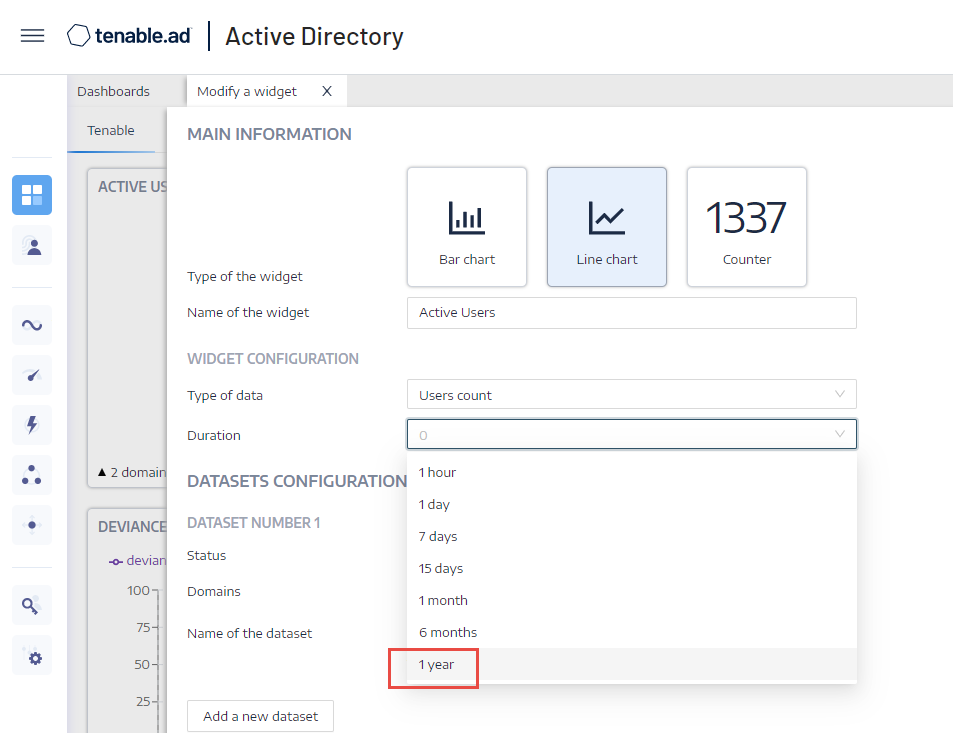

Dashboard-Vorlagen – Mit gebrauchsfertigen Vorlagen können Sie sich auf die vorrangigen Themen konzentrieren, die Ihr Unternehmen betreffen, z. B. Compliance, Risiko, Passwortverwaltung und Benutzer-/Administratorüberwachung. Weitere Informationen finden Sie unter Dashboards im Tenable Identity Exposure-Benutzerhandbuch.

-

Arbeitsbereich – Die Arbeitsbereichsfunktion ermöglicht es Ihnen, alle Ihre Tenable-Produkte an einem zentralen Ort anzuzeigen und von dort aus darauf zuzugreifen. Weitere Informationen finden Sie unter Arbeitsbereich im Tenable Identity Exposure-Benutzerhandbuch.

Tenable Identity Exposure Version 3.49 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Kunden, die Tenable Identity Exposure mit einer IPSEC-VPN-Infrastruktur verwenden, können jetzt Integritätsprüfungen sehen. | N/A |

| Wenn Benutzer ihr Passwort ändern, macht Tenable Identity Exposure alle ihre Sitzungen ungültig. | N/A |

| Für den IoE Gefährliche ADCS-Fehlkonfigurationen ist es jetzt möglich, die Vertrauensnehmer aus anderen AD-Domänen mithilfe ihres samAccountName oder userPrincipalName aus der Analyse der Zertifikatvorlagen auszuschließen. | N/A |

Tenable Identity Exposure 3.48 (14.06.2023)

-

Integrierte Funktionen zur Integritätsprüfung – Integritätsprüfungen bieten Ihnen Echtzeit-Einblick in die Konfiguration Ihrer Domänen und Dienstkonten in einer konsolidierten Ansicht. Von dieser aus können Sie einen Drilldown durchführen, um alle Konfigurationsanomalien zu untersuchen und zu beheben, die zu Problemen mit der Konnektivität oder anderen Problemen in Ihrer Infrastruktur führen. Weitere Informationen finden Sie unter Integritätsprüfungen im Tenable Identity Exposure-Administratorhandbuch.

-

Suche – Die Suchfunktion ist jetzt für Relay-Verwaltung und Rollenverwaltung verfügbar.

Tenable Identity Exposure Version 3.48 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Tenable Identity Exposure liest jetzt Ereignisprotokolldateien im gz-Format mit weniger Wiederholungsversuchen, um potenzielle Probleme zu beheben, die durch offene Datei-Handles für diese Dateien verursacht werden. | N/A |

| Eine optimierte Sicherheitsanalyse für Indicators of Attack (IoAs) kann RabbitMQ-Ausfälle besser verarbeiten und so eine höhere Resilienz gewährleisten. | N/A |

| Wenn Sie sich auf der Dashboard-Seite befinden und die Schaltfläche des Browsers für die vorherige Seite verwenden, wird das Dashboard jetzt korrekt mit den relevanten Daten gefüllt. | N/A |

| Die letzte Ziffer auf der Abszisse des Widgets ist jetzt vollständig sichtbar. | N/A |

| Der App-Schnellzugriff verwendet nun ein entsprechendes Token, um die Liste der verfügbaren Tenable-Anwendungen abzurufen. | N/A |

| Tenable Identity Exposure komprimiert und rotiert Secure Relay-Protokolle jetzt für optimale Speicherung und einfachere Verwaltung. | N/A |

| Wenn kein IoA-Modul installiert ist, meldet Tenable Identity Exposure keinen Fehler. | N/A |

|

Indicators of Exposure (IoE)

|

N/A |

| Warnungen mithilfe des SYSLOG-Protokolls unterstützen nicht-englische Schriftzeichen wie Japanisch. | N/A |

| Ein neu implementierter Mechanismus erhöht die Resilienz der Datenbank, wenn zahlreiche Attributänderungen vorliegen. | N/A |

| Die IoA-Sicherheitsanalyse führt nun bei Bedarf einen Fallback auf eine frühere Windows-Ereignisprotokollversion durch. | N/A |

| Die Sicherheitsanalyse begrenzt jetzt die Generierung von Fehlerprotokollen, wenn sie auf einen falschen regulären Ausdruck aus einer IoE-Option stößt. | N/A |

Tenable Identity Exposure 3.47 (31.05.2023)

DC-Passwortänderung – Im Zusammenhang mit Zerologon konzentriert sich dieser neue Indicator of Attack auf eine bestimmte Aktivität nach der Ausnutzung, die Angreifer häufig im Zusammenhang mit der Netlogon-Schwachstelle verwenden: die Änderung des Passworts des Domänencontroller-Computerkontos. Weitere Informationen finden Sie im Tenable Identity Exposure – Referenzhandbuch zu Indicators of Attack.

Tenable Identity Exposure Version 3.47 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Transkriptdateien, die das Indicator of Attack-Modul auf Domänencontrollern erstellt, können jetzt mit vollständigen Informationen repliziert werden. | N/A |

| Tenable Identity Exposure erkennt, ob der SMTP-Server konfiguriert ist oder nicht. | N/A |

Tenable Identity Exposure 3.46 (17.05.2023)

Zerologon – Ein neuer Indicator of Attack erkennt einen Fehler im Netlogon-Authentifizierungsprozess, der darauf hinweist, dass Angreifer versuchen, die Zerologon-Schwachstelle auszunutzen, um Privilegien für die Domäne zu erlangen. Weitere Informationen finden Sie im Tenable Identity Exposure – Referenzhandbuch zu Indicators of Attack.

Tenable Identity Exposure Version 3.46 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Der Papierkorb für benutzerdefinierte CA-Zertifikate entfernt die Zertifikate wie vorgesehen. | N/A |

| Bei der Konfiguration von SYSLOG-Warnungen für Indicators of Attack ist jetzt ein Profil obligatorisch. | N/A |

| Ein zusätzlicher Parameter, -EventLogsFileWriteFrequency X, im Indicator of Attack-Bereitstellungsskript erlaubt Ihnen das Beheben potenzieller Probleme durch langsame oder fehlerhafte Distributed File System-Replikation (DFS). Weitere Informationen finden Sie unter DFS Replication Issues Mitigation (Behebung von Problemen mit der DFS-Replikation) im Administratorhandbuch. | N/A |

Tenable Identity Exposure 3.45 (03.05.2023)

Secure Relay – Das Secure Relay unterstützt jetzt Syslog- und SMTP-Warnungen. Weitere Informationen finden Sie unter Secure Relay im Tenable Identity Exposure-Administratorhandbuch.

Syslog- und SMTP-Warnungen können jetzt über ein Secure Relay Warnungen an private Server senden. Beim Erstellen einer Warnung werden Sie jetzt von Secure Relay-Plattformen zur Auswahl eines Relay aufgefordert. Sie können Relays einrichten und diese entweder für Domänenüberwachung und -warnungen oder für beides verwenden.

Wenn Sie Secure Relay verwenden und über vorhandene Warnungen verfügen, weist das Tenable Identity Exposure 3.45-Update diesen automatisch ein Relay zu, um die Servicekontinuität zu gewährleisten. Sie können dieses Relay aus Gründen bearbeiten, die mit Ihren Relay-VM-Netzwerkregeln oder Ihren Präferenzen zusammenhängen.

Tenable Identity Exposure Version 3.45 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Indicators of Attack – Die Anpassung von Tenable Identity Exposure IoAs funktioniert jetzt wie erwartet. | N/A |

|

Secure Relay Updater – Kann sich jetzt selbst starten, ohne dass eine Benutzersitzung geöffnet ist. |

N/A |

| Warnung – Tenable Identity Exposure zeigt VPN-Benutzern nun nicht mehr ein Dropdown-Menü an, das nur für Secure Relay-Benutzer gedacht war. | N/A |

|

Benutzeroberfläche

|

N/A |

Tenable Identity Exposure 3.44 (19.04.2023)

-

Extrahierung des Domänensicherungsschlüssels – Ein neuer Indicator of Attack erkennt eine Vielzahl von Angriffstools, die mithilfe von LSA RPC-Aufrufen auf Sicherungsschlüssel zugreifen. Weitere Informationen finden Sie im Tenable Identity Exposure – Referenzhandbuch zu Indicators of Attack.

-

Kalibrierung für Indicators of Attack – Neue Empfehlungen für die Anpassung von IoAs an Ihre Umgebung basierend auf der Größe Ihres Active Directory und autorisierten bekannten Tools usw. Vollständige Informationen finden Sie im Tenable Identity Exposure – Referenzhandbuch zu Indicators of Attack.

Tenable Identity Exposure Version 3.44 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Die Passwortrichtlinie in Tenable Identity Exposure wurde dahingehend aktualisiert, dass eine Mindestpasswortlänge von 12 Zeichen erforderlich ist. Dieses Update stellt die Konsistenz in allen Fällen sicher, da zuvor manchmal nur 8 Zeichen gefordert wurden. | N/A |

| In Warnbildschirmen sind in der Entwicklung befindliche Informationen jetzt ausgeblendet. | N/A |

| In Tenable Identity Exposure ist das Löschen benutzerdefinierter vertrauenswürdiger Zertifizierungsstellen (CAs) jetzt zulässig. | N/A |

| Auf der Registerkarte mit E-Mail-Warnungen wird der richtige Name angezeigt. | N/A |

| Tenable Identity Exposure entfernt die AD-Objekte von der Tenable Cloud-Plattform, wenn Sie das entsprechende Verzeichnis in Tenable Identity Exposure löschen. | N/A |

| Wenn der Papierkorb aktiviert ist, wird die Relevanz des Ereignistyps im Trail Flow erhöht, wenn Sie einen Benutzer löschen. | N/A |

| In der Anzahl aktiver Benutzer sind jetzt wiederhergestellte AD-Objekte enthalten. | N/A |

| In der Tenable Identity Exposure-Ansicht zur Untersuchung von Indicators of Attack sollten jetzt immer die Angriffsnamen angezeigt werden. | N/A |

| Der GPO-Datei audit.csv für Tenable Identity Exposure-IoAs wird jetzt mithilfe der Ergebnisse von Windows-APIs anstelle der Ausgabe von auditpol.exe (die lokalisierbar ist) generiert. | N/A |

| Abweichungen von Indicators of Exposure können jetzt schneller exportiert werden. | N/A |

| Der Secure Relay-Updater verifiziert jetzt seine Konfiguration, bevor er Updates validiert, und macht das Update rückgängig, wenn die Konfigurationsprüfung fehlschlägt. | N/A |

Tenable Identity Exposure 3.43 (22.03.2023)

-

Secure Relay – Das Secure Relay unterstützt jetzt HTTP-Proxy ohne Authentifizierung, wenn das Netzwerk einen Proxy-Server benötigt, um das Internet zu erreichen. Weitere Informationen finden Sie unter Secure Relay im Tenable Identity Exposure-Administratorhandbuch.

- Onboarding – Zur Verbesserung der Sicherheit erfordert der Onboarding-Prozess nun, dass Benutzer die für die Erstanmeldung bereitgestellten Standardanmeldeinformationen ändern, wenn sie sich zum ersten Mal einloggen. In Tenable Identity Exposure wurden auch die Regeln für neue Passwörter verbessert.

-

Skalierbarkeit – In Tenable Identity Exposure wurde die Leistung von Indicators of Attack auf der Serviceseite verbessert, um relevante Ereignisse für eine bessere IoA-Genauigkeit und -Latenz in größerem Umfang zu verarbeiten.

-

Neuer Indicator of Attack – Ein neuer IoA namens Nicht authentifiziertes Kerberoasting erkennt verdeckte Kerberoasting-Angriffe, die zahlreiche Erkennungsmaßnahmen umgehen.

Tenable Identity Exposure Version 3.43 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| In Tenable Identity Exposure wurde der Indicator of Exposure Anwendung von schwachen Passwortrichtlinien auf Benutzer für Szenarien mit hohem Workload verbessert. | N/A |

| In Tenable Identity Exposure wurde die RBAC-Berechtigung in Bezug auf das Workload-Kontingent entfernt. | N/A |

| Es ist jetzt möglich, das Relay auf VM-Servern (virtuelle Maschine) zu installieren, die nicht über Internet Explorer verfügen. | N/A |

| Das IoA-Setup-Skript verarbeitet jetzt Grenzfälle, in denen eine RSOP-Berechnung (Resultant Set of Policy) für den Benutzer, der das Skript ausführt, nicht möglich ist. | N/A |

| Die IoA-NTDS-Extrahierung kann jetzt jeden konfigurierten Prozess aus der Analyse ausschließen. | N/A |

Tenable Identity Exposure 3.42 (08.03.2023)

Tenable Identity Exposure Version 3.42 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

|

Indicators of Exposure

|

N/A |

|

Indicators of Attack

|

N/A |

|

Secure Relay

|

N/A |

| Tenable Identity Exposure verschiebt jetzt nicht mehr eine IoA-Konfiguration auf dem PDC in ein gelöschtes GPO. Stattdessen wird jetzt die installierte IoA-Konfiguration verwendet, um robustere automatische IoA-Updates zu ermöglichen. | N/A |

| Die Tenable Identity Exposure-(Konformitäts-)Bewertung über die öffentliche API schließt jetzt deaktivierte Prüfungen für das bereitgestellte Profil aus. Dies hatte zu einer falschen Bewertung über die öffentliche API geführt. Der Prozess wurde jetzt verbessert und steht in Einklang mit der Konformitätsbewertung in der Tenable Identity Exposure-Benutzeroberfläche. | N/A |

| Nach dem Löschen eines Verzeichnisses aktualisiert der Angriffspfad jetzt sein Stufe 0-Diagramm. | N/A |

| In Tenable Identity Exposure wurde die Resilienz des IoA-Setup-Skripts für nachfolgende Installationen des Skripts verbessert. | N/A |

Tenable Identity Exposure 3.41 (03.02.2023)

Tenable Identity Exposure Version 3.41 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

|

Die Umbenennung des Tenable Identity Exposure-GPO hat keine Auswirkungen mehr auf die Funktion für automatische Updates der Indicator of Attack-Konfiguration von Tenable Identity Exposure. |

N/A |

| Tenable Identity Exposure erfordert jetzt weniger Berechtigungen, um die gleiche Indicator of Attack-Analyse zu erhalten. | N/A |

| Das Deckblatt des Indicator of Attack-PDF-Berichts enthält keine fehlerhafte Kopfzeile mehr. | N/A |

| Eliminierung von falsch positiven Ergebnissen im Tenable Identity Exposure-GPO für diese Indicators of Exposure: Berechtigungen für vertrauliche GPO-Objekte und -Dateien verifizieren und Von unzulässigen Benutzern verwaltete Domänencontroller. | N/A |

Tenable Identity Exposure 3.40 (13.02.2023)

-

LDAPS-Verbindung – Tenable Identity Exposure kann den LDAPS-Port (TCP/636) verwenden, um eine Verbindung zu Ihrem Active Directory in der Secure Relay-Architektur herzustellen. Diese Konfiguration ist in der IPSEC VPN-Umgebung nicht möglich.

Tenable Identity Exposure Version 3.40 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

|

Secure Relay:

|

N/A |

| Authentifizierung – Erfolgreiche Login-Versuche werden jetzt im Anschluss an ihre Validierung von Tenable Identity Exposure protokolliert. | N/A |

|

Indicators of Attack:

|

N/A |

Tenable Identity Exposure 3.39 (25.01.2023)

-

Schnellere und einfachere Bereitstellung von Indicators of Attack – Tenable Identity Exposure kann Indicators of Attack jetzt ohne manuellen Eingriff automatisch zu konfigurierten Domänencontrollern hinzufügen oder daraus entfernen. Weitere Informationen finden Sie unter „Indicators of Attack installieren“ im Tenable Identity Exposure-Administratorhandbuch.

-

Rollen – Mit der Rollenkonfiguration können Sie jetzt den Zugriff auf die Relay-Konfiguration festlegen.

Tenable Identity Exposure Version 3.39 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

|

Angriffspfad:

|

N/A |

| Sicherheit – GraphQL-Vorschläge werden nicht mehr angezeigt. | N/A |

| Relay – Das Relay kann jetzt Domänen-FQDNs auflösen. Dadurch können Sie Kerberos in Secure Relay-Umgebungen nutzen, wenn Sie es ebenfalls mit einem Benutzernamen im UPN-Format in der Gesamtstrukturkonfiguration verwenden. | N/A |

| Fehlerkorrektur | Fehler-ID |

|---|---|

|

Der Ereignisprotokoll-Verbrauch und andere Relay-Ereignisse finden jetzt parallel statt, um Probleme in Zusammenhang mit Arbeitsspeicherverlust zu vermeiden. |

N/A |

| Das Relay-Deinstallationsprogramm hält den Tenable Agent-Dienst nicht mehr an. | N/A |

|

Relay-Installationsprogramm:

|

N/A |

Tenable Identity Exposure 3.38 (11.01.2023)

Tenable Identity Exposure Version 3.38 enthält die folgenden Fehlerkorrekturen:

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Widgets im Tenable Identity Exposure-Dashboard zeigen jetzt „0“ anstelle von „Keine Daten“ an, wenn keine Abweichungen festgestellt werden. | N/A |

| Fehlerkorrektur | Fehler-ID |

|---|---|

| Tenable Identity Exposure prüft jetzt alle 15 Minuten auf automatische Secure Relay-Updates, anstatt täglich. | N/A |