Störung des Tenable Identity Exposure-Betriebs durch SYSVOL-Härtung

SYSVOL ist ein freigegebener Ordner, der sich auf jedem Domänencontroller (DC) in einer Active Directory-Domäne befindet. In ihm werden die Ordner und Dateien für Gruppenrichtlinienobjekte (GPOs) gespeichert. Der Inhalt des SYSVOL-Ordners wird über alle DCs repliziert und der Zugriff erfolgt über UNC-Pfade (Universal Naming Convention) wie \\<beispiel.com>\SYSVOL oder \\<DC_IP_oder_FQDN>\SYSVOL.

SYSVOL-Härtung bezieht sich auf die Verwendung des Parameters „UNC Hardened Paths“, auch bekannt als „Gehärteter UNC-Zugriff“, „UNC-Pfad-Härtung“ oder „Gehärtete Pfade“ usw. Diese Funktion wurde als Reaktion auf die Schwachstelle MS15-011 (KB 3000483) in Gruppenrichtlinien entwickelt. Viele Cybersicherheitsstandards wie CIS-Benchmarks schreiben die Durchsetzung dieser Funktion vor.

Wenn Sie diesen Härtungsparameter auf SMB-Clients (Server Message Block) anwenden, erhöht er tatsächlich die Sicherheit der in der Domäne hinzugefügten Computer, um sicherzustellen, dass der GPO-Inhalt, den die Computer von SYSVOL abrufen, nicht von einem Angreifer im Netzwerk manipuliert wird. In bestimmten Situationen kann dieser Parameter jedoch auch die Funktion von Tenable Identity Exposure stören.

Befolgen Sie die Anleitung in diesem Fehlerbehebungsabschnitt, wenn Sie feststellen, dass gehärtete UNC-Pfade die Konnektivität zwischen Tenable Identity Exposure und der SYSVOL-Freigabe unterbrechen.

Betroffene Umgebungen

Dieses Problem kann bei den folgenden Tenable Identity Exposure-Bereitstellungsoptionen auftreten:

-

On-Premises

-

SaaS mit Secure Relay

Diese Bereitstellungsoption ist nicht betroffen:

-

SaaS mit VPN

Die SYSVOL-Härtung ist ein clientseitiger Parameter und wird daher auf den Computern angewendet, die eine Verbindung zur SYSVOL-Freigabe herstellen, und nicht auf den Domänencontrollern.

Dieser Parameter wird von Windows standardmäßig aktiviert und kann die Funktion von Tenable Identity Exposure stören.

Einige Organisationen möchten die Aktivierung dieses Parameters sicherstellen und erzwingen seine Nutzung, indem sie die zugehörige GPO-Einstellung verwenden oder den entsprechenden Registrierungsschlüssel direkt festlegen.

-

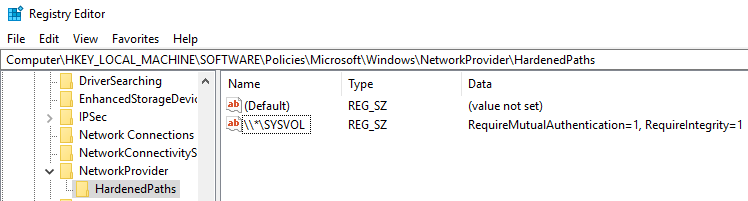

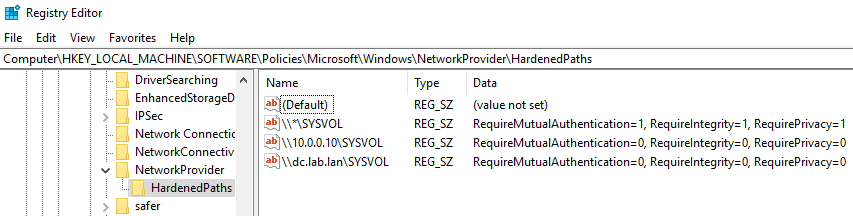

Sie finden die Registrierungsschlüssel zu gehärteten UNC-Pfaden unter „HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths“:

-

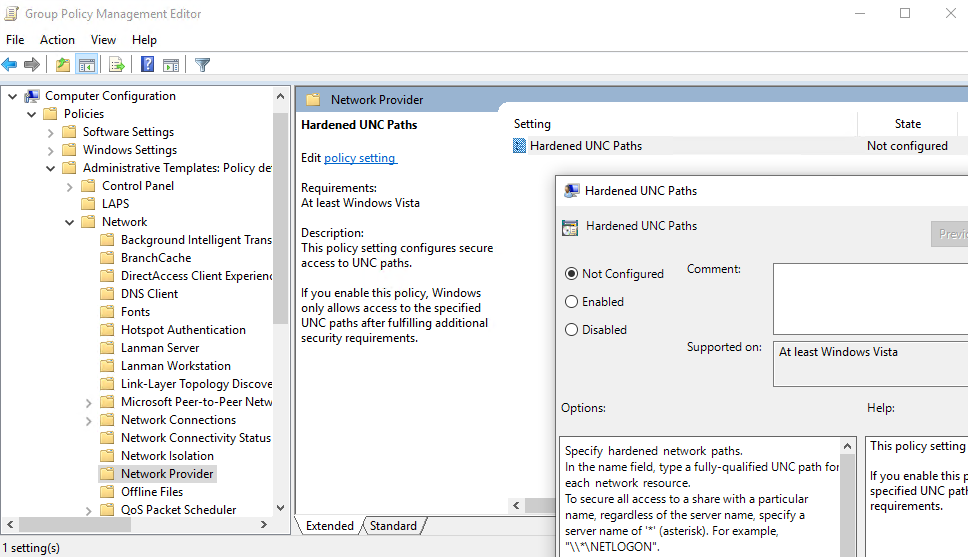

Die entsprechende GPO-Einstellung finden Sie unter „Computerkonfiguration/Administrative Vorlagen/Netzwerk/Netzwerkanbieter/Gehärtete UNC-Pfade“:

Die SYSVOL-Härtung wird erzwungen, wenn in einem UNC-Pfad, der auf SYSVOL verweist – zum Beispiel „\\*\SYSVOL“ – die Parameter „RequireMutualAuthentication“ und „RequireIntegrity“ auf den Wert „1“ festgelegt sind.

Anzeichen für durch SYSVOL-Härtung verursachte Probleme

Wenn Sie vermuten, dass die SYSVOL-Härtung die Funktion von Tenable Identity Exposure stört, überprüfen Sie Folgendes:

-

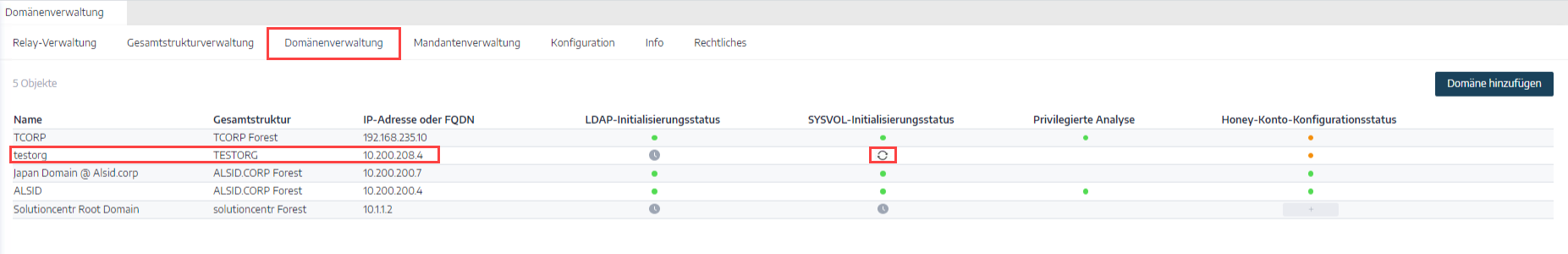

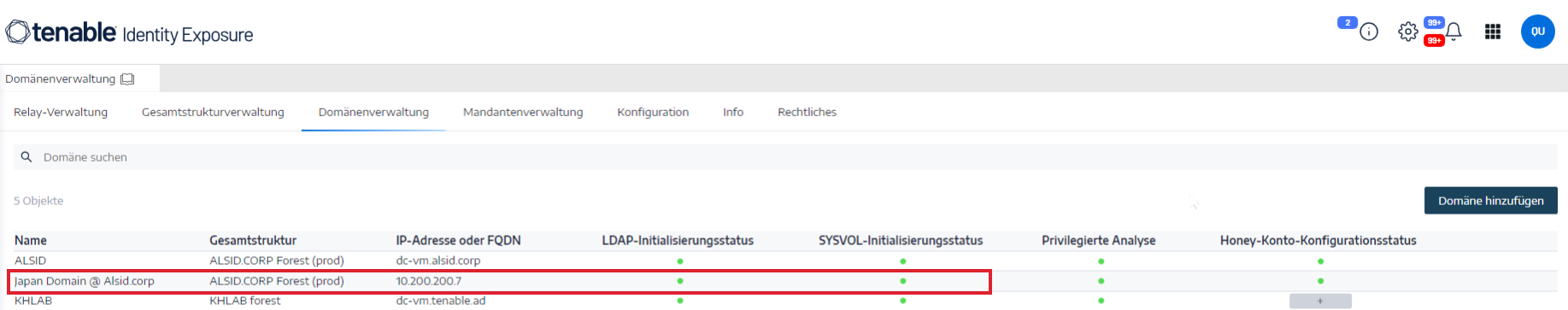

Gehen Sie in Tenable Identity Exposure zu System > Domänenverwaltung, um den LDAP- und SYSVOL-Initialisierungsstatus für jede Domäne anzuzeigen.

Für eine Domäne mit normaler Konnektivität wird ein grüner Indikator angezeigt, während für eine Domäne mit Konnektivitätsproblemen ein Durchforstungsindikator angezeigt werden kann, der endlos weiterläuft.

-

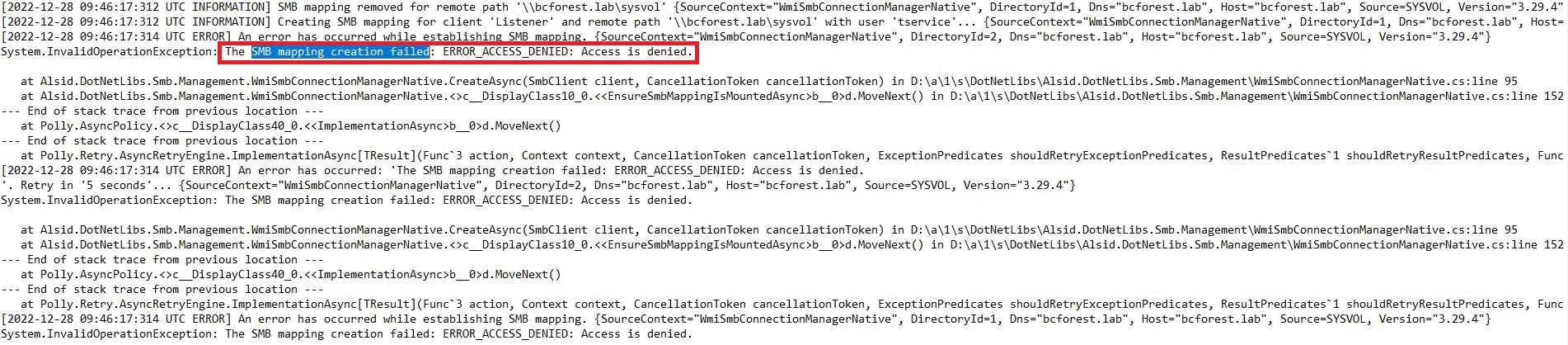

Öffnen Sie auf dem Directory Listener- oder Relay-Computer den Protokollordner: <Installationsordner>\DirectoryListener\logs.

-

Öffnen Sie die Ceti-Protokolldatei und suchen Sie nach der Zeichenfolge „SMB mapping creation failed“ oder „Access is denied“. Fehlerprotokolle, die diesen Ausdruck enthalten, weisen darauf hin, dass wahrscheinlich eine UNC-Härtung auf dem Directory Listener- oder Relay-Computer stattfindet.

Mögliche Behebungsmaßnahmen

Es gibt zwei mögliche Behebungsmaßnahmen: Wechsel zur Kerberos-Authentifizierung oder Deaktivierung der SYSVOL-Härtung.

Dies ist die bevorzugte Option, da hierbei die Härtungsfunktion nicht deaktiviert werden muss.

Eine Störung von Tenable Identity Exposure durch die SYSVOL-Härtung tritt nur dann auf, wenn die Verbindung zu den überwachten Domänencontrollern mithilfe von NTLM-Authentifizierung hergestellt wird. Dies liegt daran, dass NTLM nicht mit dem Parameter „RequireMutualAuthentication=1“ kompatibel ist. Tenable Identity Exposure unterstützt auch Kerberos. Die SYSVOL-Härtung muss nicht deaktiviert werden, wenn Sie Kerberos ordnungsgemäß konfigurieren und verwenden. Weitere Informationen finden Sie unter Kerberos-Authentifizierung.

Wenn Sie nicht zur Kerberos-Authentifizierung wechseln können, haben Sie auch die Möglichkeit, die SYSVOL-Härtung zu deaktivieren.

Die SYSVOL-Härtung wird von Windows standardmäßig aktiviert, sodass es nicht ausreicht, lediglich den Registrierungsschlüssel oder die GPO-Einstellung zu entfernen. Sie müssen die Funktion explizit deaktivieren und diese Änderung nur auf den Computer anwenden, der den Directory Listener (On-Premises) oder das Relay (SaaS mit Secure Relay) hostet. Andere Computer sind davon nicht betroffen, und Sie müssen die SYSVOL-Härtung nie auf den Domänencontrollern selbst deaktivieren.

Die Tenable Identity Exposure-Installationsprogramme, die auf dem Computer verwendet werden, auf dem der Directory Listener (On-Premises) oder das Relay (SaaS mit Secure Relay) gehostet wird, deaktivieren die SYSVOL-Härtung bereits lokal. Der Registrierungsschlüssel kann jedoch durch ein GPO oder ein Skript in Ihrer Umgebung entfernt oder überschrieben werden.

Es gibt zwei mögliche Fälle:

-

Der Directory Listener- oder Relay-Computer ist nicht in die Domäne eingebunden: Sie können kein GPO verwenden, um den Computer zu konfigurieren. Sie müssen die SYSVOL-Härtung in der Registrierung deaktivieren (siehe Registrierung – GUI oder Registrierung – PowerShell).

-

Der Directory Listener- oder Relay-Computer ist in eine Domäne eingebunden (wird von Tenable Identity Exposure nicht empfohlen): Sie können die Einstellung entweder direkt in der Registrierung anwenden (siehe Registrierung – GUI oder Registrierung – PowerShell) oder ein GPO verwenden. Wenn Sie eine dieser Methoden verwenden, müssen Sie sicherstellen, dass ein GPO oder Skript den Registrierungsschlüssel nicht überschreibt. Hierzu haben Sie zwei Möglichkeiten:

-

Überprüfen Sie sorgfältig alle GPOs, die auf diesem Computer gelten.

-

Wenden Sie die Änderung an und warten Sie ein wenig, oder erzwingen Sie die Anwendung der GPOs mit „gpupdate /force“ und überprüfen Sie, ob der Wert des Registrierungsschlüssels beibehalten wurde.

-

Nachdem Sie den Directory Listener- oder Relay-Computer neu gestartet haben, sollte der Durchforstungsindikator in der geänderten Domäne sich in einen grünen Indikator ändern:

So deaktivieren Sie die SYSVOL-Härtung in der Registrierung unter Verwendung der GUI:

-

Stellen Sie mit Administratorrechten eine Verbindung zum Directory Listener- oder Relay-Computer her.

-

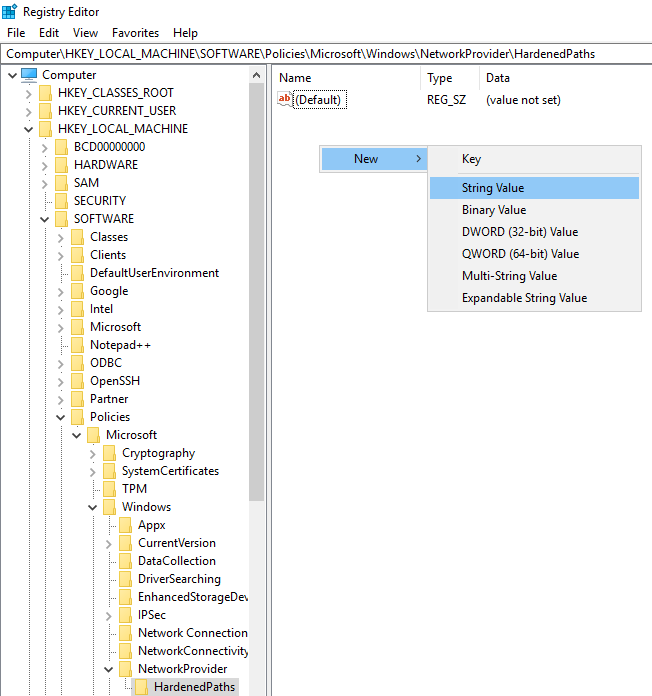

Öffnen Sie den Registrierungs-Editor und navigieren Sie zu: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths.

-

Erstellen Sie wie folgt einen Schlüssel mit dem Namen „\\*\SYSVOL“, falls er noch nicht vorhanden ist:

-

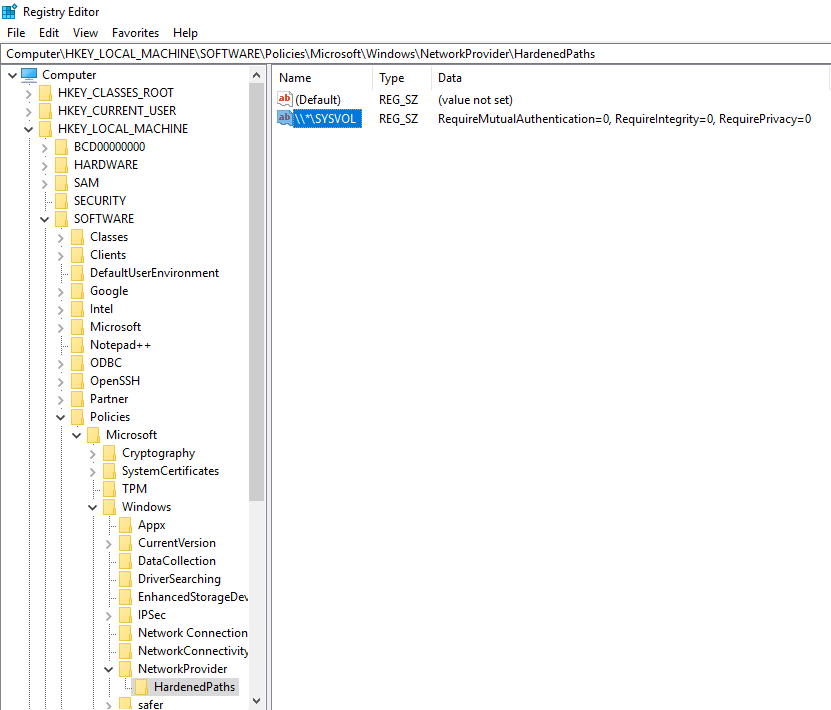

Doppelklicken Sie auf den Schlüssel „\\*\SYSVOL“ (neu erstellt oder bereits vorhanden), um das Fenster Zeichenfolge bearbeiten zu öffnen.

-

Geben Sie im Datenfeld Wert den folgenden Wert ein: RequireMutualAuthentication=0, RequireIntegrity=0, RequirePrivacy=0

-

Klicken Sie auf Speichern.

Das Ergebnis sollte wie folgt aussehen:

-

Starten Sie den Computer neu.

So deaktivieren Sie die SYSVOL-Härtung in der Registrierung unter Verwendung von PowerShell:

-

Erfassen Sie zu Referenzzwecken die aktuellen Werte der Registrierungsschlüssel für gehärtete UNC-Pfade mit diesem PowerShell-Befehl:

KopierenGet-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths" -

Legen Sie den empfohlenen Wert fest:

KopierenNew-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths" -Name "\\*\SYSVOL" -Value "RequireMutualAuthentication=0, RequireIntegrity=0, RequirePrivacy=0" -

Starten Sie den Computer neu.

Voraussetzung: Sie müssen sich als Active Directory-Benutzer verbinden, der über die Rechte zum Erstellen von GPOs in der Domäne und zum Verknüpfen der GPOs mit der Organisationseinheit verfügt, die den Tenable Identity Exposure Directory Listener- oder Relay-Computer enthält.

So deaktivieren Sie die SYSVOL-Härtung unter Verwendung eines GPO:

-

Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole.

-

Erstellen Sie ein neues GPO.

-

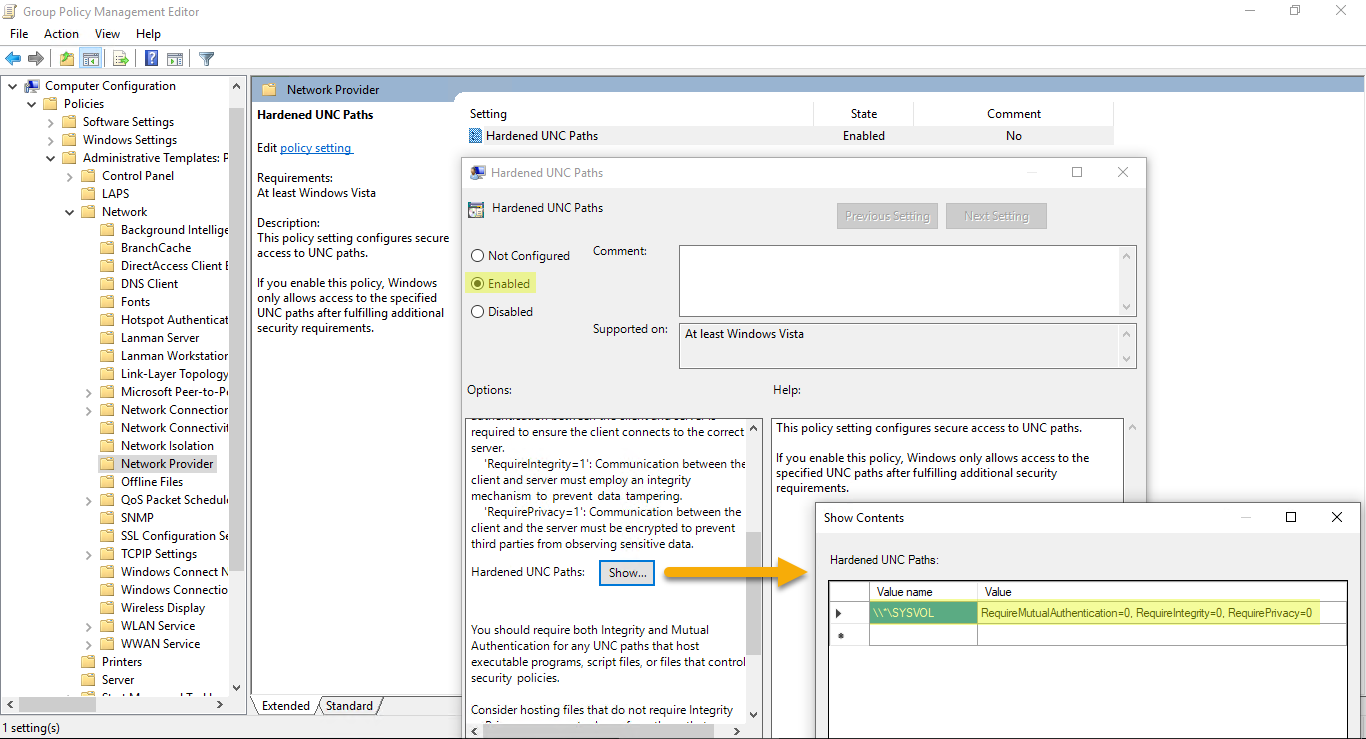

Bearbeiten Sie das GPO und navigieren Sie zum folgenden Ort: Computerkonfiguration/Administrative Vorlagen/Netzwerk/Netzwerkanbieter/Gehärtete UNC-Pfade.

-

Aktivieren Sie diese Einstellung und erstellen Sie einen neuen gehärteten UNC-Pfad mit folgenden Angaben:

-

Wertname = \\*\SYSVOL

-

Wert = RequireMutualAuthentication=0, RequireIntegrity=0, RequirePrivacy=0

Das Ergebnis sollte wie folgt aussehen:

-

-

Klicken Sie zur Bestätigung auf OK.

-

Verknüpfen Sie dieses GPO mit der Organisationseinheit, die den Tenable Identity Exposure Directory Listener- oder Relay-Computer enthält. Sie können auch die GPO-Funktion für Sicherheitsgruppenfilter verwenden, um sicherzustellen, dass dieses GPO nur für diesen Computer gilt.

In den vorherigen Verfahren wird die SYSVOL-Härtung mit einem Platzhalter-UNC-Pfad deaktiviert: „\\*\SYSVOL“. Sie können die Funktion auch nur für eine bestimmte IP-Adresse oder einen FQDN deaktivieren. Das bedeutet, dass Sie die Einstellungen für gehärtete UNC-Pfade für „\\*\SYSVOL“ aktiviert lassen (mit Wert „1“) und eine Ausnahme für jede IP-Adresse oder jeden FQDN eines in Tenable Identity Exposure konfigurierten Domänencontrollers festlegen können.

Die folgende Abbildung zeigt ein Beispiel für die Aktivierung der SYSVOL-Härtung für alle Server („*“), mit Ausnahme von „10.0.0.10“ und „dc.lab.lan“, bei denen es sich um Domänencontroller handelt, die in Tenable Identity Exposure konfiguriert wurden:

Sie können diese zusätzlichen Einstellungen mithilfe der oben beschriebenen Registrierungs- oder GPO-Methoden hinzufügen.

Risiken bei der Deaktivierung der SYSVOL-Härtung

Die SYSVOL-Härtung ist eine Sicherheitsfunktion, deren Deaktivierung berechtigte Bedenken aufwerfen kann.

-

Nicht in die Domäne eingebundene Computer: Es besteht kein Risiko beim Deaktivieren der SYSVOL-Härtung. Da diese Computer keine GPOs anwenden, erhalten sie keine Inhalte von der SYSVOL-Freigabe, um sie auszuführen.

-

In Domänen eingebundene Computer (Directory Listener- oder Relay-Computer) (wird von Tenable Identity Exposure nicht empfohlen): Wenn das potenzielle Risiko besteht, dass sich ein Angreifer in einer „Man-in-the-Middle“-Situation zwischen dem Directory Listener- oder Relay-Computer und den Domänencontrollern befindet, ist die Deaktivierung der SYSVOL-Härtung nicht sicher. In diesem Fall empfiehlt Tenable Identity Exposure, stattdessen zur Kerberos-Authentifizierung zu wechseln.

Diese Deaktivierung wird nur auf den Directory Listener- oder Relay-Computer angewendet, nicht auf andere Domänencomputer und niemals auf die Domänencontroller.