Kerberos-Authentifizierung

Tenable Identity Exposure authentifiziert sich bei den konfigurierten Domänencontrollern mit den von Ihnen bereitgestellten Anmeldeinformationen. Diese DCs akzeptieren entweder NTLM- oder Kerberos-Authentifizierung. NTLM ist ein älteres Protokoll mit dokumentierten Sicherheitsproblemen. Microsoft und alle Cybersicherheitsstandards raten jetzt von seiner Verwendung ab. Kerberos hingegen ist ein robusteres Protokoll, das Sie in Betracht ziehen sollten. Windows versucht die Authentifizierung immer zuerst über Kerberos und greift nur auf NTLM zurück, wenn Kerberos nicht verfügbar ist.

Tenable Identity Exposure ist mit wenigen Ausnahmen sowohl mit NTLM als auch mit Kerberos kompatibel. Tenable Identity Exposure priorisiert Kerberos als bevorzugtes Protokoll, wenn alle erforderlichen Bedingungen erfüllt sind. In diesem Abschnitt werden die Anforderungen beschrieben und Sie erfahren, wie Sie Tenable Identity Exposure konfigurieren müssen, um die Verwendung von Kerberos sicherzustellen.

Die Verwendung von NTLM anstelle von Kerberos ist auch der Grund, warum die SYSVOL-Härtung die Funktion von Tenable Identity Exposure stört. Weitere Informationen finden Sie unter Störung des Tenable Identity Exposure-Betriebs durch SYSVOL-Härtung.

Kompatibilität mit Tenable Identity Exposure-Bereitstellungsmodi

| Bereitstellungsmodus | Kerberos-Unterstützung |

|---|---|

| On-Premises | Ja |

| SaaS-TLS (älter) | Ja |

| SaaS mit Secure Relay für Tenable Identity Exposure | Ja |

| SaaS mit VPN | Nein – Sie müssen für Ihre Installation in den Secure Relay für Tenable Identity Exposure -Bereitstellungsmodus wechseln. |

-

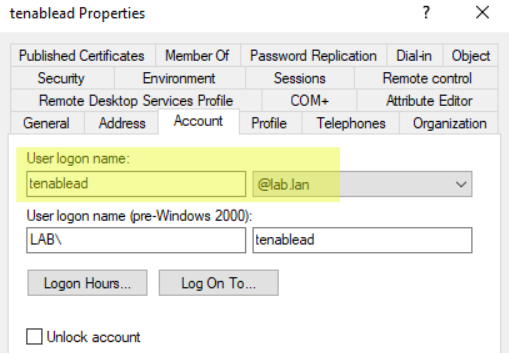

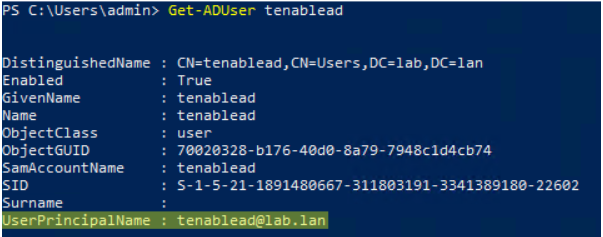

Das in Tenable Identity Exposure konfigurierte AD-Dienstkonto muss einen UserPrincipalName (UPN) haben. Entsprechende Anweisungen finden Sie unter Konfiguration von Dienstkonto und Domäne.

-

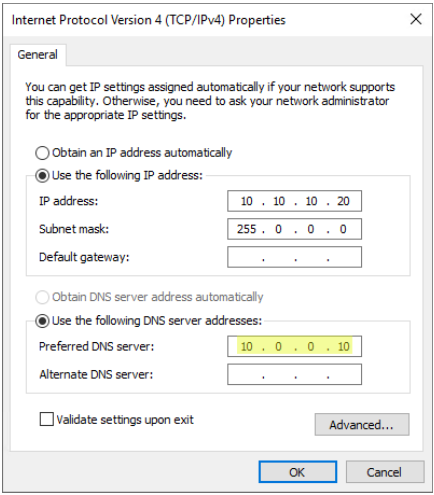

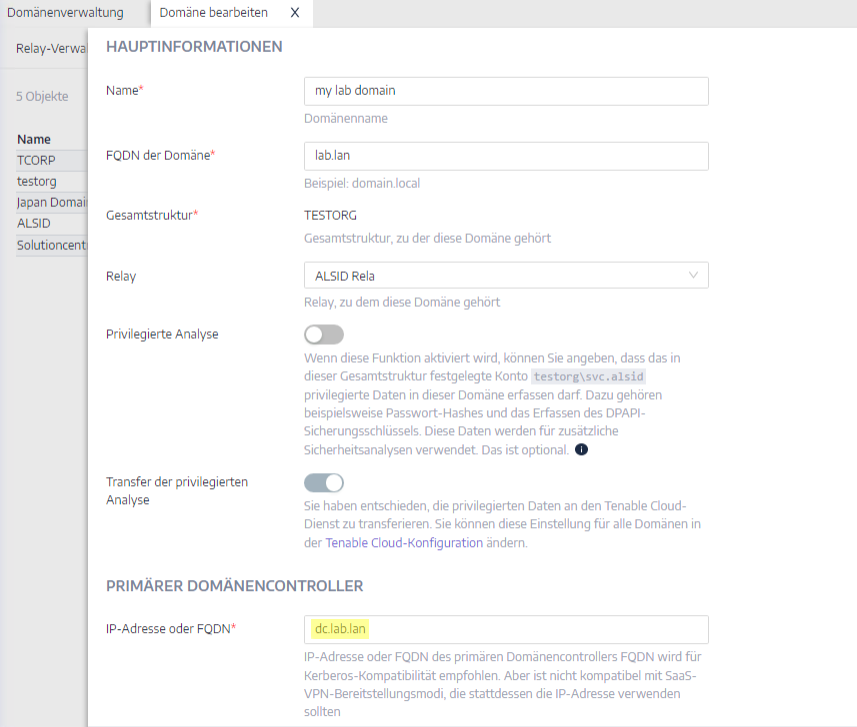

Die DNS-Konfiguration und der DNS-Server müssen die Auflösung aller erforderlichen DNS-Einträge zulassen – Sie müssen den Directory Listener- oder Relay-Computer so konfigurieren, dass er DNS-Server verwendet, die die Domänencontroller kennen. Wenn der Directory Listener- oder Relay-Computer in eine Domäne eingebunden ist, (wird von Tenable Identity Exposure nicht empfohlen), sollte diese Anforderung bereits erfüllt sein. Am einfachsten ist es, den Domänencontroller selbst als bevorzugten DNS-Server zu verwenden, da er normalerweise auch DNS ausführt. Beispiel:

Hinweis: Wenn der Directory Listener- oder Relay-Computer mit mehreren Domänen und möglicherweise in mehreren Gesamtstrukturen verbunden ist, stellen Sie sicher, dass die konfigurierten DNS-Server alle erforderlichen DNS-Einträge für alle Domänen auflösen können. Andernfalls müssen Sie mehrere Directory Listener- oder Relay-Computer einrichten. -

Erreichbarkeit des Kerberos-„Servers“ (KDC) – Dies erfordert eine Netzwerkverbindung vom Directory Listener- oder Relay-Computer zu Domänencontrollern über Port TCP/88. Wenn der Directory Listener- oder Relay-Computer in eine Domäne eingebunden ist, (wird von Tenable nicht empfohlen), sollte diese Anforderung bereits erfüllt sein. Jede konfigurierte Tenable Identity Exposure-Gesamtstruktur erfordert eine Kerberos-Netzwerkverbindung zu mindestens einem Domänencontroller in ihrer jeweiligen Domäne, die das Dienstkonto enthält, sowie mindestens einem Domänencontroller in jeder verbundenen Domäne.

Weitere Informationen zu den Anforderungen finden Sie unter Network Flow Matrix.

Hinweis: Der Directory Listener- oder Relay-Computer muss nicht in eine Domäne eingebunden sein, um Kerberos zu verwenden.

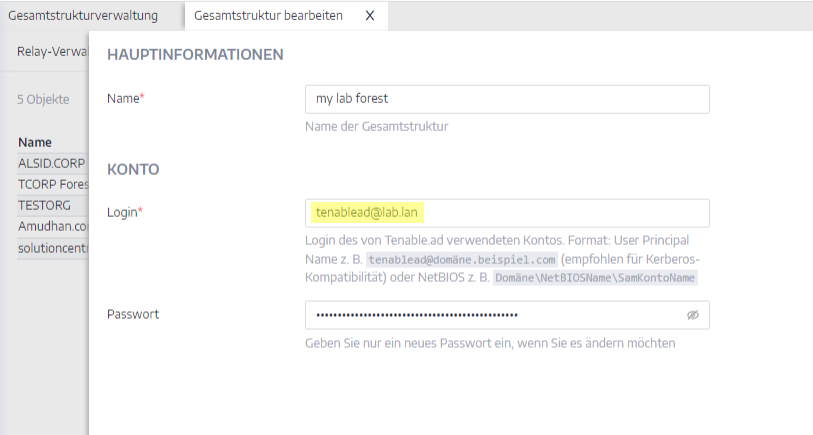

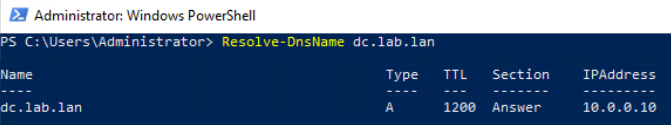

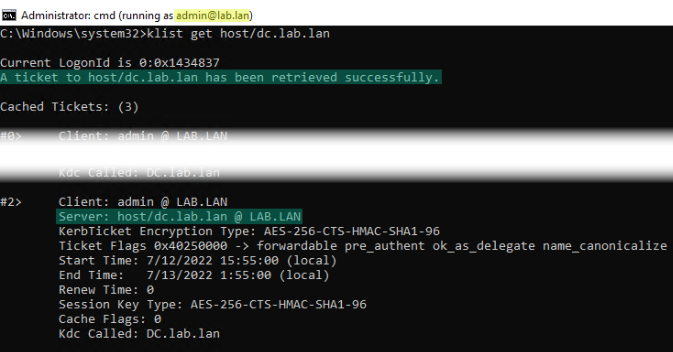

So konfigurieren Sie das AD-Dienstkonto und die AD-Domäne in Tenable Identity Exposure für die Verwendung von Kerberos:

-

Verwenden Sie für den Login das UserPrincipalName (UPN)-Format. In diesem Beispiel lautet das UPN-Attribut „[email protected]“.

-

Suchen Sie wie folgt nach dem UPN-Attribut in der Domäne der Gesamtstruktur, die das Dienstkonto enthält:

Hinweis: Der UPN sieht aus wie eine E-Mail-Adresse und ist sogar oft – aber nicht immer – mit der E-Mail-Adresse des Benutzers identisch. -

Für die ordnungsgemäße Funktion von Kerberos sind mehrere Konfigurationsschritte erforderlich. Andernfalls greift Windows – und durch die Erweiterung auch Tenable Identity Exposure – stillschweigend auf die NTLM-Authentifizierung zurück.

DNS

Stellen Sie sicher, dass die DNS-Server, die auf dem Directory Listener- oder Relay-Computer verwendet werden, den bereitgestellten PDC-FQDN auflösen können, wie z. B.:

Kerberos

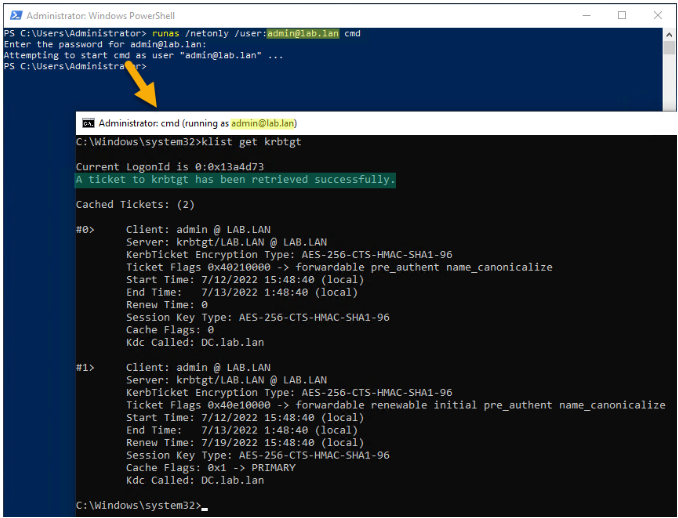

So überprüfen Sie, ob Kerberos mit den Befehlen funktioniert, die Sie auf dem Directory Listener- oder Relay-Computer ausführen:

-

Stellen Sie sicher, dass das in Tenable Identity Exposure konfigurierte AD-Dienstkonto ein TGT abrufen kann:

Führen Sie in einer Befehlszeile oder in PowerShell den Befehl „runas /netonly /user:<UPN> cmd“ aus und geben Sie das Passwort ein. Seien Sie beim Eingeben oder Einfügen des Passworts besonders vorsichtig, da aufgrund des Flags „/netonly“ keine Überprüfung erfolgt.

Führen Sie an der zweiten Eingabeaufforderung „klist get krbtgt“ aus, um ein TGT-Ticket anzufordern.

Das folgende Beispiel zeigt ein erfolgreiches Ergebnis:

Mögliche Fehlercodes:

0xc0000064: „Benutzeranmeldung mit falsch geschriebenem oder ungültigem Benutzerkonto“ -> Überprüfen Sie den Login (d. h. den Teil vor dem „@“ im UPN).

0xc000006a: „Benutzeranmeldung mit falsch geschriebenem oder ungültigem Passwort“ -> Überprüfen Sie das Passwort.

0xc000005e: „Zurzeit sind keine Anmeldeserver verfügbar, um die Anmeldeanforderung zu verarbeiten.“ -> Überprüfen Sie, ob die DNS-Auflösung funktioniert und ob der Server die zurückgegebenen KDCs kontaktieren kann usw.

Andere Fehlercodes: Siehe die Microsoft-Dokumentation zu 4625-Ereignissen.