Angriffsszenarien (< V. 3.36)

Sie definieren ein Angriffsszenario, indem Sie die Arten von Angriffen auswählen, die Tenable Identity Exposure in bestimmten Domänen überwachen soll.

Um das Angriffsszenario ändern zu können, müssen Sie über eine Benutzerrolle mit den folgenden Berechtigungen verfügen:

-

In Datenentitäten „Lesezugriff“ für:

-

Alle Indicators of Attack

-

Alle Domänen

-

-

In Schnittstellenentitäten Zugriff für:

-

Verwaltung > System > Konfiguration

-

Verwaltung > System > Konfiguration > Anwendungsdienste > Indicators of Attack

-

Verwaltung > System > Konfiguration > Anwendungsdienste > Indicators of Attack > Installationsdatei herunterladen

-

Weitere Informationen zu rollenbasierten Berechtigungen finden Sie unter Berechtigungen für eine Rolle festlegen.

-

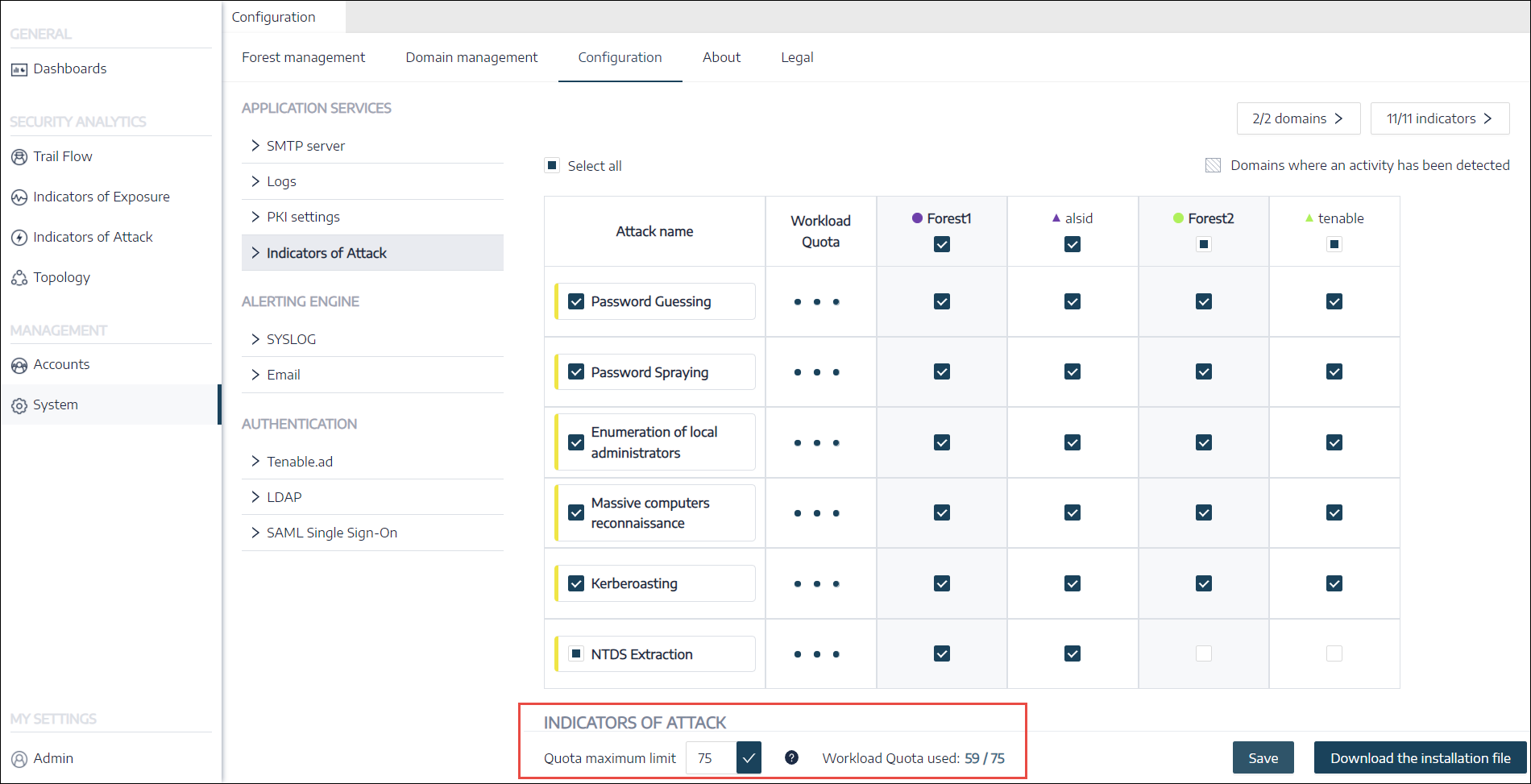

Klicken Sie in Tenable Identity Exposure auf Systeme > Konfiguration > Indicators of Attack.

Der Bereich Definition von Angriffsszenarien wird geöffnet.

-

Wählen Sie unter Angriffsname den zu überwachenden Angriff aus.

-

Wählen Sie die Domäne aus, die auf den ausgewählten Angriff überwacht werden soll.

-

Optional können Sie eine der folgenden Möglichkeiten nutzen:

-

Klicken Sie auf Alle auswählen, um alle Domänen auf alle Angriffe zu überwachen.

-

Klicken Sie auf n/n Domänen oder n/n Indikatoren, um nach bestimmten Domänen zu filtern, die auf bestimmte Angriffe überwacht werden sollen.

-

-

Klicken Sie auf Speichern.

Eine Bestätigungsmeldung informiert Sie, dass Tenable Identity Exposure den Aktivitätsstatus jedes Angriffs nach dem Speichern der Konfiguration löscht.

-

Klicken Sie auf Bestätigen.

Eine Meldung bestätigt, dass Tenable Identity Exposure die Indicator of Attack-Konfiguration aktualisiert hat.

-

Klicken Sie auf Installationsdatei herunterladen.

-

Führen Sie die Installationsdatei aus, damit die neue Angriffskonfiguration wirksam wird:

-

Kopieren Sie die heruntergeladene Installationsdatei und fügen Sie sie auf dem DC in der überwachten Domäne ein.

-

Öffnen Sie als Administrator ein PowerShell-Terminal.

-

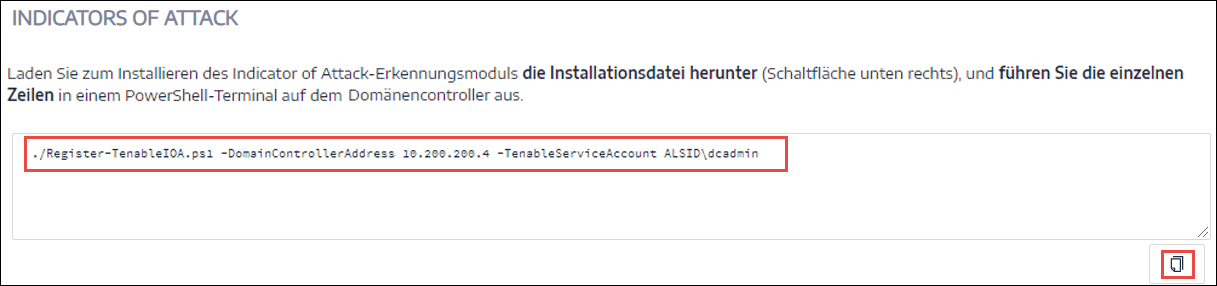

Kopieren Sie in Tenable Identity Exposure die Befehle unten im Fenster unter dem Abschnitt „Indicators of Attack“.

-

Fügen Sie im PowerShell-Fenster die Befehle zur Ausführung des Skripts ein.

-

Workload-Kontingent

Jedem Indicator of Attack in Tenable Identity Exposure ist ein Workload-Kontingent zugeordnet, das den Ressourcenbedarf für die Analyse der Daten eines Angriffs berücksichtigt.

Tenable Identity Exposure berechnet das Workload-Kontingent, um die Anzahl der gleichzeitig ausgeführten Indicators of Attack (IoAs) zu begrenzen. Das wirkt sich auf die Bandbreiten- und CPU-Nutzung für die Ereignisgenerierung auf Domänencontrollern aus.

Nachdem Sie den Grenzwert für das Workload-Kontingent geändert haben, gehen Sie wie folgt vor:

-

Erhöhung: Überwachen Sie die Statistiken nach der Erhöhung, um eine komfortable Marge zu gewährleisten.

-

Verringerung: Deaktivieren Sie einige IoAs, um unter diesem Kontingent zu bleiben. Das verringert die Sicherheitsabdeckung gegen Angriffe.

-

Klicken Sie in Tenable Identity Exposure auf Systeme > Konfiguration > Indicators of Attack.

Der Fensterbereich IoA-Konfiguration wird geöffnet.

-

Wählen Sie die gewünschten IoAs für Ihre Konfiguration aus.

-

Geben Sie unter Indicators of Attack im Feld Kontingenthöchstgrenze einen Wert für das Workload-Kontingent ein.

-

Klicken Sie auf das Häkchen neben dem von Ihnen eingegebenen Wert.

Eine Meldung informiert Sie über die Auswirkungen der Änderung auf Tenable Identity Exposure.

Hinweis: Wenn Sie eine Kontingenthöchstgrenze eingeben, die kleiner ist als die für die aktuelle Angriffskonfiguration erforderliche, müssen Sie die Anzahl der aktiven IoAs anpassen oder die Grenze erhöhen. -

Klicken Sie auf Bestätigen.

Eine Meldung bestätigt, dass Tenable Identity Exposure die Kontingenthöchstgrenze aktualisiert hat.

-

Klicken Sie auf Speichern.

Eine Bestätigungsmeldung informiert Sie, dass Tenable Identity Exposure den Aktivitätsstatus jedes Angriffs nach dem Speichern der Konfiguration löscht.

-

Klicken Sie auf Bestätigen.

Eine Meldung bestätigt, dass Tenable Identity Exposure die Indicator of Attack-Konfiguration aktualisiert hat.

-

Klicken Sie auf Installationsdatei herunterladen.

-

Führen Sie die Installationsdatei aus, damit die neue Angriffskonfiguration wirksam wird:

-

Kopieren Sie die heruntergeladene Installationsdatei und fügen Sie sie auf dem DC in der überwachten Domäne ein.

-

Öffnen Sie als Administrator ein PowerShell-Terminal.

-

Kopieren Sie in Tenable Identity Exposure die Befehle unten im Fenster unter dem Abschnitt „Indicators of Attack“.

-

Fügen Sie im PowerShell-Fenster die Befehle zur Ausführung des Skripts ein.

-