Konfigurieren von Microsoft Entra ID als Identitätsanbieter

Zusätzlich zu Active Directory unterstützt Tenable Identity Exposure auch Microsoft Entra ID (früher Azure AD oder AAD), um den Geltungsbereich von Identitäten in einer Organisation zu erweitern. Diese Funktion nutzt neue Indicators of Exposure, die sich auf Microsoft Entra ID-spezifische Risiken konzentrieren.

Um Microsoft Entra ID in Tenable Identity Exposure zu integrieren, befolgen Sie diesen Onboarding-Prozess:

-

Voraussetzungen erfüllen

-

Berechtigungen prüfen

-

Netzwerkflüsse prüfen

Sie benötigen ein Tenable Cloud-Konto, um sich bei „cloud.tenable.com“ einzuloggen und die Supportfunktion von Microsoft Entra ID zu nutzen. Dieses Tenable Cloud-Konto ist dieselbe E-Mail-Adresse, die für Ihre Begrüßungs-E-Mail verwendet wird. Wenn Sie Ihre E-Mail-Adresse für „cloud.tenable.com“ nicht kennen, wenden Sie sich an den Support. Alle Kunden mit einer gültigen Lizenz (On-Premises oder SaaS) können unter „cloud.tenable.com“ auf die Tenable Cloud zugreifen. Mit dem Konto können Sie Tenable-Scans für Ihre Microsoft Entra ID konfigurieren und die Ergebnisse der Scans erfassen.

Die Unterstützung von Microsoft Entra ID erfordert die Erfassung von Daten von Microsoft Entra ID, wie beispielsweise Benutzern, Gruppen, Anwendungen, Dienstprinzipalen, Rollen, Berechtigungen, Richtlinien, Protokollen usw. Diese Daten werden mithilfe der Microsoft Graph-API und Dienstprinzipal-Anmeldeinformationen gemäß den Empfehlungen von Microsoft erfasst.

-

Sie müssen sich bei Microsoft Entra ID als Benutzer mit der Berechtigung zum Erteilen einer mandantenweiten Administratoreinwilligung für Microsoft Graph einloggen, der laut Microsoft über die Rolle „Globaler Administrator“ oder „Privilegierter Rollenadministrator“ (oder eine beliebige benutzerdefinierte Rolle mit entsprechenden Berechtigungen) verfügen muss.

-

Um auf die Konfiguration und Datenvisualisierung für Microsoft Entra ID zuzugreifen, muss Ihre Tenable Identity Exposure-Benutzerrolle über die entsprechenden Berechtigungen verfügen. Weitere Informationen finden Sie unter Set Permissions for a Role.

Erlauben Sie den folgenden Adressen an Port 443 ausgehend vom Security Engine Node-Server, die Entra ID-Unterstützung zu aktivieren:

-

sensor.cloud.tenable.com

-

cloud.tenable.com

Anzahl der Lizenzen

Tenable rechnet doppelte Identitäten nur dann nicht auf die Lizenz an, wenn die Tenable Cloud-Synchronisierung aktiviert ist. Ohne diese Funktion können Konten aus Microsoft Entra ID und Active Directory nicht abgeglichen werden, sodass jedes Konto separat gezählt wird.

-

Ohne Tenable Cloud-Synchronisierung: Ein einzelner Benutzer mit sowohl einem AD-Konto als auch einem Entra ID-Konto zählt im Hinblick auf die Lizenz als zwei separate Benutzer.

-

Bei aktivierter Tenable Cloud-Synchronisierung: Das System fasst mehrere Konten zu einer einzigen Identität zusammen und stellt so sicher, dass ein Benutzer mit mehreren Konten nur einmal gezählt wird.

Microsoft Entra ID-Einstellungen konfigurieren

Verwenden Sie die folgenden Verfahren (übernommen aus dem Artikel Schnellstart: Registrieren einer Anwendung bei Microsoft Identity Platform der Microsoft-Dokumentation), um alle erforderlichen Einstellungen in Microsoft Entra ID zu konfigurieren.

-

Erstellen Sie eine Anwendung:

Erstellen Sie eine Anwendung:

-

Öffnen Sie im Azure-Administratorportal die Seite App-Registrierungen.

-

Klicken Sie auf + Neue Registrierung.

-

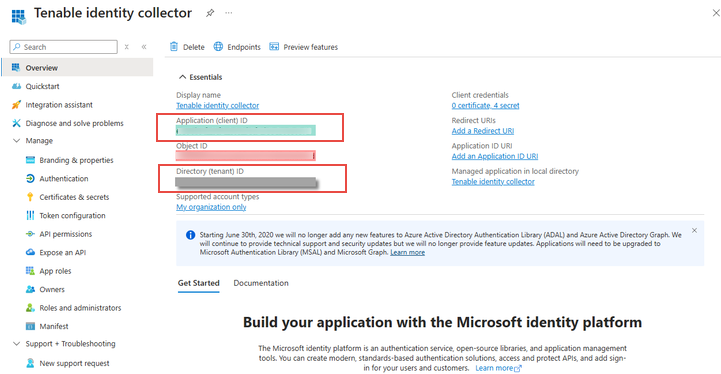

Geben Sie der Anwendung einen Namen (Beispiel: „Tenable Identity Collector“). Für die anderen Optionen können Sie die Standardwerte unverändert lassen.

-

Klicken Sie auf Registrieren.

-

Notieren Sie sich auf der Übersichtsseite dieser neu erstellten App die „Anwendungs-ID (Client)“ und die „Verzeichnis-ID (Mandant)“, die Sie später in Schritt So fügen Sie einen neuen Microsoft Entra ID-Mandanten hinzu: benötigen.

Achtung: Achten Sie darauf, dass Sie die Anwendungs-ID und nicht die Objekt-ID auswählen, damit die Konfiguration funktioniert.

-

-

Fügen Sie Anmeldeinformationen zur Anwendung hinzu:

Fügen Sie Anmeldeinformationen zur Anwendung hinzu:

-

Öffnen Sie im Azure-Administratorportal die Seite App-Registrierungen.

-

Klicken Sie auf die von Ihnen erstellte Anwendung.

-

Klicken Sie im linken Menü auf Zertifikate und Geheimnisse.

-

Klicken Sie auf + Neuer geheimer Clientschlüssel.

-

Geben Sie im Feld Beschreibung einen praktischen Namen für dieses Geheimnis und einen Ablaufwert ein, der Ihren Richtlinien entspricht. Denken Sie daran, dieses Geheimnis kurz vor Ablauf seines Ablaufdatums zu erneuern.

-

Speichern Sie den Wert des geheimen Schlüssels an einem sicheren Ort, da Azure ihn nur einmal anzeigt und Sie ihn neu erstellen müssen, wenn Sie ihn verlieren.

-

-

Weisen Sie der Anwendung Berechtigungen zu:

Weisen Sie der Anwendung Berechtigungen zu:

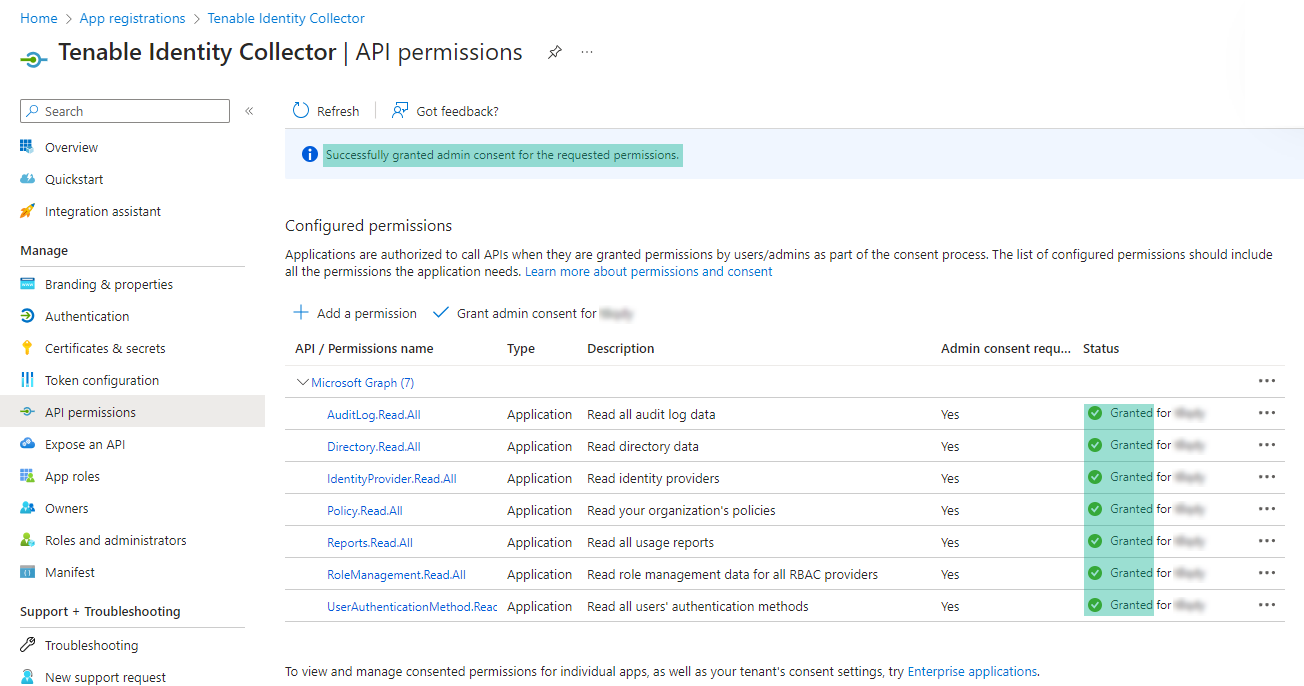

-

Öffnen Sie im Azure-Administratorportal die Seite App-Registrierungen.

-

Klicken Sie auf die von Ihnen erstellte Anwendung.

-

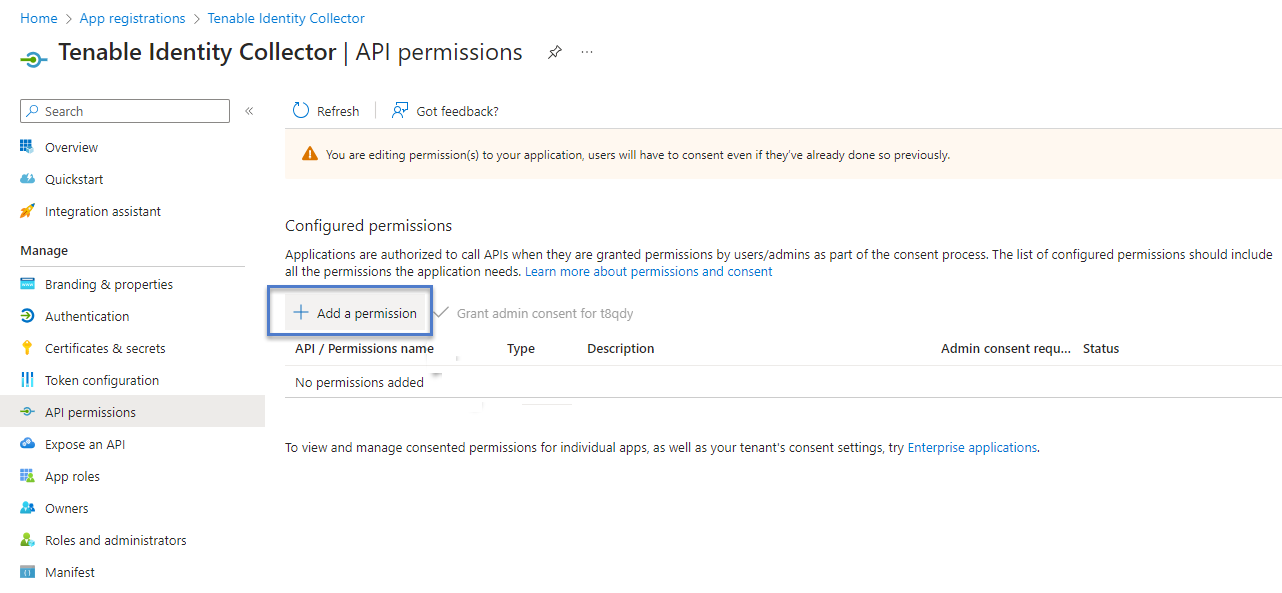

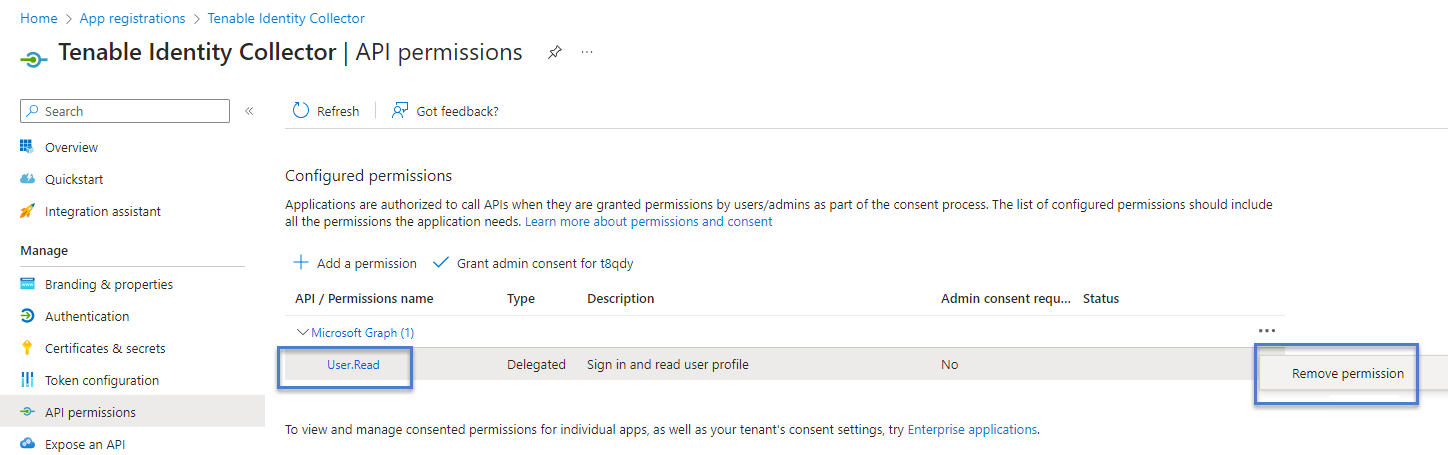

Klicken Sie im linken Menü auf API-Berechtigungen.

- Entfernen Sie die vorhandene Berechtigung User.Read:

-

Klicken Sie auf + Berechtigung hinzufügen:

-

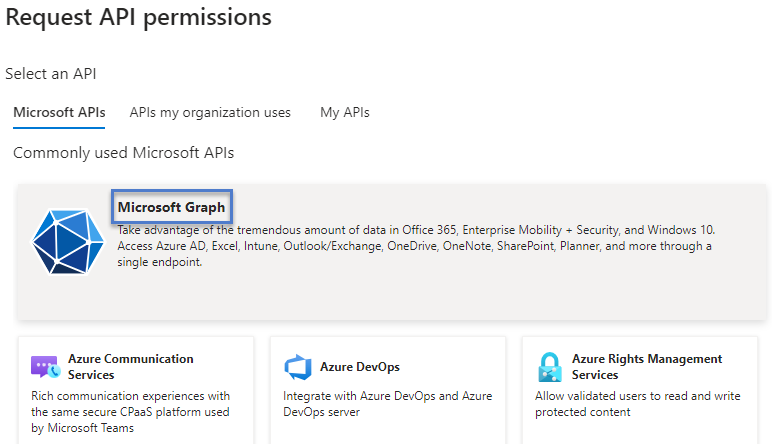

Wählen Sie Microsoft Graph aus:

-

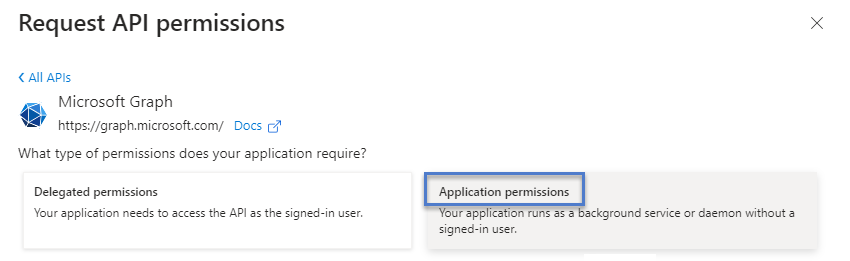

Wählen Sie Anwendungsberechtigungen aus (nicht „Delegierte Berechtigungen“).

-

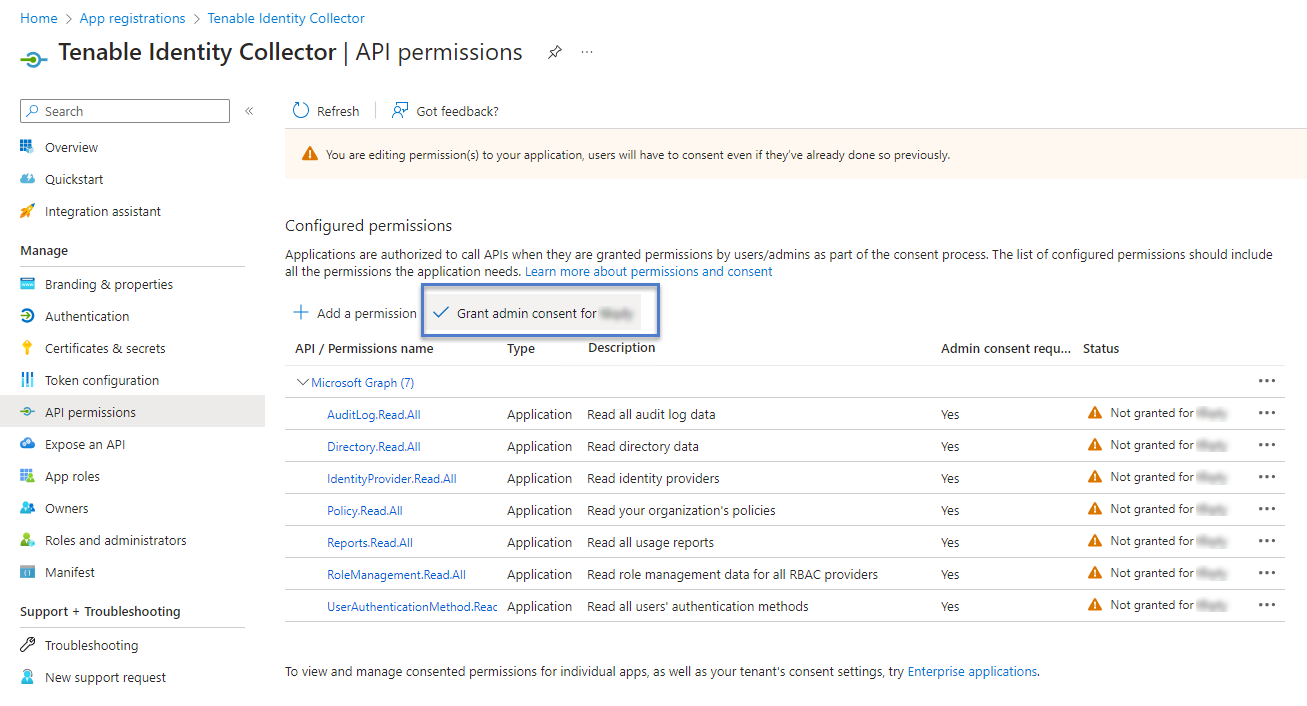

Verwenden Sie die Liste oder die Suchleiste, um alle folgenden Berechtigungen zu suchen und auszuwählen:

-

AuditLog.Read.All

-

Directory.Read.All

-

IdentityProvider.Read.All

-

Policy.Read.All

-

Reports.Read.All

-

RoleManagement.Read.All

-

UserAuthenticationMethod.Read.All

-

Klicken Sie auf Berechtigungen hinzufügen.

-

Klicken Sie auf Administratoreinwilligung erteilen für <Mandantenname> und klicken Sie zur Bestätigung auf Ja:

-

-

Nachdem Sie alle erforderlichen Einstellungen in Microsoft Entra ID konfiguriert haben, führen Sie die folgenden Schritte aus:

-

Wählen Sie die Authentifizierungsmethode „Schlüssel“ und geben Sie die Werte ein, die Sie im vorherigen Verfahren abgerufen haben: Mandanten-ID, Anwendungs-ID und Client-Geheimnis.

Microsoft Entra ID-Unterstützung aktivieren

-

Um Microsoft Entra IDverwenden zu können, müssen Sie die Funktion in den Einstellungen von Tenable Identity Exposure aktivieren.

-

Entsprechende Anweisungen finden Sie unter Identity 360, Exposure Center, and Microsoft Entra ID Support Activation .

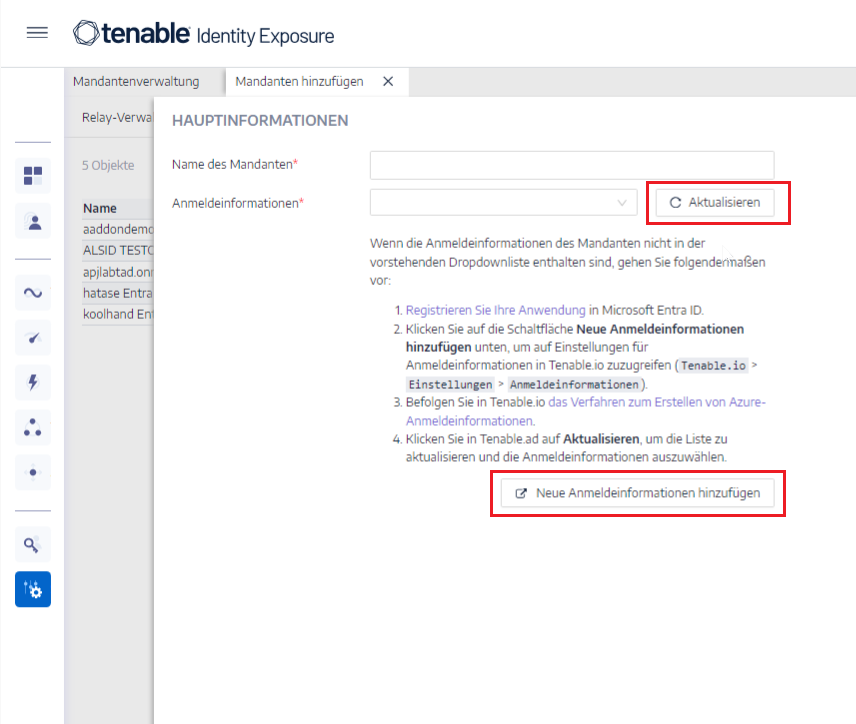

Durch das Hinzufügen eines Mandanten wird Tenable Identity Exposure mit dem Microsoft Entra ID-Mandanten verknüpft, um Scans für diesen Mandanten durchzuführen.

-

Klicken Sie auf der Seite „Konfiguration“ auf die Registerkarte Identitätsanbieter.

Die Seite Mandantenverwaltung wird geöffnet.

-

Klicken Sie auf Mandanten hinzufügen.

Die Seite Mandanten hinzufügen wird geöffnet.

-

Geben Sie im Feld Name des Mandanten einen Namen ein.

-

Klicken Sie im Feld Anmeldeinformationen auf die Dropdown-Liste, um Anmeldeinformationen auszuwählen.

-

Wenn Ihre Anmeldeinformationen nicht in der Liste angezeigt werden, haben Sie diese beiden Möglichkeiten:

-

Erstellen Sie Anmeldeinformationen in Tenable Vulnerability Management (Tenable Vulnerability Management > Settings (Einstellungen) > Credentials (Anmeldeinformationen)). Weitere Informationen finden Sie im Verfahren zum Erstellen von Azure-Anmeldeinformationen in Tenable Vulnerability Management.

-

Überprüfen Sie, ob Sie über die Berechtigung „Can use“ (Verwendung erlaubt) oder „Can edit“ (Bearbeitung erlaubt) für die Anmeldeinformationen in Tenable Vulnerability Management verfügen. Sofern Sie nicht über diese Berechtigungen verfügen, zeigt Tenable Identity Exposure die Anmeldeinformationen nicht in der Dropdown-Liste an.

-

-

Klicken Sie auf Aktualisieren, um die Dropdown-Liste der Anmeldeinformationen zu aktualisieren.

-

Wählen Sie die von Ihnen erstellten Anmeldeinformationen aus.

-

Klicken Sie auf Hinzufügen.

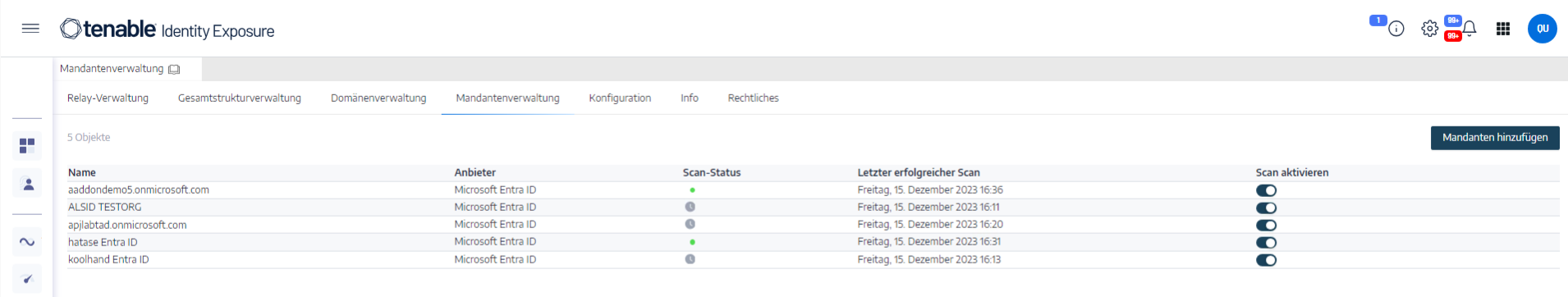

Eine Meldung bestätigt, dass Tenable Identity Exposure den Mandanten hinzugefügt hat, der nun in der Liste auf der Seite „Mandantenverwaltung“ angezeigt wird.

Hinweis: Mandantenscans erfolgen nicht in Echtzeit und erfordern je nach Größe des Mandanten mindestens 45 Minuten, bis Microsoft Entra ID-Daten im Identitäts-Explorer sichtbar sind.

-

Wählen Sie einen Mandanten in der Liste aus und stellen Sie den Schalter auf Scan aktiviert.

Tenable Identity Exposure fordert einen Scan des Mandanten an und die Ergebnisse werden auf der Indicator of Exposure-Seite angezeigt.

Hinweis: Die obligatorische Mindestzeitspanne zwischen zwei Scans beträgt 30 Minuten. Die Daten werden mindestens einmal pro Tag aktualisiert. Abhängig von der Mandantengröße werden die meisten Kundendaten mehrmals täglich aktualisiert.