Gefährliche Kerberos-Delegierung

Das Kerberos-Protokoll, das für die Sicherheit von Active Directory von zentraler Bedeutung ist, ermöglicht bestimmten Servern die Wiederverwendung der Anmeldeinformationen von Benutzern. Wenn ein Angreifer solch einen Server kompromittiert, kann er diese Anmeldeinformationen stehlen und sie verwenden, um sich bei anderen Ressourcen zu authentifizieren.

Dieser IoE mit Schweregrad „Kritisch“ meldet alle Konten mit Delegierungsattributen und schließt deaktivierte Konten aus. Privilegierte Benutzer sollten keine Delegierungsattribute haben. Um diese Benutzerkonten zu schützen, fügen Sie sie zur Gruppe „Geschützte Benutzer“ hinzu oder markieren Sie sie als „Konto ist vertraulich und kann nicht delegiert werden“.

-

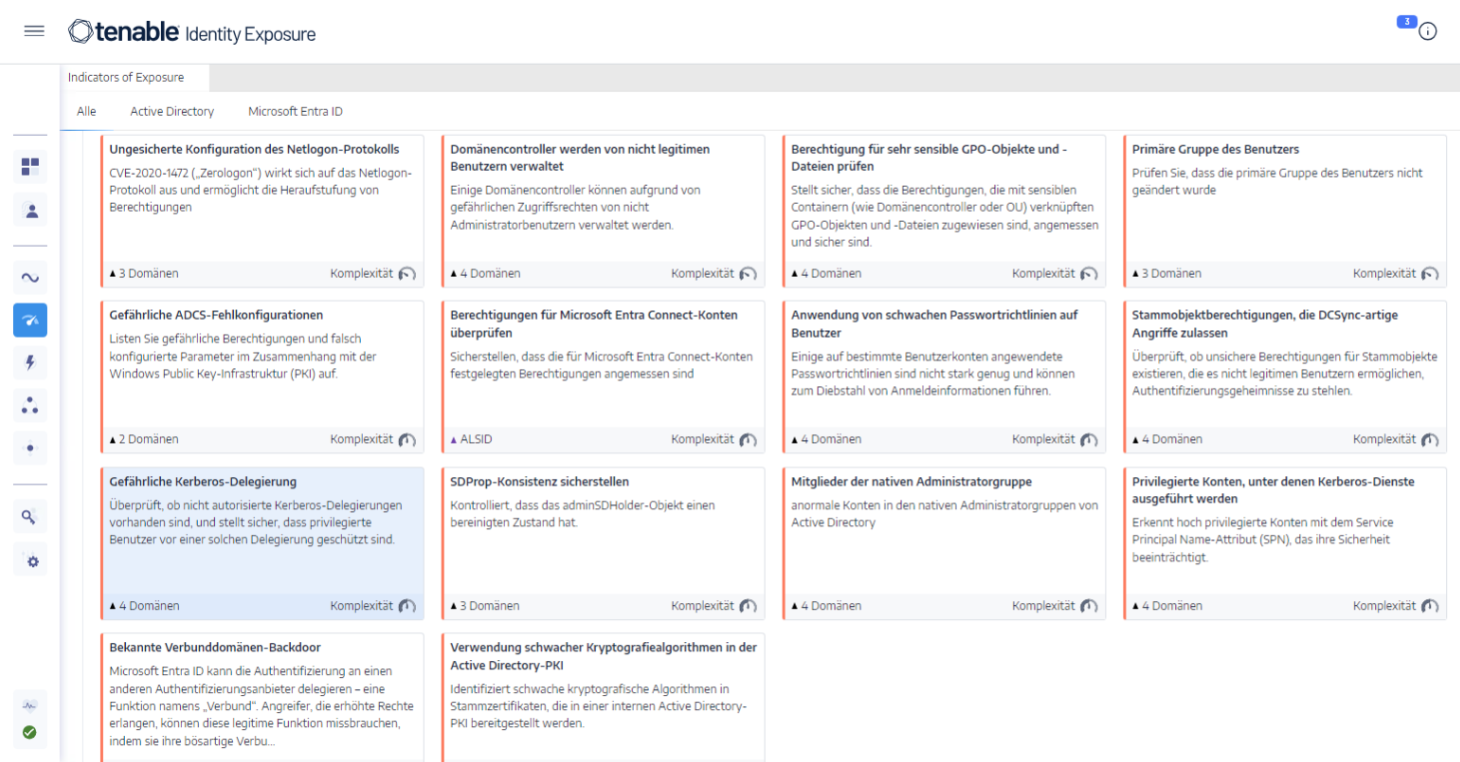

Klicken Sie in Tenable Identity Exposure im Navigationsbereich auf Indicators of Exposure, um dieses Fenster zu öffnen.

Standardmäßig zeigt Tenable Identity Exposure nur die IoEs an, die abweichende Objekte enthalten.

-

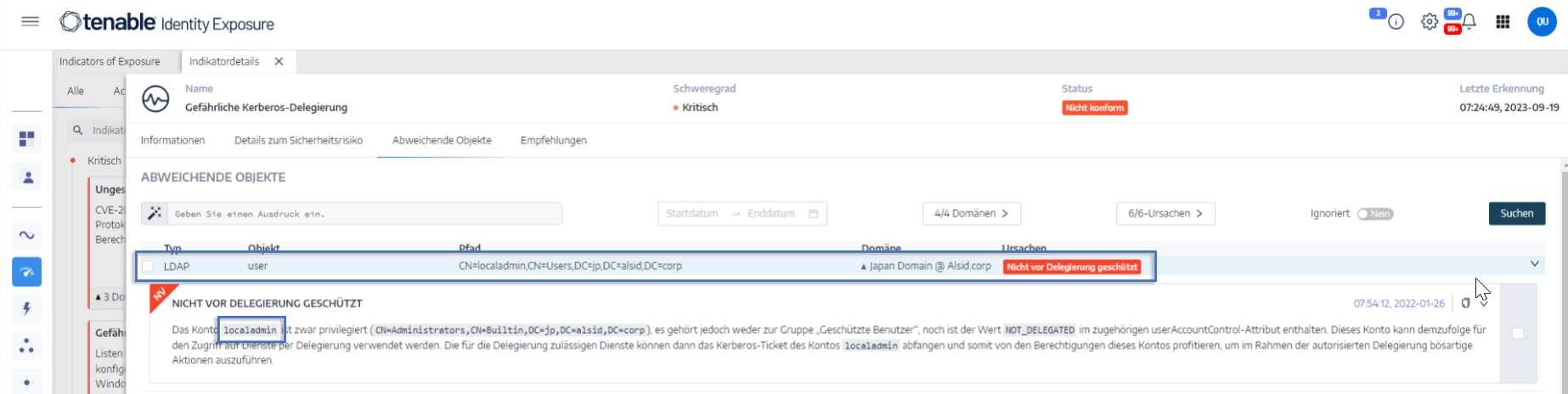

Klicken Sie auf die Kachel für den IoE Gefährliche Kerberos-Delegierung.

Der Fensterbereich Indikatordetails wird geöffnet.

-

Bewegen Sie den Mauszeiger über das abweichende Objekt und klicken Sie darauf, um seine Details anzuzeigen. Notieren Sie sich den Domänennamen und das Konto. (In diesem Beispiel: Domäne = OLYMPUS.CORP und Konto = adm-t0)

-

Suchen Sie im Remote Desktop Manager (oder einem ähnlichen Tool) nach dem Domänennamen und navigieren Sie zu der Domäne und dem Konto, die von Tenable Identity Exposure gekennzeichnet wurden.

Erforderliche Berechtigung: Sie müssen über ein Administratorkonto in der Domäne verfügen, um das Verfahren durchzuführen.

-

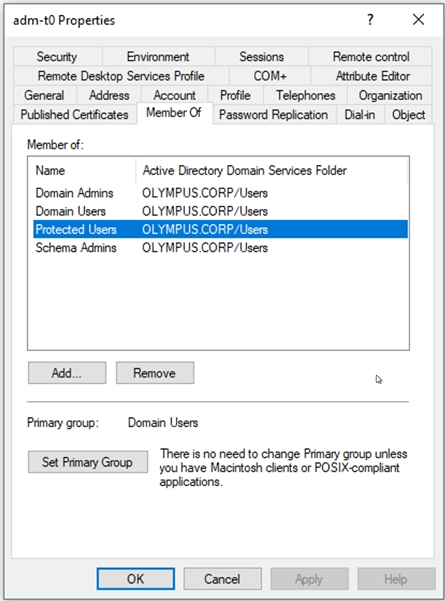

Klicken Sie auf den Namen des Kontos, um das zugehörige Dialogfeld Eigenschaften zu öffnen, und wählen Sie die Registerkarte Mitglied von aus.

-

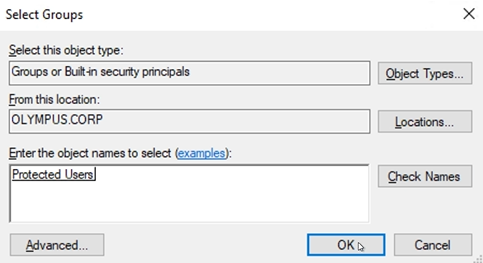

Klicken Sie in der Mitgliederliste auf Hinzufügen.

Das Dialogfeld Gruppen auswählen wird geöffnet.

-

Geben Sie den Objektnamen „Geschützte Benutzer“ ein und klicken Sie auf Namen überprüfen.

-

Klicken Sie auf OK, um das Dialogfeld zu schließen.

-

Klicken Sie im Dialogfeld Eigenschaften auf Anwenden.

Die neue Gruppe wird in der Mitgliederliste angezeigt.

-

Klicken Sie auf OK, um das Dialogfeld zu schließen.

- Kehren Sie in Tenable Identity Exposure zum Fensterbereich „Indikatordetails“ zurück und aktualisieren Sie die Seite.

Das abweichende Objekt wird nicht mehr in der Liste angezeigt.

-

Suchen Sie im Remote Desktop Manager nach dem Domänennamen und navigieren Sie zu der Domäne und dem Konto, die von Tenable Identity Exposure gekennzeichnet wurden.

Erforderliche Berechtigung: Sie müssen über ein Administratorkonto in der Domäne verfügen, um das Verfahren durchzuführen.

-

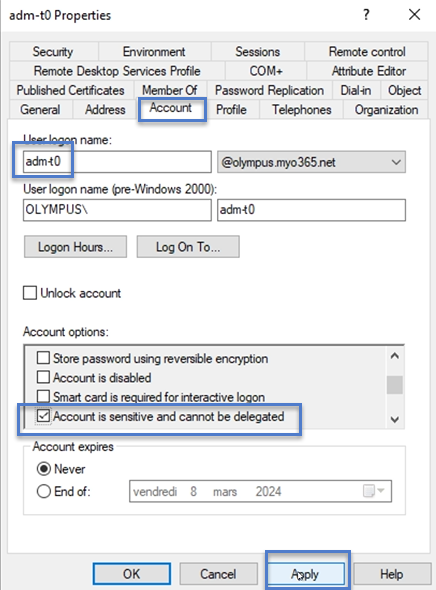

Klicken Sie auf den Kontonamen, um das zugehörige Dialogfeld Eigenschaften zu öffnen, und wählen Sie die Registerkarte Konto aus.

-

Wählen Sie in der Liste der Kontooptionen die Option „Konto ist vertraulich und kann nicht delegiert werden“ aus und klicken Sie auf Anwenden.

-

Klicken Sie auf OK, um das Dialogfeld zu schließen.

- Kehren Sie in Tenable Identity Exposure zum Fensterbereich „Indikatordetails“ zurück und aktualisieren Sie die Seite.

Das abweichende Objekt wird nicht mehr in der Liste angezeigt.