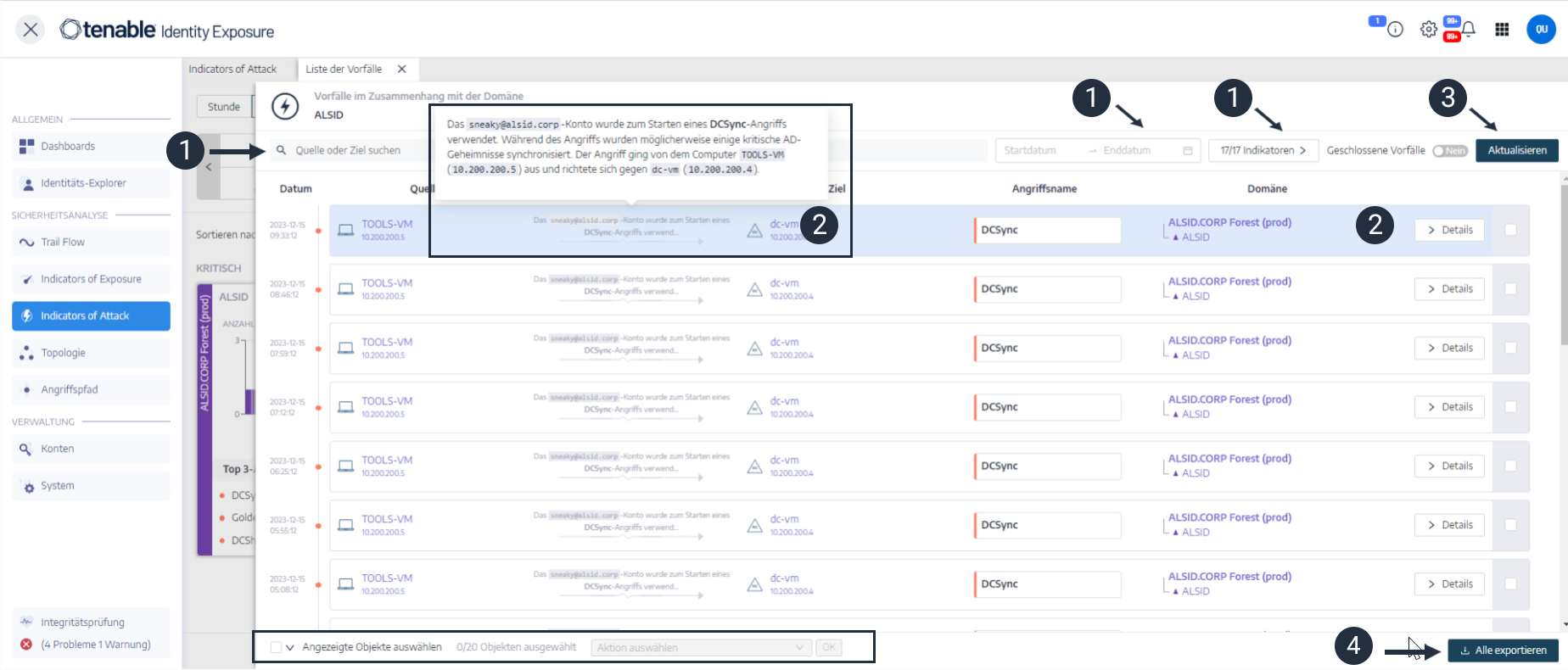

Indicators of Attack-Vorfälle

Die Liste der Indicators of Attack (IoA)-Vorfälle enthält detaillierte Informationen zu bestimmten Angriffen auf Ihr Active Directory (AD). Anhand dieser Informationen können Sie je nach Schweregradstufe des IoA die erforderlichen Maßnahmen ergreifen.

-

Klicken Sie in Tenable Identity Exposure im Navigationsbereich auf Indicators of Attack.

Der Fensterbereich Indicators of Attack wird geöffnet.

-

Klicken Sie auf eine beliebige Domänenkachel.

Daraufhin wird der Fensterbereich Liste der Vorfälle mit einer Liste der Vorfälle angezeigt, die in der Domäne aufgetreten sind.

-

In dieser Liste können Sie die folgenden Aufgaben ausführen:

-

Suchkriterien zum Suchen nach bestimmten Vorfällen definieren (1).

-

Detaillierte Erläuterungen zu den Angriffen aufrufen, die das AD betreffen (2).

-

Einen Vorfall schließen oder erneut öffnen (3).

-

Einen Bericht mit allen Vorfällen herunterladen (4).

-

-

Geben Sie im Feld Suchen den Namen einer Quelle oder eines Ziels ein.

-

Klicken Sie auf die Datumsauswahl, um ein Startdatum und ein Enddatum für den Vorfall auszuwählen.

-

Klicken Sie auf n/n Indikatoren, um die zugehörigen Indikatoren auszuwählen.

-

Stellen Sie den Umschalter Geschlossene Vorfälle auf Ja, um die Suche auf geschlossene Vorfälle zu beschränken.

-

Klicken Sie auf Aktualisieren.

Tenable Identity Exposure aktualisiert die Liste mit den übereinstimmenden Vorfällen.

-

Wählen Sie in der Liste der Vorfälle einen Vorfall aus, den Sie schließen oder erneut öffnen möchten.

-

Klicken Sie unten im Fensterbereich auf das Dropdown-Menü und wählen Sie Ausgewählte Vorfälle schließen aus.

-

Klicken Sie auf OK.

In einer Meldung werden Sie aufgefordert, den Schließvorgang zu bestätigen.

-

Klicken Sie auf Bestätigen.

In einer Meldung wird bestätigt, dass Tenable Identity Exposure den Vorfall geschlossen hat und ihn nicht länger anzeigt.

-

Klicken Sie im Fensterbereich Liste der Vorfälle auf den Umschalter Geschlossene Vorfälle, um ihn auf Ja zu setzen.

Tenable Identity Exposure aktualisiert die Liste mit geschlossenen Vorfällen.

-

Wählen Sie den Vorfall aus, den Sie erneut öffnen möchten.

-

Klicken Sie unten im Fensterbereich auf das Dropdown-Menü und wählen Sie Ausgewählte Vorfälle erneut öffnen aus.

-

Klicken Sie auf OK.

In einer Meldung wird bestätigt, dass Tenable Identity Exposure den Vorfall erneut geöffnet hat.

-

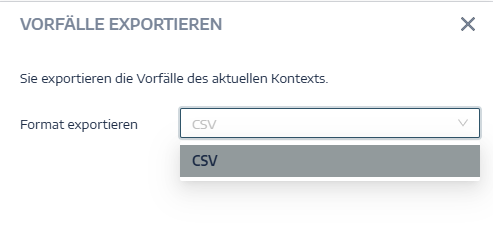

Klicken Sie unten im Fensterbereich Liste der Vorfälle auf die Schaltfläche Alle exportieren.

Der Seitenbereich Vorfälle exportieren wird geöffnet.

-

Wählen Sie im Dropdown-Listenfeld Trennzeichen ein Trennzeichen für die exportierten Daten aus: Komma oder Semikolon.

Tenable Identity Exposure exportiert die Daten im CSV-Format, sodass Sie sie herunterladen können.

Vorfallsdetails

Jeder Eintrag in der Liste der Vorfälle umfasst die folgenden Informationen:

-

Datum – Das Datum, an dem der Vorfall, der den IoA ausgelöst hat, aufgetreten ist. Tenable Identity Exposure zeigt den jüngsten Vorfall am Anfang der Zeitleiste an.

-

Quelle – Die Quelle, von der der Angriff ausgegangen ist, und ihre IP-Adresse.

-

Angriffsvektor – Eine Erklärung, was während des Angriffs geschah.

Tipp: Bewegen Sie den Mauszeiger über den Angriffsvektor, um weitere Informationen zum IoA anzuzeigen. -

Ziel – Das Ziel des Angriffs und seine IP-Adresse.

-

Angriffsname – Der technische Name des Angriffs.

-

Domäne – Die vom Angriff betroffenen Domänen.

Tipp: Tenable Identity Exposure kann maximal fünf Fensterbereiche anzeigen, wenn Sie in der Liste der Vorfälle auf mehrere interaktive Elemente (Links, Aktionsschaltflächen usw.) klicken. Um alle Fensterbereiche gleichzeitig zu schließen, klicken Sie auf eine beliebige Stelle auf der Seite.

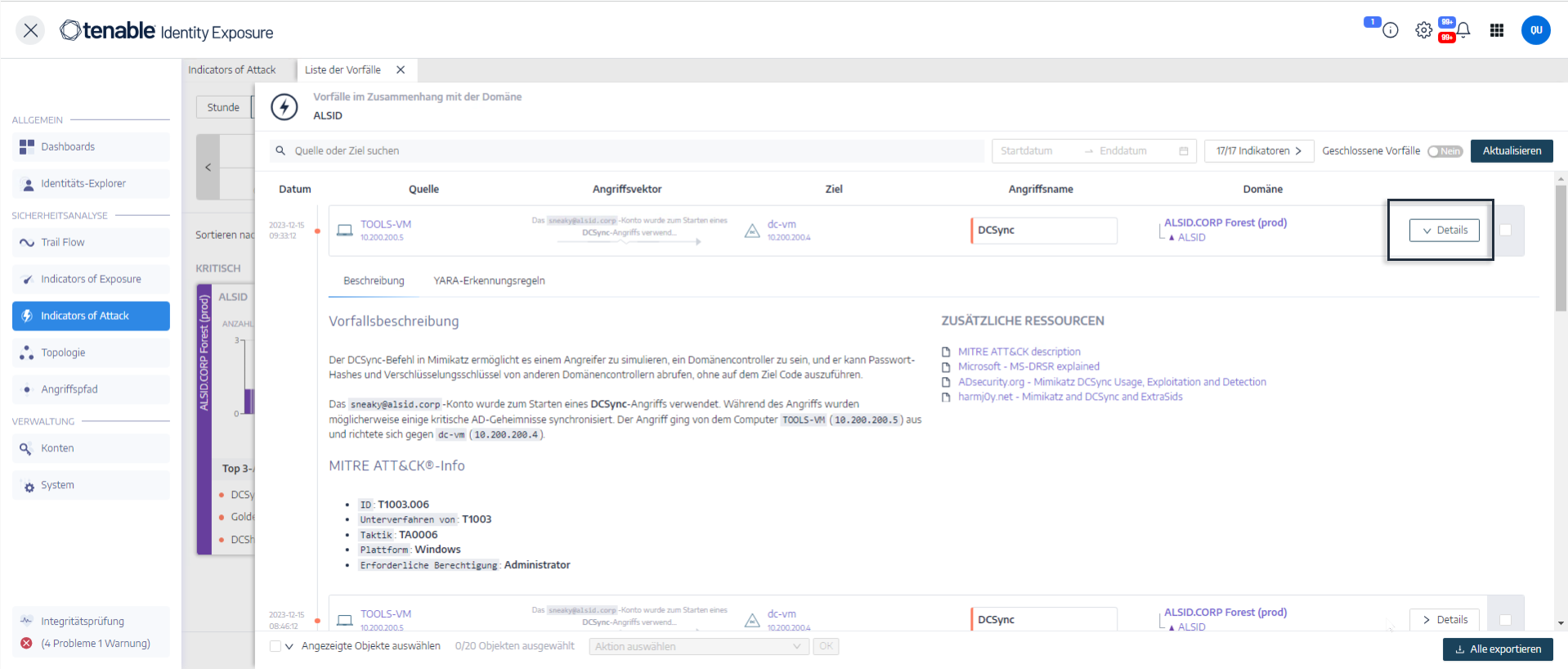

Angriffsdetails

In der Liste der Vorfälle können Sie einen bestimmten Angriff aufschlüsseln und erforderliche Maßnahmen ergreifen, um ihn zu beheben.

So zeigen Sie Angriffsdetails an:

-

Wählen Sie in der Liste der Vorfälle einen Vorfall aus, den Sie aufschlüsseln möchten, um Details anzuzeigen.

-

Klicken Sie auf Details.

Tenable Identity Exposure zeigt die Details zum Angriff an:

Beschreibung

Die Registerkarte Beschreibung enthält die folgenden Abschnitte:

Vorfallsbeschreibung – Gibt eine kurze Beschreibung des Angriffs.

MITRE ATT&CK Info – Enthält technische Informationen aus der Wissensdatenbank von Mitre Att&ck (Adversarial Tactics, Techniques, and Common Knowledge). Mitre Att&ck ist ein Framework, das Angriffe von Bedrohungsakteuren klassifiziert und die Aktionen beschreibt, die Angreifer durchführen, nachdem sie ein Netzwerk kompromittiert haben. Außerdem werden Standardkennungen für Sicherheitsschwachstellen bereitgestellt, um in der Cybersecurity-Community ein gemeinsames Verständnis zu gewährleisten.

Zusätzliche Ressourcen – Enthält Links zu Websites, Artikeln und Whitepapers mit ausführlicheren Informationen über den Angriff.

YARA-Erkennungsregeln

Auf der Registerkarte YARA-Erkennungsregeln werden die YARA-Regeln beschrieben, die Tenable Identity Exposure verwendet, um AD-Angriffe auf Netzwerkebene zu erkennen und damit die Erkennungskette von Tenable Identity Exposure zu stärken.

Hinweis: YARA ist der Name eines Tools, das hauptsächlich in der Malware-Forschung und -Erkennung eingesetzt wird. Es bietet einen regelbasierten Ansatz zur Erstellung von Beschreibungen von Malware-Familien auf der Grundlage von textuellen oder binären Mustern. Eine Beschreibung ist im Wesentlichen ein YARA-Regelname. Die Regeln bestehen dabei aus einer Reihe von Zeichenfolgen und einem booleschen Ausdruck (Quelle: wikipedia.org).Siehe auch