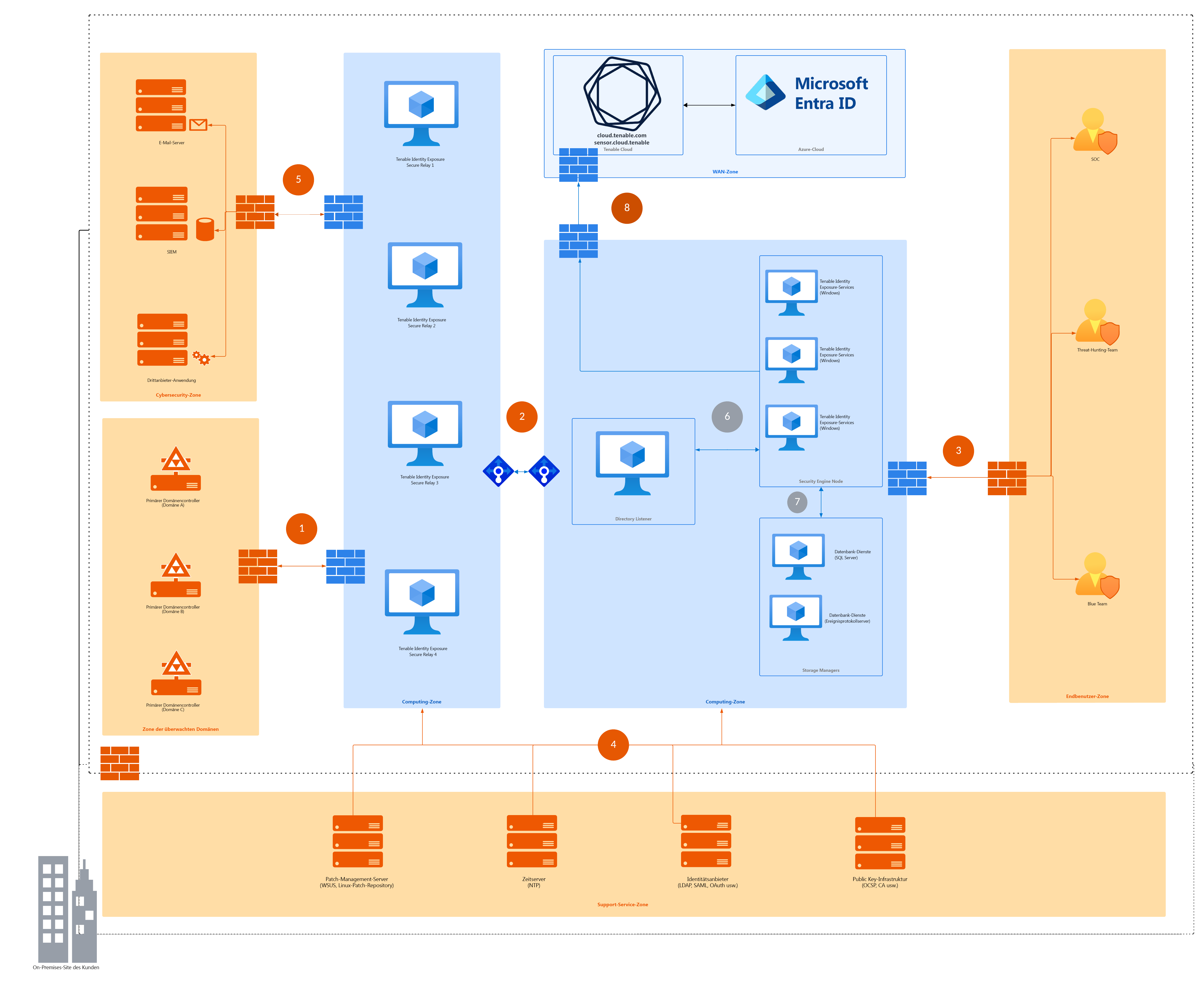

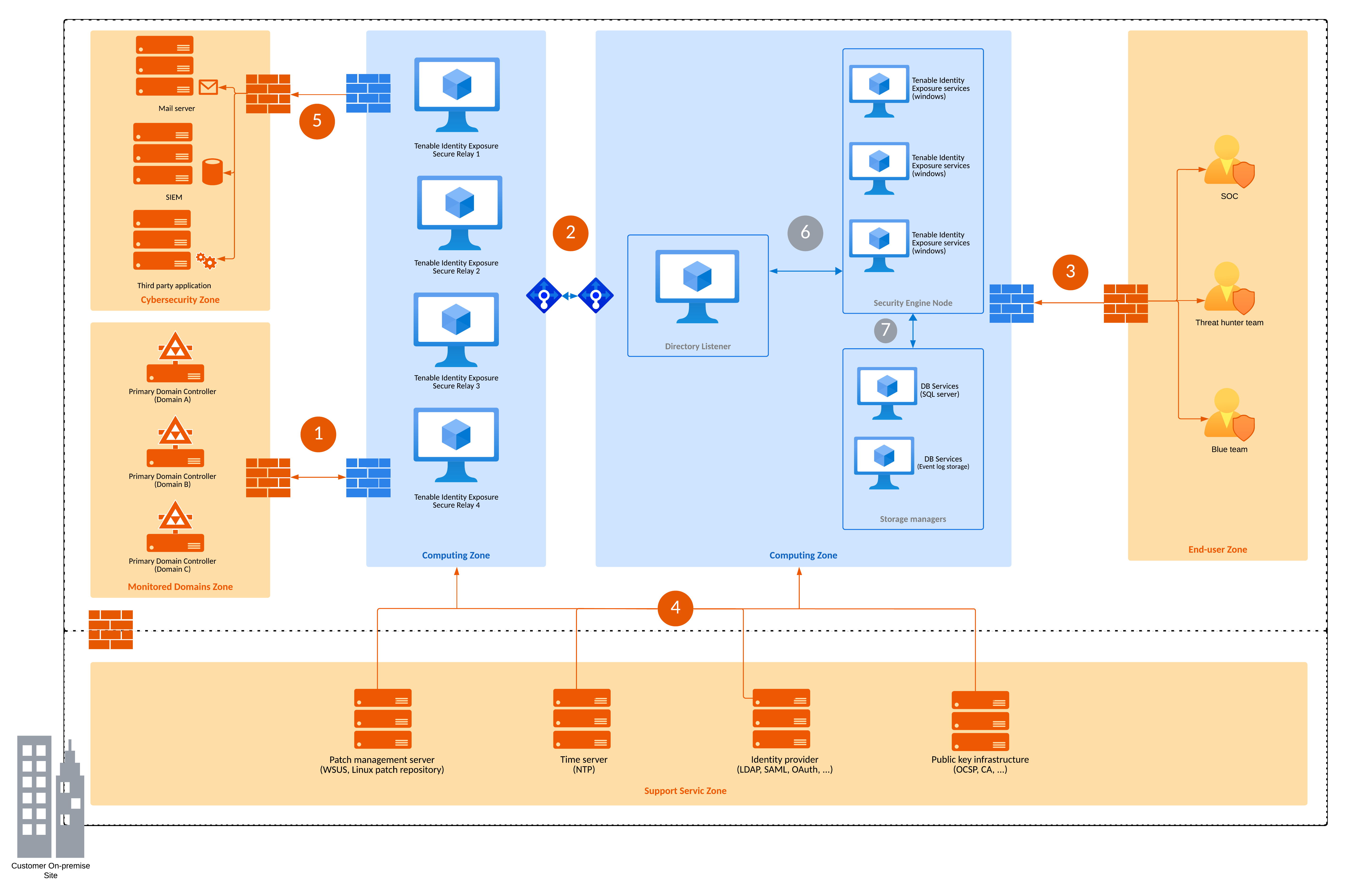

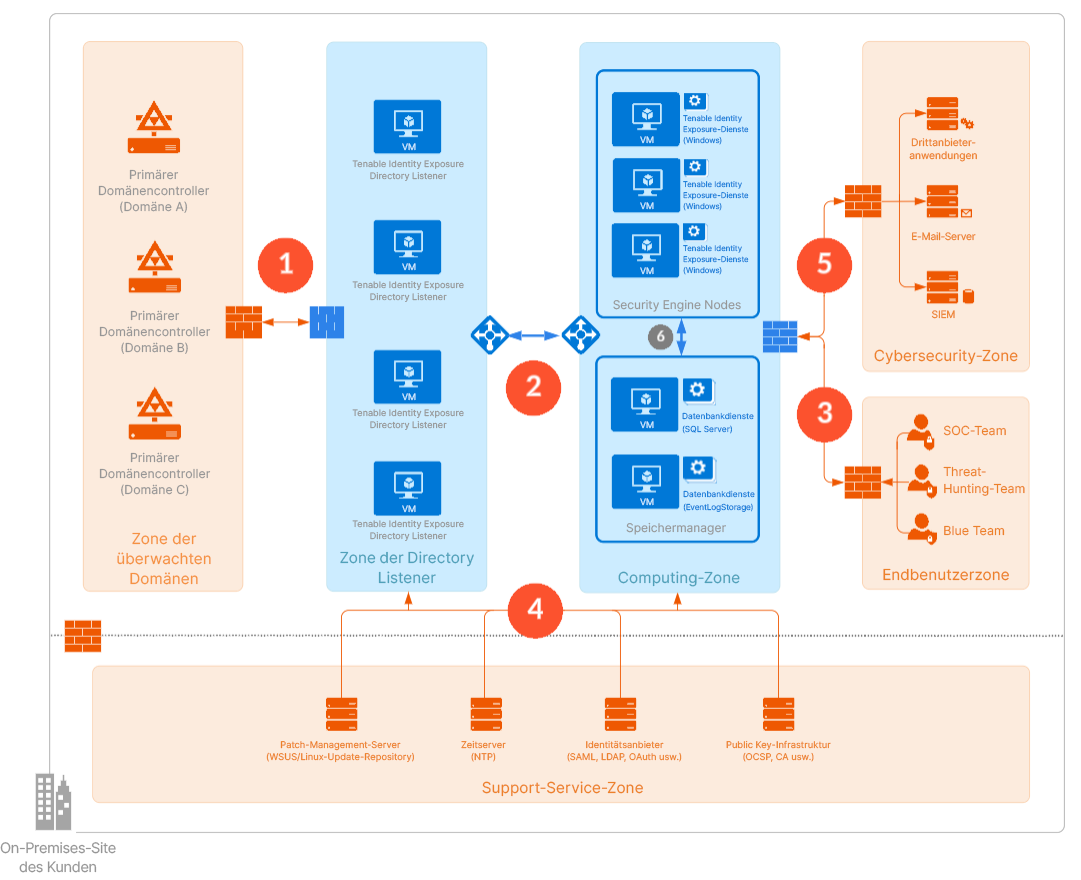

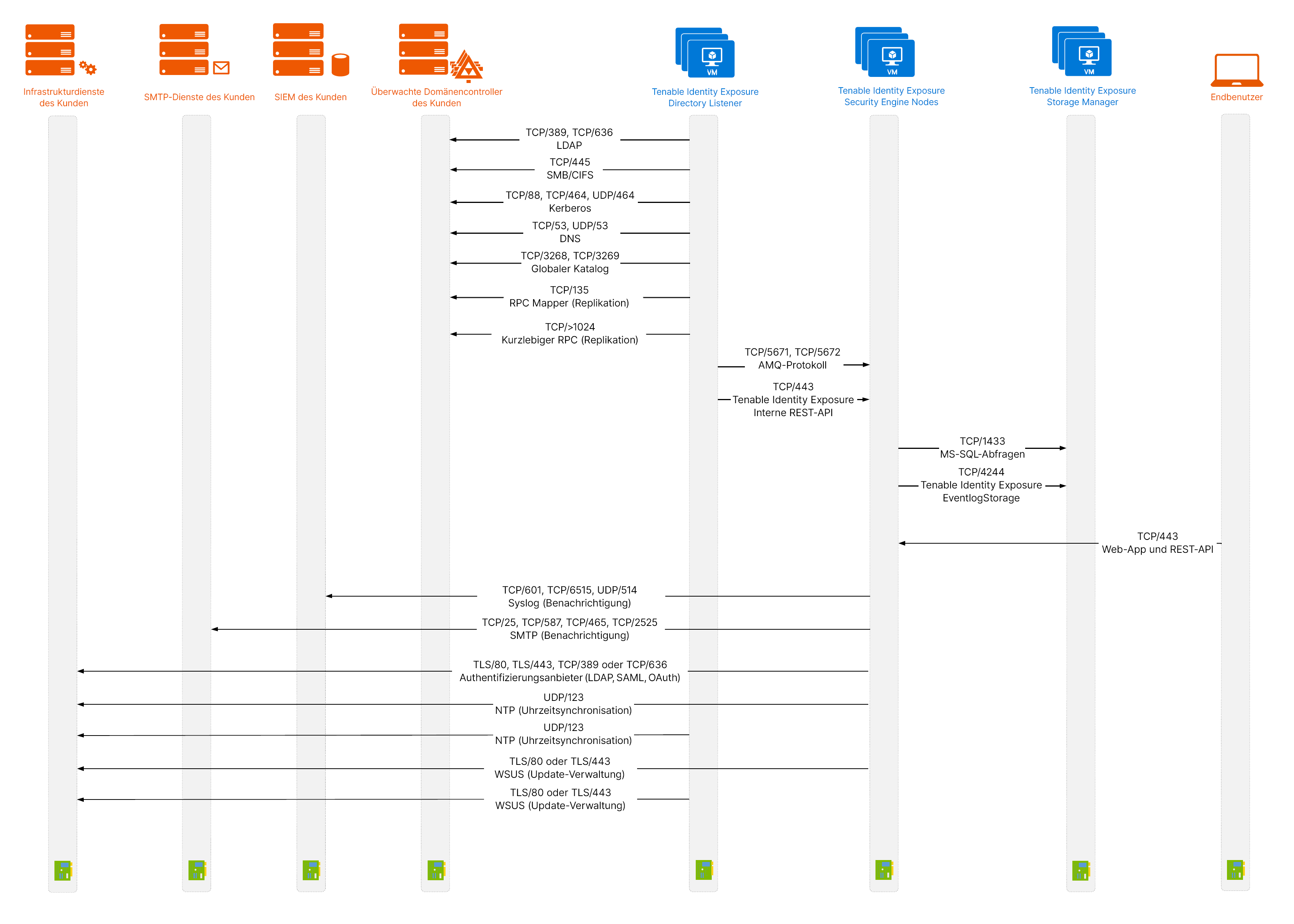

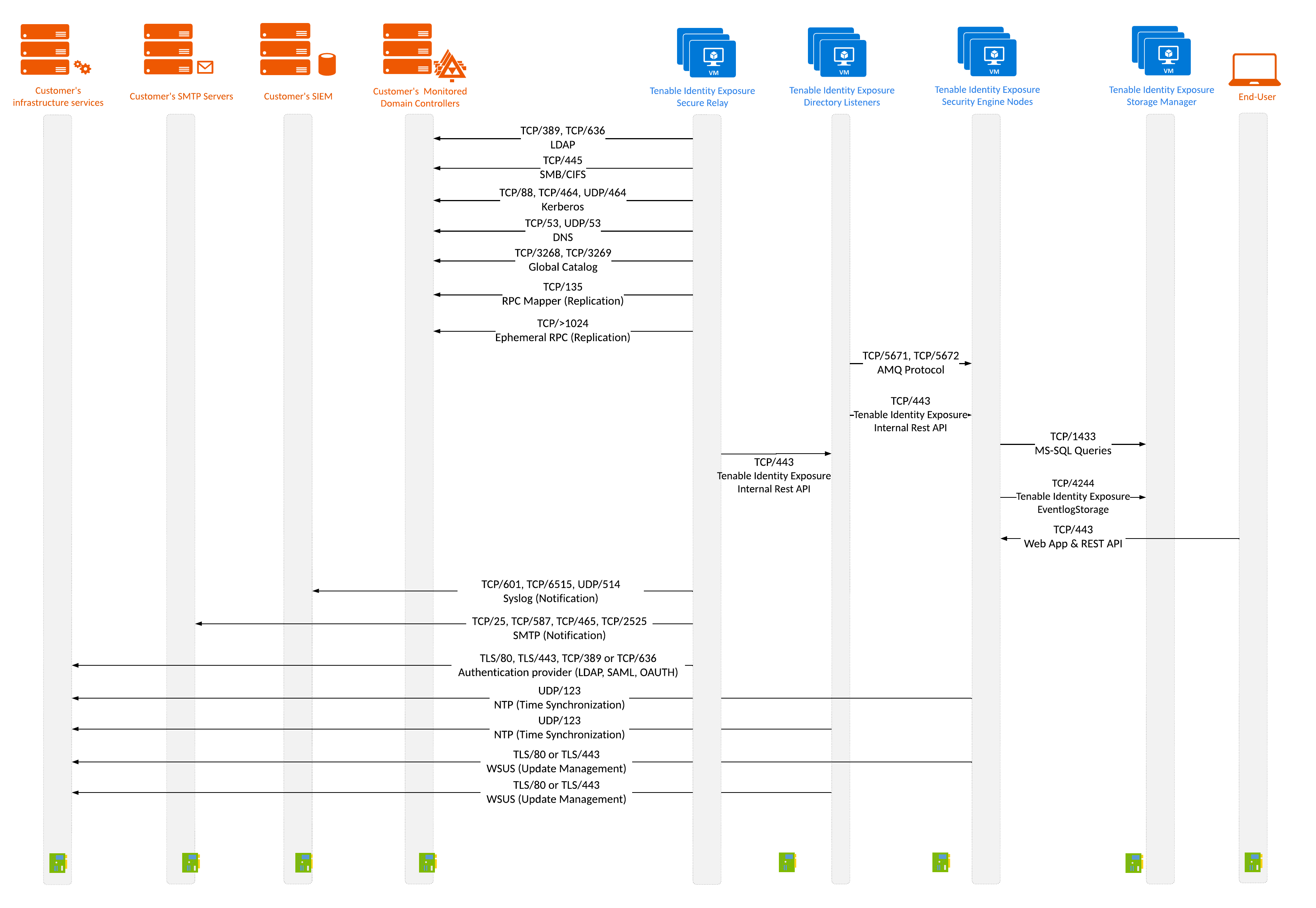

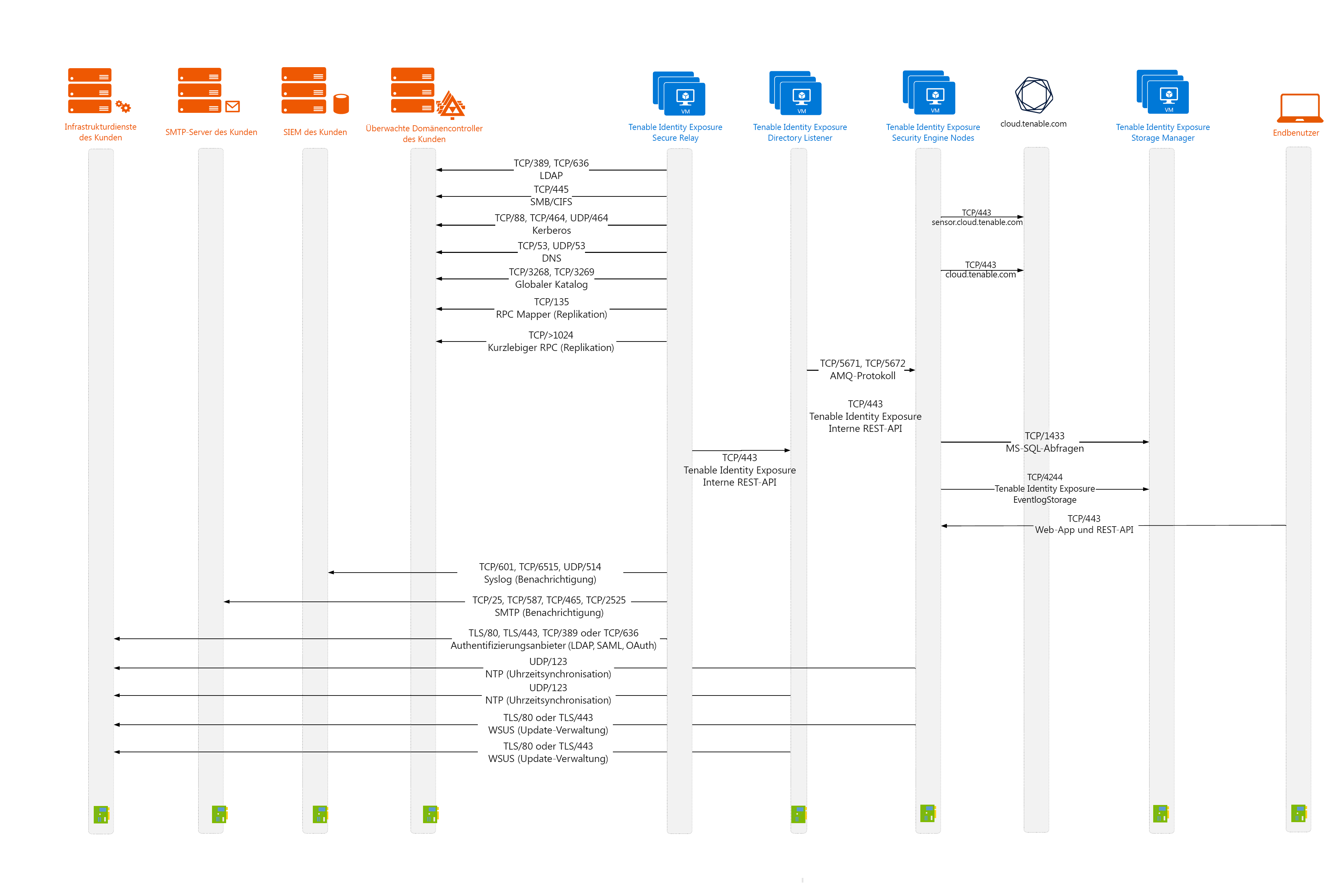

Network Flow Matrix

Für die Sicherheitsüberwachung muss Tenable Identity Exposure mit dem primären Domänencontrolleremulator (PDCe) jeder Domäne kommunizieren. Sie müssen auf jedem PDCe Netzwerkports und Transportprotokolle öffnen, um eine effiziente Überwachung sicherzustellen.

Zusätzlich zu diesen Netzwerkflüssen müssen Sie andere Netzwerkflüsse berücksichtigen, wie z. B.:

-

Zugriff auf die Endbenutzerdienste.

-

Den Netzwerkfluss zwischen Tenable Identity Exposure-Diensten.

-

Die Netzwerkflüsse aus den von Tenable Identity Exposure verwendeten Supportdiensten, wie z. B. die Updateverwaltungsinfrastruktur und das Network Time Protocol.

Das folgende Netzwerk-Matrix-Diagramm enthält weitere Details zu den verschiedenen beteiligten Diensten.

Auf der Grundlage dieses Diagramms werden in der folgenden Tabelle die einzelnen erforderlichen Protokolle und Ports beschrieben, die Tenable Identity Exposure verwendet.

|

Netzwerkflüsse |

Von | Zu |

Verwendung durch Tenable Identity Exposure |

Art des Datenverkehrs |

Protokoll und Port |

|---|---|---|---|---|---|

| 1. | Secure Relay(s) von Tenable Identity Exposure | Domänencontroller |

Verzeichnis, Replikation, Benutzer- und Computerauthentifizierung, Gruppenrichtlinie, Vertrauensstellungen |

LDAP/LDAPS |

TCP/389 und TCP/636 ICMP/Echo-Anforderung ICMP/Echo-Reaktion |

|

Replikation, Benutzer- und Computerauthentifizierung, Gruppenrichtlinie, Vertrauensstellungen |

SMB, CIFS, SMB2, DFSN, LSARPC, NbtSS, NetLogonR, SamR, SrvSvc |

TCP/445 |

|||

|

Benutzer- und Computerauthentifizierung, Vertrauensstellungen auf Gesamtstrukturebene |

Kerberos |

TCP/88, TCP/464 und UDP/464 |

|||

|

Benutzer- und Computerauthentifizierung, Namensauflösung, Vertrauensstellungen |

DNS |

UDP/53 und TCP/53 |

|||

|

Replikation, Benutzer- und Computerauthentifizierung, Gruppenrichtlinie, Vertrauensstellungen |

RPC, DCOM, EPM, DRSUAPI, NetLogonR, SamR, FRS |

TCP dynamisch (49152–65535) Hinweis: Ab Windows Vista und Windows Server 2008 lautet der standardmäßige dynamische Portbereich 49152–65535. Dies ist eine Änderung gegenüber früheren Versionen, die die Ports 1025–5000 verwendeten.

|

|||

|

Verzeichnis, Replikation, Benutzer- und Computerauthentifizierung, Gruppenrichtlinie, Vertrauensstellungen |

Globaler Katalog |

TCP/3268 und TCP/3269 |

|||

|

Replikation |

Mapper für RPC-Endgerät |

TCP/135 |

|||

| 2. | Secure Relay(s) von Tenable Identity Exposure | Directory Listener von Tenable Identity Exposure |

Interne API-Flüsse von Tenable Identity Exposure

|

HTTPS |

TCP/443 |

| Automatische Updates | HTTP | TCP/5049 | |||

|

3. |

Endbenutzer | Security Engine Nodes von Tenable Identity Exposure |

Endbenutzerdienste von Tenable Identity Exposure (Webportal, REST-API usw.)

|

HTTPS |

TCP/443 |

| 4. | Tenable Identity Exposure | Support-Dienste |

Uhrzeitsynchronisation |

NTP |

UDP/123 |

|

Infrastruktur aktualisieren (z. B. WSUS oder SCCM) |

HTTP/HTTPS |

TCP/80 oder TCP/443 |

|||

|

PKI-Infrastruktur |

HTTP/HTTPS |

TCP/80 oder TCP/443 |

|||

|

Identitätsanbieter SAML-Server |

HTTPS |

TCP/443 |

|||

|

Identitätsanbieter LDAP |

LDAP/LDAPS |

TCP/389 und TCP/636 |

|||

|

Identitätsanbieter OAuth |

HTTPS |

TCP/443 |

Zusätzlich zu den Active Directory-Protokollen sind für bestimmte Tenable Identity Exposure-Konfigurationen zusätzliche Flüsse erforderlich. Sie müssen diese Protokolle und Ports zwischen Tenable Identity Exposure und dem Zieldienst öffnen.

|

Netzwerkflüsse |

Von | Zu |

Verwendung durch Tenable Identity Exposure (optional) |

Art des Datenverkehrs |

Protokoll und Port |

|---|---|---|---|---|---|

| 5. | Secure Relay(s) von Tenable Identity Exposure | Cybersecurity-Dienste |

E-Mail-Benachrichtigungen |

SMTP |

TCP/25, TCP/587, TCP/465, TCP/2525, TCP/25025 |

|

Syslog-Benachrichtigungen |

Syslog |

TCP/601, TCP/6515, UDP/514 (abhängig von der Konfiguration des Ereignisprotokollservers) |

|||

| Tenable-REST-API | HTTP/TLS | TCP/443 | |||

| Domänencontroller | Privilegierte Analyse | Dynamische RPC-Ports | TCP/49152-65535, UDP/49152-65535 |

Wenn Sie die Security Engine Nodes und die Storage Managers in zwei verschiedene Subnetze aufteilen, benötigt Tenable Identity Exposure Zugriff auf die folgenden Ports.

|

Netzwerkflüsse |

Von | Zu |

Verwendung durch Tenable Identity Exposure |

Art des Datenverkehrs |

Protokoll und Port |

|---|---|---|---|---|---|

| 6. | Security Engine Nodes von Tenable Identity Exposure | Storage Managers von Tenable Identity Exposure |

Zugriff auf MS SQL Server-Datenbank |

MS SQL-Abfragen |

TCP/1433 |

| Zugriff auf die EventLogStorage-Datenbank | EventLogStorage-Abfragen | TCP/4244 | |||

| 6. | Directory Listener von Tenable Identity Exposure | Security Engine Nodes von Tenable Identity Exposure |

Kommunikationsbus von Tenable Identity Exposure |

Advanced Message Queuing Protocol | TCP/5671 und TCP/5672 |

| Interne API-Flüsse von Tenable Identity Exposure | HTTP/HTTPS | TCP/80 oder TCP/443 | |||

| 7. | Security Engine Nodes von Tenable Identity Exposure | Storage Managers von Tenable Identity Exposure |

Zugriff auf MS SQL Server-Datenbank |

MS SQL-Abfragen |

TCP/1433 |

| Zugriff auf die EventLogStorage-Datenbank | EventLogStorage-Abfragen | TCP/4244 | |||

| 8. | Security Engine Nodes von Tenable Identity Exposure |

Tenable Cloud

|

Tenable Identity Exposure Cloud-Service | HTTPS | TCP/443 |

Support-Dienste

Support-Dienste sind oft in hohem Maße anbieter- oder konfigurationsspezifisch. Beispielsweise lauscht der WSUS-Dienst für die Version 6.2 und höher standardmäßig an Port TCP/8530, für andere Versionen jedoch an TCP/80. Sie können diesen Port in einen beliebigen anderen Port umkonfigurieren.

Unterstützung für Network Address Translation (NAT)

Tenable Identity Exposure initiiert alle Netzwerkverbindungen, mit Ausnahme derer von Endbenutzern. Sie können die Network Address Translation (NAT) verwenden, um über eine Netzwerkverbindung eine Verbindung zu Tenable Identity Exposure herzustellen.