Identitätsdetails

Die Seite mit Identitätsdetails konzentriert sich auf eine einzelne Identität und bietet einen umfassenden Überblick über den digitalen Fußabdruck einer Identität, ihre Zugriffsrechte, potenziellen Schwachstellen und die allgemeine Sicherheitslage innerhalb des IT-Ökosystems einer Organisation.

So greifen Sie auf diese Seite zu:

-

Klicken Sie auf der Seite mit dem Überblick über Identitäten am Ende der Tabellenzeile mit dem Namen der Person auf Details anzeigen.

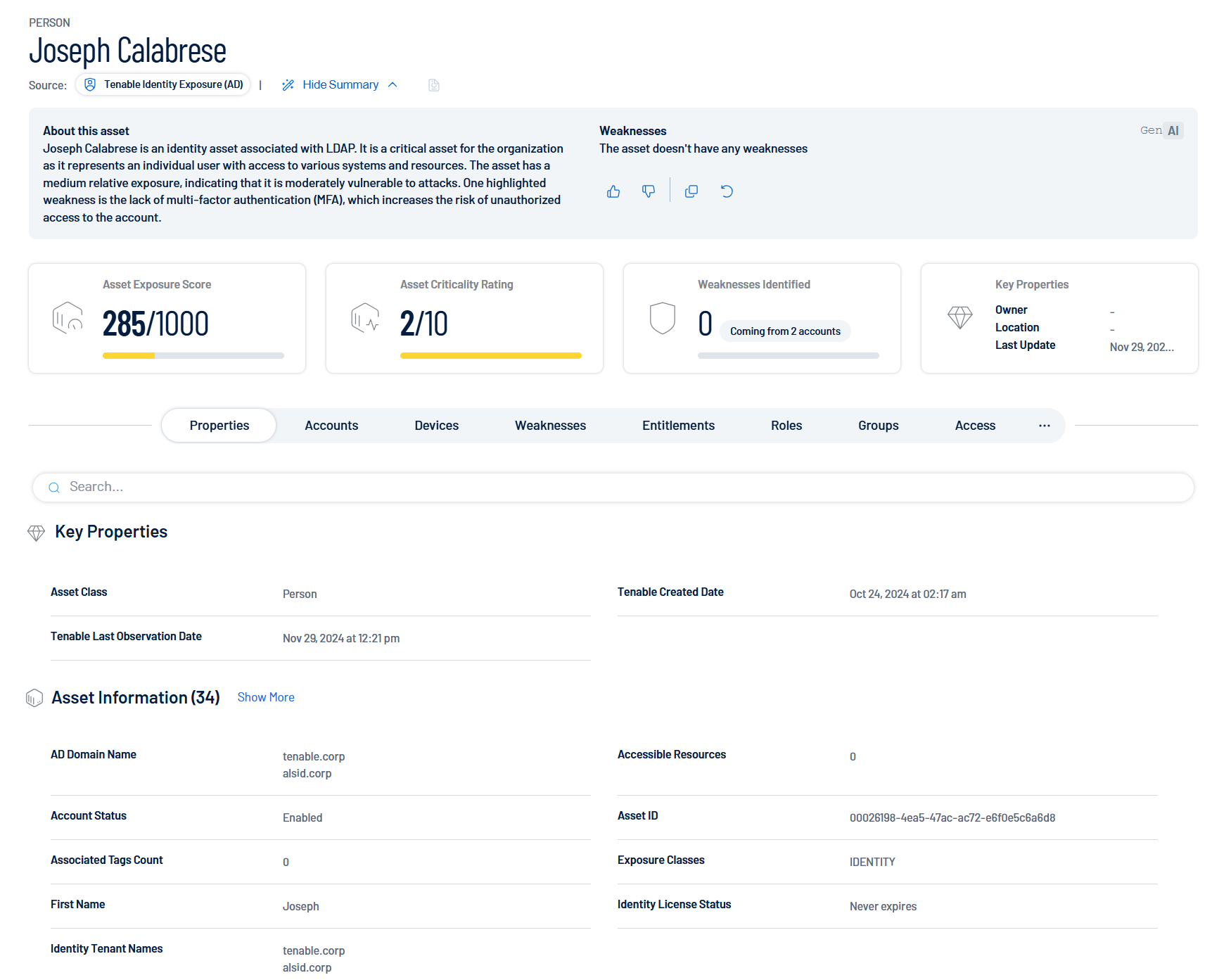

Kopfzeile und oberer Abschnitt

-

Identitätsname: Zeigt den Namen der Identität an.

-

Personensymbol und Quelle: Zeigt die Verbindung der Identität zu bestimmten Quellen. Wenn Sie den Mauszeiger über die Quellsymbole bewegen, wird der Name des Identitätsanbieters angezeigt.

-

Zusammenfassung: Eine detaillierte Zusammenfassung der Identität und der für diese Identität erkannte Schwächen.

KI-Zusammenfassung des Assets generieren und anzeigen:

KI-Zusammenfassung des Assets generieren und anzeigen:

In Tenable Identity Exposure können Sie mithilfe von KI eine Zusammenfassung einer Identität generieren. Zusammenfassungen werden auf Container-Ebene generiert und gelten nur für lizenzierte Identitäten in Ihrem Container.

Hinweis:Tenable Identity Exposure beschränkt die Anzahl der Zusammenfassungen, die Sie generieren können, auf 100 pro Stunde und maximal 1000 Zusammenfassungen pro Tag.Führen Sie einen der folgenden Schritte aus:

-

Um zum ersten Mal eine KI-Zusammenfassung für das Asset zu generieren, klicken Sie auf die Schaltfläche

neben Noch keine Zusammenfassung generiert.

neben Noch keine Zusammenfassung generiert.

Tenable Identity Exposure nutzt KI, um eine Zusammenfassung des Assets zu generieren, einschließlich allgemeiner Details und Einzelheiten zu den Schwächen des Assets.

-

Um eine vorhandene KI-Zusammenfassung für das Asset erneut zu generieren, klicken Sie auf Zusammenfassung anzeigen und dann unten im Zusammenfassungsbereich auf die Schaltfläche

.

.Tenable Identity Exposure generiert die KI-Zusammenfassung für die Identität neu.

Tipp: Klicken Sie auf die Schaltfläche , um die Zusammenfassung direkt in die Zwischenablage zu kopieren. Sie können auch die Nützlichkeit der Zusammenfassung bewerten, indem Sie auf

, um die Zusammenfassung direkt in die Zwischenablage zu kopieren. Sie können auch die Nützlichkeit der Zusammenfassung bewerten, indem Sie auf  oder

oder  klicken. So können Sie dazu beitragen, die Qualität der KI-generierten Inhalte in Tenable Identity Exposure in Zukunft zu verbessern.

klicken. So können Sie dazu beitragen, die Qualität der KI-generierten Inhalte in Tenable Identity Exposure in Zukunft zu verbessern. -

-

Asset Exposure Score: Quantifiziert das Sicherheitsrisiko der Identität, wobei eine maximale Punktzahl von 1000 die höchste Gefährdungsstufe darstellt.

-

Asset Criticality Rating: Spiegelt die Wichtigkeit der Identität innerhalb der Organisation wider, bewertet auf einer Skala von 1 bis 10, wobei 10 die höchste Kritikalität darstellt.

-

Identifizierte Schwächen: Zeigt die Anzahl der identifizierten Sicherheitsschwächen oder -schwachstellen für diese spezifische Identität an.

-

Wichtigste Eigenschaften: Listet wichtige Informationen für diese Identität auf, darunter Besitzer, Standort und Datum der letzten Aktualisierung.

Kopfzeilen-Registerkarten

Unter der Kopfzeile bieten einzelne Registerkarten detaillierte Informationen, die spezifisch für die jeweilige Kategorie sind. Detaillierte Beschreibungen der einzelnen Registerkarten finden Sie im folgenden Abschnitt.

-

Eigenschaften: Grundlegende Informationen und Attribute der Identität.

-

Konten: Das der Identität zugeordnete Konto und Netzwerkprofil.

-

Geräte: Der Identität zugeordnete elektronische Geräte.

-

Schwächen: Spezifische Sicherheitsschwachstellen oder -risiken.

-

Berechtigungen: Spezifische Rechte oder Zugriffsrechte, die einer Identität in den IT-Systemen einer Organisation gewährt wurden.

-

Rollen: Eine Sammlung von Berechtigungen, die basierend auf Tätigkeitsbereichen, Zuständigkeiten oder Positionen in Organisation gruppiert sind.

-

Gruppen: Organisationseinheiten oder Teams, zu denen die Identität gehört.

-

Zugriff: Eine Übersicht darüber, auf welche Ressourcen oder Systeme diese Identität zugreifen kann.

-

Exposure-Karten: Zusammenfassungen der Risikogefährdungsstufen.

-

Beziehungen: Verbindungen zu anderen Identitäten oder Entitäten.

Klicken Sie, sofern verfügbar, auf „Details anzeigen“, um granularere Details in Tenable Inventory anzuzeigen.

Die Standardansicht zeigt die Registerkarte „Eigenschaften“.

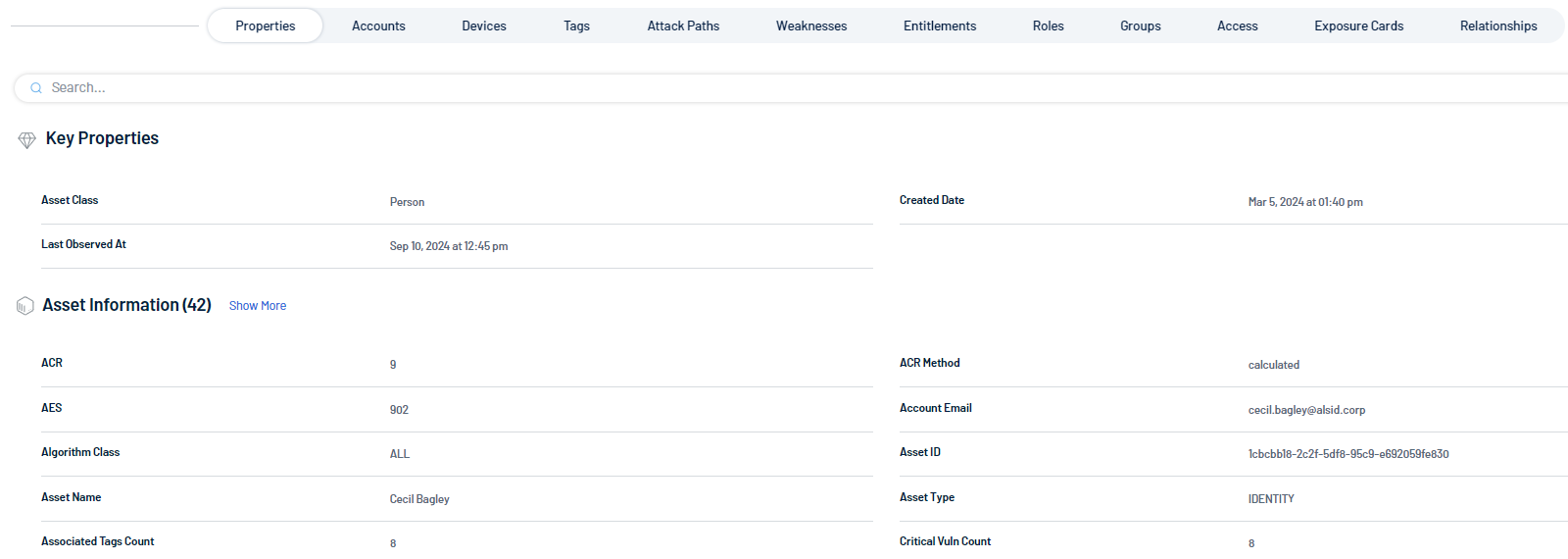

Wichtigste Eigenschaften

Eine Zusammenfassung der wichtigsten Attribute im Zusammenhang mit dem Asset oder der Identität. Sie enthält in der Regel allgemeine Details wie die Asset-Klasse, den Zeitpunkt der letzten Beobachtung und andere zentrale Informationen, die einen schnellen Überblick über den Status der Entität geben.

Asset-Informationen

Eine detaillierte Liste spezifischer Eigenschaften, die mit dem Asset oder der Identität verknüpft sind. Dazu können technische Bezeichner wie ACR, AES, Asset-Name, E-Mail, Erstellungsdatum und mehr gehören. Die Liste bietet einen umfassenden Überblick über die mit der Entität verbundenen Merkmale und Metadaten.

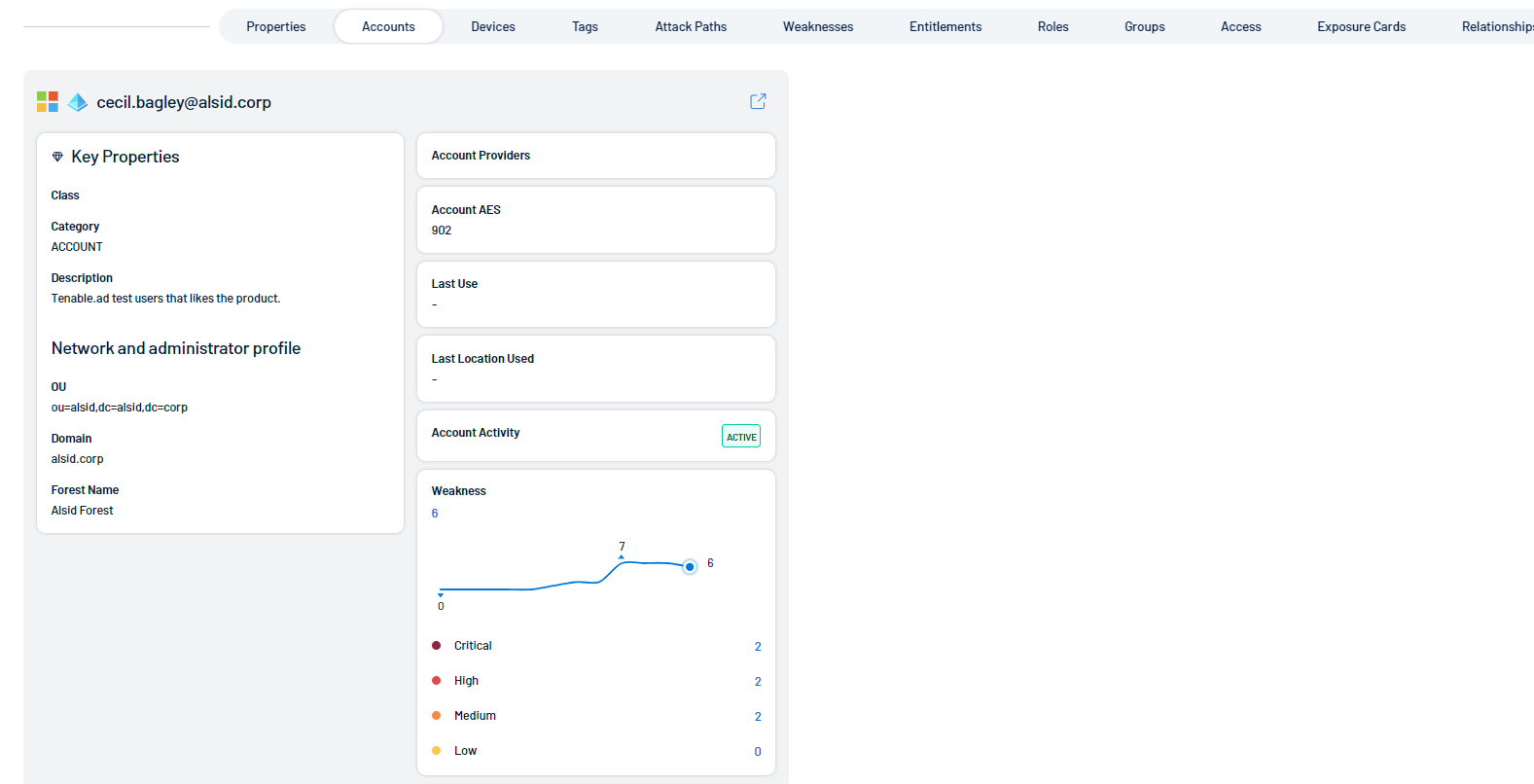

Der Abschnitt „Konten“ enthält detaillierte Informationen über das der Identität zugeordnete Konto und Netzwerkprofil.

Wichtigste Eigenschaften

Enthält wichtige Details wie Kontoklasse (Asset-Typ), Kategorie (z. B. KONTO) und eine Beschreibung des Zwecks oder der Rolle des Kontos. Im Abschnitt „Netzwerk- und Administratorprofil“ werden technische Details wie Organisationseinheit (OU), Domäne und Name der Gesamtstruktur angezeigt.

Schwäche

Zeigt eine grafische Darstellung der Anzahl der gefundenen Schwächen an, kategorisiert nach Schweregrad (Kritisch, Hoch, Mittel und Gering). Die Grafik enthält eine Trendlinie, die den Verlauf der Schwächen im Laufe der Zeit zeigt.

Ein Gerät ist in der Regel eine physische oder virtuelle Komponente, die eine Verbindung zu einem Netzwerk herstellen, mit anderen Geräten kommunizieren und bestimmte Funktionen oder Aufgaben im Zusammenhang mit der Identität ausführen kann.

Damit die Geräte dieser Person angezeigt werden, führen Sie mithilfe von Tenable Vulnerability Management einen Scan der Rechner durch, auf denen sie sich einloggen.

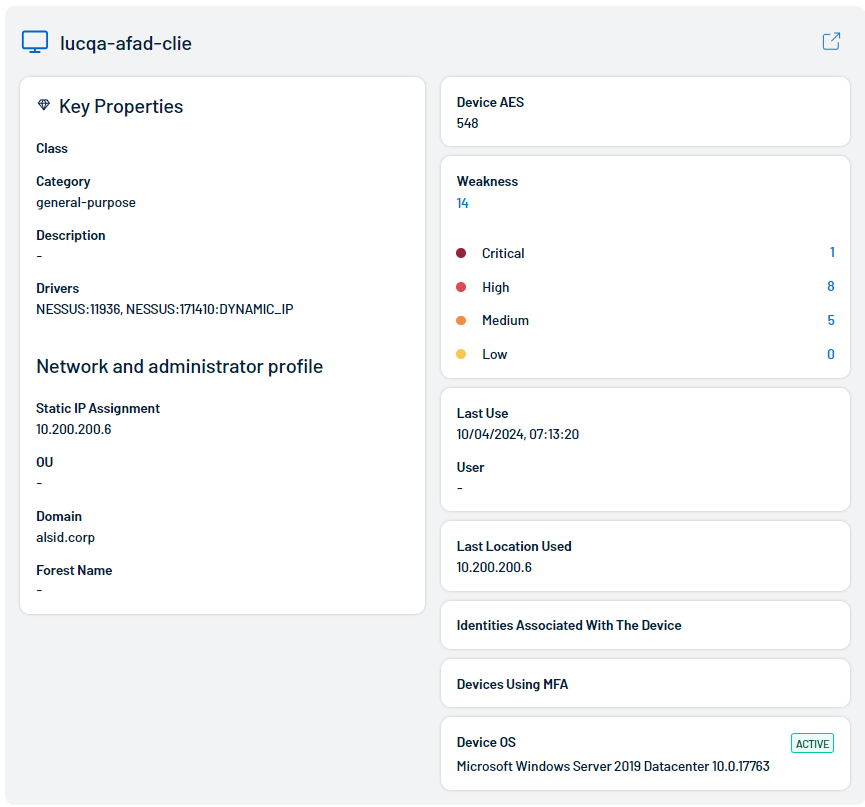

Auf jeder Kachel werden die folgenden Geräteinformationen angezeigt:

-

Wichtigste Eigenschaften:

-

Klasse: Die dem Gerät zugeordnete Asset-Klasse.

-

Kategorie: Die dem Gerät zugeordnete Kategorie, z. B. universell.

-

Beschreibung: Sofern verfügbar, eine Beschreibung des Geräts.

-

Treiber: Eine Liste der auf dem Gerät installierten Treiber.

-

-

Netzwerk- und Administratorprofil:

-

Zuweisung von statischer IP-Adresse: Die dem Gerät zugeordnete statische IP-Adresse.

-

OU: Die dem Gerät zugeordnete Organisationseinheit (OU).

-

Domäne: Die dem Gerät zugeordnete Domäne. Weitere Informationen finden Sie unter Domänen im Tenable Identity Exposure Benutzerhandbuch.

-

Name der Gesamtstruktur: Der dem Gerät zugeordnete Name der Gesamtstruktur. Weitere Informationen finden Sie unter Gesamtstrukturen im Tenable Identity Exposure Benutzerhandbuch.

-

-

Geräte-AES: Der dem Gerät zugeordnete Gesamt-AES. Weitere Informationen finden Sie unter Tenable Inventory Metrics.

-

Schwäche: Eine grafische Darstellung der Schwächen auf dem Gerät. Dieser Abschnitt enthält ein Liniendiagramm und die individuelle Anzahl der einzelnen Schwächen und ihre Kritikalität.

-

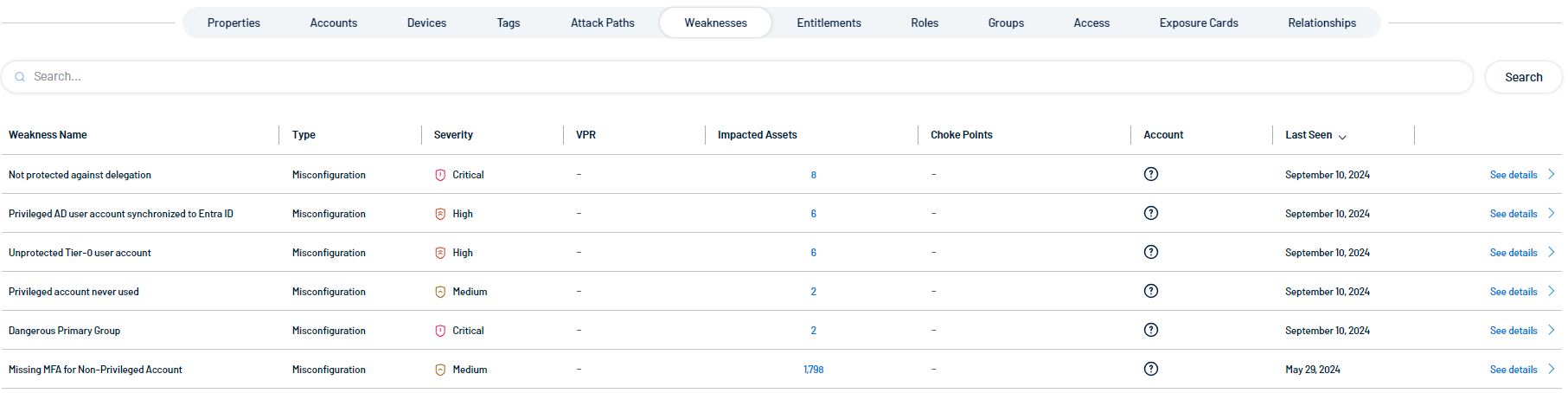

Eine Schwäche ist ein Vorkommnis, das auf Schwachstellen oder Sicherheitslücken im Zusammenhang mit dieser Identität oder ihren Konten hinweist.

-

Eine Schwachstelle ist eine technische Schwäche in Produkten oder Informationssystemen, die ausgenutzt werden kann, um wirtschaftliche und soziale Aktivitäten zu stören oder zu beeinträchtigen.

-

Ein Indicator of Exposure (IoE) ist eine Erkennungssignatur, die potenzielle Sicherheitsrisiken im Zusammenhang mit der Identität in Ihrer Umgebung identifiziert.

-

Ein Risikowert ist eine umfassende Kennzahl, die Identitätsrisiken in Ihrer Organisation bewertet und verschiedene Elemente wie Schwächen, Berechtigungen und andere sicherheitsrelevante Indikatoren berücksichtigt, um eine Gesamtbewertung potenzieller Bedrohungen bereitzustellen.

Tipp: Um einen Drilldown zu detaillierteren Daten über Schwächen durchzuführen, klicken Sie auf „Details anzeigen“, wodurch Sie zur Seite Schwäche-Details in Inventory gelangen.

Hinweis: Diese Seite steht derzeit nur Benutzern mit Tenable One-Lizenz zur Verfügung.

Die Kachel enthält die folgenden Informationen:

-

Name: Die spezifische identifizierte Schwachstelle oder Schwäche

-

Typ: Die Kategorie oder Klassifizierung der Schwachstelle, z. B. „Fehlkonfiguration“

-

Schweregrad: Ein Maß für die Kritikalität der Schwäche, von gering bis kritisch, das die potenziellen Auswirkungen bei Ausnutzung der Schwäche bestimmt

-

VPR (Vulnerability Priority Rating): Eine Bewertung oder eine Einstufung, die die Dringlichkeit der Behebung der Schwäche auf der Grundlage ihrer Ausnutzbarkeit und des potenziellen Schadens angibt. Siehe Vulnerability Priority Rating.

-

Betroffene Assets: Listet die Systeme, Anwendungen oder Daten auf, die betroffen sein könnten, wenn die Schwäche ausgenutzt wird.

-

Engpässe: Potenzielle Bereiche im System, auf die Sie Ihre Risikominderungsmaßnahmen konzentrieren können, um den Schaden oder die Ausbreitung eines Angriffs zu begrenzen.

-

Konto: Das Konto, das mit der identifizierten Schwäche oder Schwachstelle verbunden ist.

-

Zuletzt gesehen: Der Zeitpunkt (Datum oder Uhrzeit), zu dem die Schwachstelle zum letzten Mal erkannt wurde.

Hinweis: Die Identity 360-Funktion zeigt derzeit Daten in Zusammenhang mit Schwächen auf der Grundlage des standardmäßigen Tenable-Profils an und gibt den Status von Abweichungen bei AD-Objekten, die Sie in anderen Profilen auf die Zulassungsliste gesetzt haben, nicht automatisch wieder.Daher gilt:

Wenn Sie ein AD-Objekt für einen bestimmten Indicator of Exposure (z. B. „Mitglied der nativen Administratorgruppe“) auf die Zulassungsliste gesetzt haben, markiert Identity 360 es trotzdem als Sicherheitsschwäche, wenn es vom Standardprofil als Abweichung identifiziert wurde.

Dies kann den Eindruck erwecken, dass das Problem nicht behoben wurde, obwohl das Objekt bereits unter einem anderen Profil auf die Zulassungsliste gesetzt wurde.

Wenn eine Behebungsaktion (z. B. das Entfernen der Gruppenmitgliedschaft) basierend auf der Identity 360-Anzeige durchgeführt wird, verschwindet das Objekt aus der Ansicht. Dies wäre jedoch möglicherweise gar nicht erforderlich, wenn das Objekt bereits an anderer Stelle auf die Zulassungsliste gesetzt wurde.

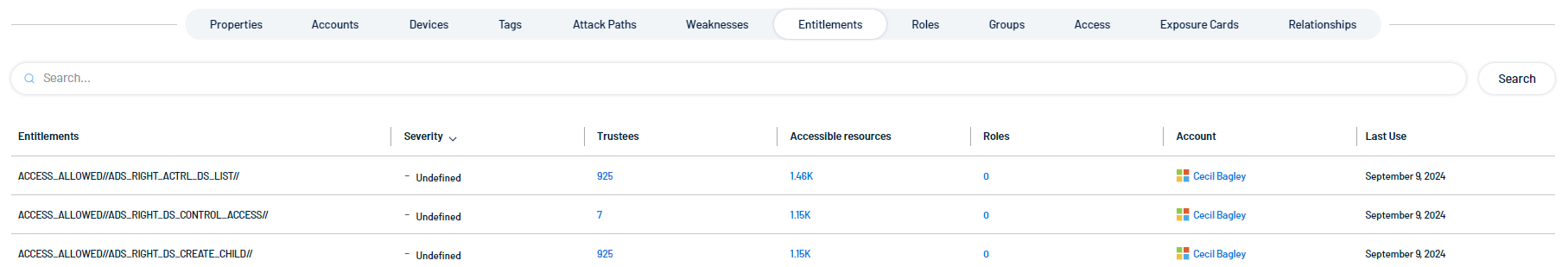

Eine Berechtigung ist ein spezifisches Recht oder Zugriffsrecht, das einer Identität in den IT-Systemen einer Organisation gewährt wurde. Sie stellt die granulare Ebene der Zugriffssteuerung dar und definiert genau, welche Aktionen eine Identität für eine bestimmte Ressource durchführen darf.

Die Kachel enthält die folgenden Informationen:

-

Berechtigungen: Listet die spezifischen Rechte oder Zugriffsrechte auf, die Konten gewährt werden, wie z. B. „ACCESS_ALLOWED“ mit detaillierten Rechten. Diese können Rechte in einem System wie Active Directory darstellen.

-

Schweregrad: Zeigt die Kritikalität oder die Risikostufe jeder Berechtigung an. In diesem Fall lautet die Kennzeichnung „Nicht definiert“, was darauf hindeutet, dass keine bestimmte Risikokategorisierung gilt.

-

Vertrauensnehmer: Gibt die Anzahl der Benutzer oder Konten (Vertrauensnehmer) an, denen diese Berechtigungen oder Rechte gewährt wurden.

-

Zugängliche Ressourcen: Zeigt die Anzahl der Ressourcen (z. B. Dateien, Ordner, Systeme usw.), die über die angegebene Berechtigung zugänglich sind.

-

Rollen: Zeigt an, wie viele Rollen mit dieser spezifischen Berechtigung verknüpft sind.

-

Konto: Gibt den Benutzer oder das Konto an, der bzw. das diesen Berechtigungen zugeordnet ist. Beispiel: „Cecil Bagley“ ist als Kontoinhaber für die angezeigten Berechtigungen aufgeführt.

-

Letzte Verwendung: Gibt das letzte Datum an, an dem diese Berechtigungen verwendet wurden. Dies gibt Aufschluss darüber, wann das Konto zuletzt mit den spezifischen Rechten auf Ressourcen zugegriffen hat.

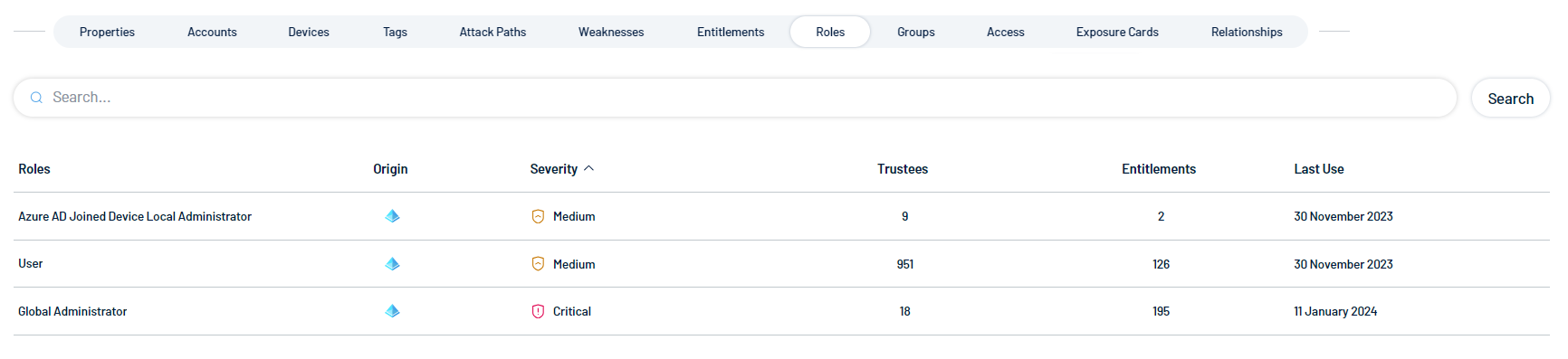

Eine Rolle ist eine Sammlung von Berechtigungen, die basierend auf Tätigkeitsbereichen, Zuständigkeiten oder Positionen in der Organisation gruppiert wurden. Rollen bieten eine Möglichkeit, Zugriffsrechte effizienter zu verwalten, indem mehreren Benutzern mit ähnlichen Tätigkeitsbereichen eine Reihe vordefinierter Berechtigungen zugewiesen werden.

Auf der Kachel Rollen werden alle Rollen angezeigt, die der Identität zugewiesen sind. Wenn dieser Identität beispielsweise Rollen in Microsoft Entra ID zugewiesen sind, werden ihre Details hier angezeigt.

Die Kachel enthält die folgenden Informationen:

- Rollen: Der Name der Rolle, die der Identität zugewiesen ist.

-

Ursprung: Ein Symbol, das den Ursprungsanbieter des Kontos angibt.

-

Schweregrad: Der Gesamtschweregrad des Assets, z. B. Kritisch.

-

Vertrauensnehmer: Die Anzahl der Vertrauensnehmer, die der Rolle der Identität zugeordnet sind.

-

Berechtigungen: Die Anzahl der Berechtigungen, auf die die Rolle Zugriff hat.

-

Letzte Verwendung: Das Datum, an dem die Rolle zuletzt für das Asset verwendet wurde.

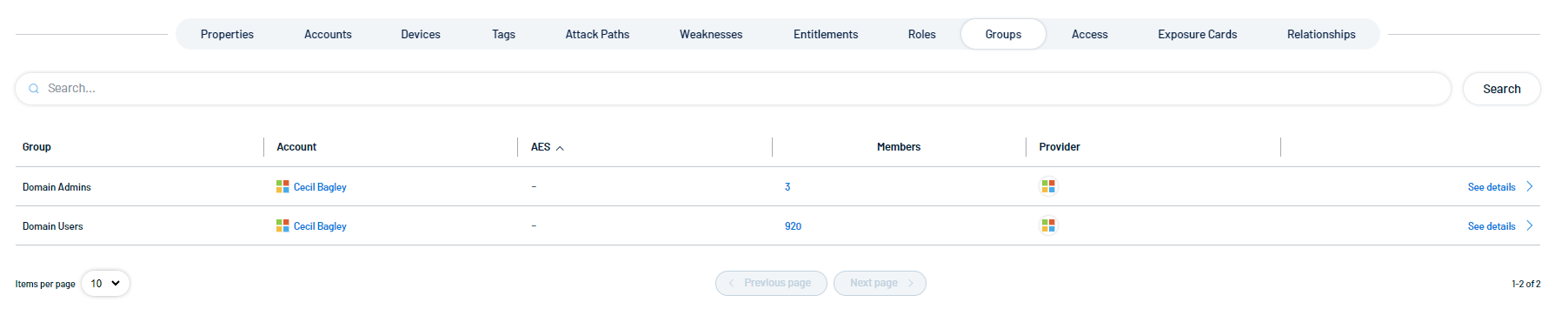

Gruppen sind kollektive Einheiten oder Teams, denen diese Identität innerhalb der Organisation angehört.

Die Kachel enthält die folgenden Informationen:

-

Gruppe: Der Name der Gruppe, der Benutzer oder Konten angehören (z. B. „Domänenadministratoren” oder „Domänenbenutzer”).

-

Konto: Das Konto, das mit einem bestimmten Benutzer oder einer bestimmten Entität verbunden ist (in diesem Fall „Cecil Bagley“). Dies kann der Administrator oder Benutzer sein, der die Gruppe verwaltet.

-

AES: Asset Exposure Score. Tenable berechnet für jedes Asset in Ihrem Netzwerk einen dynamischen AES, um die relative Gefährdung des Assets als Ganzzahl zwischen 0 und 1000 darzustellen. Ein höherer AES zeigt eine höhere Gefährdung an. Weitere Informationen finden Sie unter Tenable Inventory Metrics.

-

Mitglieder: Die Anzahl der Mitglieder in jeder Gruppe (z. B. 3 Mitglieder in „Domänenadministratoren” und 920 Mitglieder in „Domänenbenutzer”).

-

Anbieter: Die Identitätsanbieterquelle der Konto- oder Gruppeninformationen.

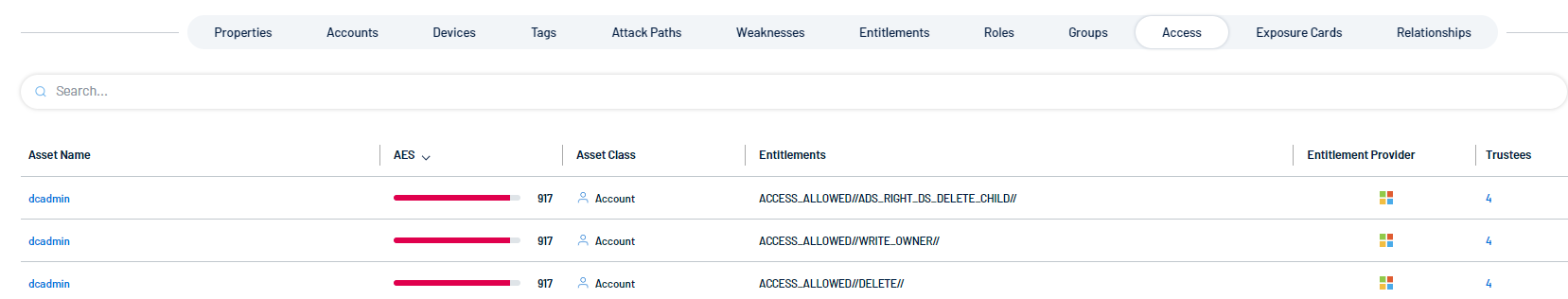

Diese Registerkarte bietet eine Übersicht darüber, auf welche Ressourcen oder Systeme diese Identität zugreifen kann.

Die Kachel enthält die folgenden Informationen:

-

Asset-Name: Listet die Namen der verwalteten Assets oder Konten (z. B. „dcadmin“) auf, die der Identität zugeordnet sind.

-

AES: Asset Exposure Score. Tenable berechnet für jedes Asset in Ihrem Netzwerk einen dynamischen AES, um die relative Gefährdung des Assets als Ganzzahl zwischen 0 und 1000 darzustellen. Ein höherer AES zeigt eine höhere Gefährdung an. Er hat einen numerischen Wert, hier 917 mit einem grafischen Balken, der ein relatives Maß für Sicherheit oder Zugriff darstellt. Weitere Informationen finden Sie unter Tenable Inventory Metrics.

-

Asset-Klasse: Gibt die Art des Assets an, in diesem Fall als „Konto“ ausgewiesen. Die aufgeführten Assets sind Benutzer- oder Systemkonten.

-

Berechtigungen: Beschreibt die dem Asset erteilten Berechtigungen oder Rechte. Beispielsweise definieren Berechtigungen wie ACCESS_ALLOWED//ADS_RIGHT_DS_DELETE_CHILD//, WRITE_OWNER// und DELETE// die spezifischen Rechte, die den einzelnen Assets zugeordnet sind.

-

Berechtigungsanbieter: Gibt die Quelle oder den Service an, der diese Berechtigungen bereitstellt.

-

Vertrauensnehmer: Zeigt die Anzahl der Vertrauensnehmer an, die dem Asset zugeordnet sind. Sie stellen Einzelpersonen oder Gruppen dar, die die Kontrolle über das Asset haben oder dafür verantwortlich sind (angezeigt als vier Vertrauensnehmer für jede Zeile).

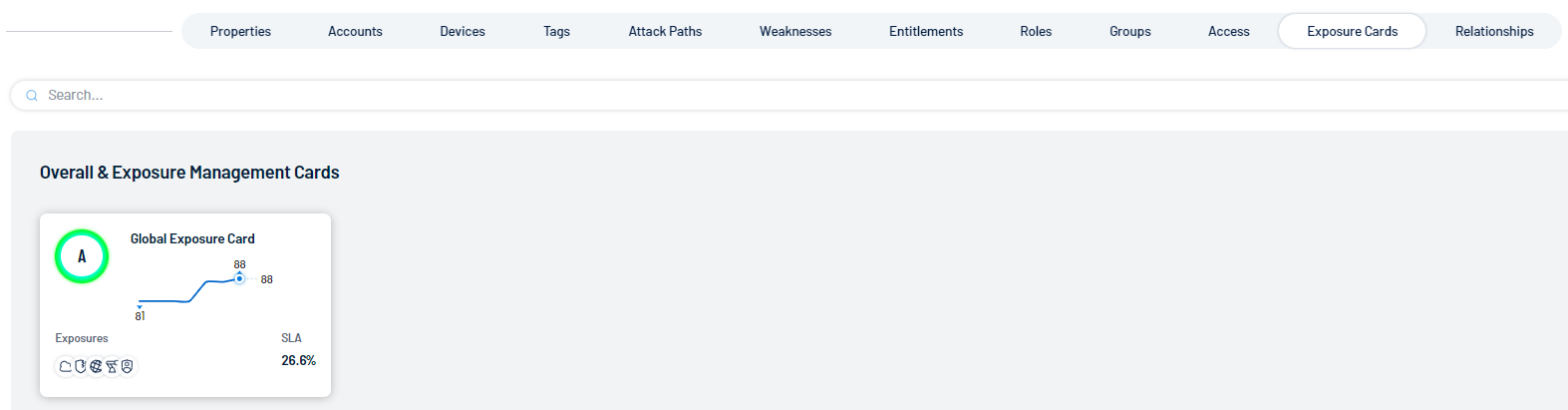

Eine Exposure-Karte stellt die Daten dar, die von Ihren konfigurierten Tags und Datenquellen eingehen. Die Daten werden aggregiert und normalisiert, um Ihren Cyber Exposure Score (CES) und andere Metriken zu visualisieren. Benutzer können benutzerdefinierte Karten erstellen oder von Tenable bereitgestellte Karten verwenden, um Einblicke und Hinweise darauf zu erhalten, welche Bereiche ihre Aufmerksamkeit am meisten erfordern.

-

Klicken Sie auf eine beliebige Karte, um direkt zur Exposure-Ansicht in Tenable Exposure Management zu navigieren, in der die ausgewählten Kartendaten standardmäßig angezeigt werden.

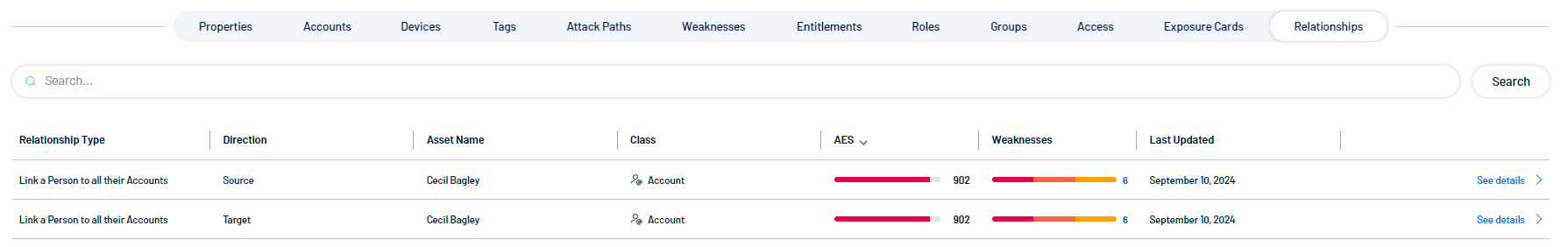

Der Abschnitt Beziehungen zeigt eine Liste aller Assets mit einer bekannten Beziehung zu der aktuellen Identität, für die Sie Details anzeigen.

Die Kachel enthält die folgenden Informationen:

- Beziehungstyp: Der Typ der Beziehung zwischen den beiden Identitäten.

-

Richtung : Gibt an, ob die zugehörige Identität die Quelle oder das Ziel der Beziehung ist.

-

Asset-Name: Die Asset-ID der zugehörigen Identität.

-

Asset-Klasse: Gibt die Art des Assets an, in diesem Fall als „Konto“ ausgewiesen.

-

AES: Asset Exposure Score. Tenable berechnet für jedes Asset in Ihrem Netzwerk einen dynamischen AES, um die relative Gefährdung des Assets als Ganzzahl zwischen 0 und 1000 darzustellen. Weitere Informationen finden Sie unter Tenable Exposure Management Metriken.

-

Schwächen: Die dem Asset zugeordneten Schwächen.

-

Letzte Aktualisierung: Das Datum, an dem das Asset zuletzt durch einen Scan identifiziert wurde.