Authentifizierung mit SAML

Sie können die SAML-Authentifizierung so konfigurieren, dass Tenable Identity Exposure-Benutzer beim Einloggen bei Tenable Identity Exposure das vom Identitätsanbieter initiierte Single Sign-On (SSO) nutzen können.

Bevor Sie beginnen

-

Im Leitfaden Tenable SAML Configuration Quick-Reference finden Sie eine Schrittanleitung zur Konfiguration von SAML für die Verwendung mit Tenable Identity Exposure.

-

Vergewissern Sie sich, dass für den Identitätsanbieter (IDP) Folgendes vorhanden ist:

-

Nur SAML v2.

-

„Assertion-Verschlüsselung“ ist aktiviert.

-

IDP-Gruppen, die Tenable Identity Exposure verwendet, um im Tenable Identity Exposure-Webportal Zugriff zu gewähren.

-

URL des SAML-Servers.

-

Vertrauenswürdige Zertifizierungsstelle (CA), die das SAML-Serverzertifikat im PEM-kodierten Format signiert hat, beginnend mit -----BEGIN CERTIFICATE ----- und endend mit -----END CERTIFICATE-----.

-

So konfigurieren Sie die SAML-Authentifizierung:

-

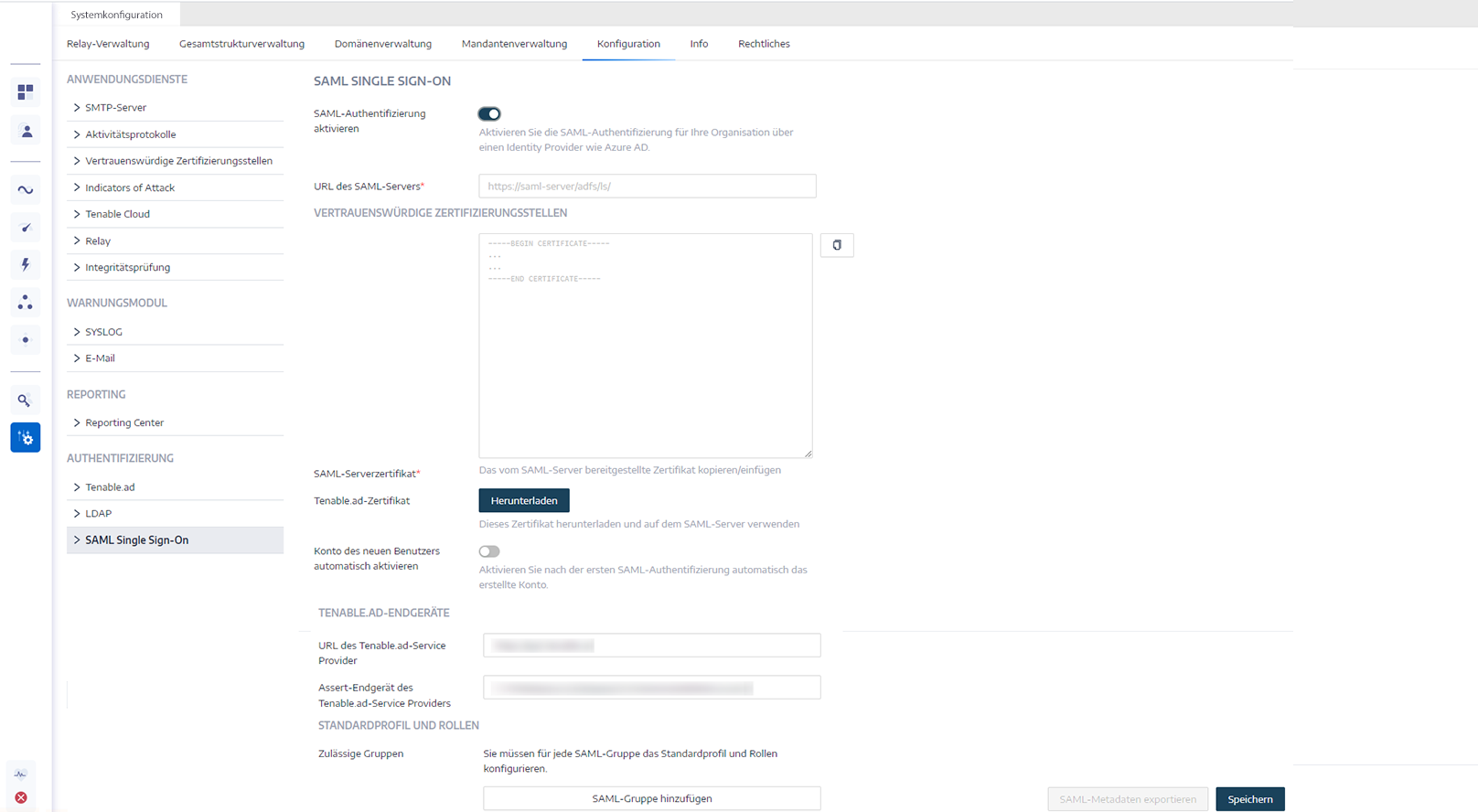

Klicken Sie in Tenable Identity Exposure auf Systeme > Konfiguration.

Daraufhin öffnet sich der Konfigurationsbereich.

-

Klicken Sie im Bereich Authentifizierung auf SAML Single Sign-On.

-

Klicken Sie auf die Umschalttaste SAML-Authentifizierung aktivieren.

Es wird eine SAML-Information angezeigt.

-

Geben Sie folgende Informationen an:

-

Geben Sie im Feld URL des SAML-Servers die vollständige URL des SAML-Servers des IDP ein, mit dem sich Tenable Identity Exposure verbinden muss.

-

Fügen Sie im Feld Vertrauenswürdige Zertifizierungsstellen die Zertifizierungsstelle (CA) ein, die das Zertifikat des SAML-Servers signiert hat.

-

-

Klicken Sie im Feld Tenable Identity Exposure-Zertifikat auf Herunterladen. Dadurch wird ein neues selbstsigniertes Zertifikat generiert, die SAML-Konfiguration wird in der Datenbank aktualisiert und es wird ein neues Zertifikat zurückgegeben, das Sie herunterladen können.

Achtung: Wenn Sie auf diese Schaltfläche klicken, wird Ihre SAML-Konfiguration unterbrochen, da Tenable Identity Exposure erwartet, dass sich der IDP sofort mit dem zuletzt generierten Zertifikat authentifiziert, während der IDP noch ein früheres Zertifikat verwendet (falls vorhanden). Wenn Sie ein neues Tenable Identity Exposure-Zertifikat generieren, müssen Sie Ihren IDP so umkonfigurieren, dass er das neue Zertifikat verwendet.

-

Klicken Sie auf den Umschalter Konto des neuen Benutzers automatisch aktivieren, um neue Benutzerkonten nach dem ersten SAML-Login zu aktivieren.

-

Geben Sie unter Tenable Identity Exposure-Endpunkte die folgenden Informationen an:

-

URL des Tenable Identity Exposure-Dienstanbieters

-

Assert-Endpunkt des Tenable Identity Exposure-Dienstanbieters

-

-

Klicken Sie unter Standardprofil und Rollen auf SAML-Gruppe hinzufügen, um anzugeben, welche Gruppen sich authentifizieren können.

Es wird eine SAML-Information angezeigt.

-

Geben Sie folgende Informationen an:

-

Geben Sie im Feld SAML-Gruppenname den Namen der zulässigen Gruppe ein, wie er im SAML-Server erscheint.

-

Wählen Sie im Dropdown-Feld Standardprofil das Profil für die zulässige Gruppe aus.

-

Wählen Sie im Feld Standardrollen die Rollen für die zulässige Gruppe aus.

-

-

Sofern erforderlich, klicken Sie auf +, um eine neue zulässige Gruppe hinzuzufügen.

-

Klicken Sie auf Speichern.

Nachdem Sie die SAML-Authentifizierung eingerichtet haben, wird die SAML-Option auf einer Registerkarte auf der Login-Seite angezeigt.

Weitere Informationen zu Sicherheitsprofilen und Rollen finden Sie in folgenden Ressourcen: