Authentifizierung mit LDAP

Tenable Identity Exposure ermöglicht Ihnen die Authentifizierung über das Lightweight Directory Access Protocol (LDAP).

Um die LDAP-Authentifizierung zu aktivieren, müssen folgende Voraussetzungen erfüllt sein:

-

Ein vorkonfiguriertes Dienstkonto mit einem Benutzer und einem Passwort für den Zugriff auf das Active Directory.

-

Eine vorkonfigurierte Active Directory-Gruppe.

Nachdem Sie die LDAP-Authentifizierung eingerichtet haben, wird die LDAP-Option auf einer Registerkarte auf der Login-Seite angezeigt.

-

Klicken Sie in Tenable Identity Exposure auf Systeme > Konfiguration.

Daraufhin öffnet sich der Konfigurationsbereich.

-

Klicken Sie unter dem Abschnitt Authentifizierung auf LDAP.

-

Klicken Sie auf die Umschalttaste LDAP-Authentifizierung aktivieren, um sie zu aktivieren.

Daraufhin wird ein Formular mit LDAP-Informationen angezeigt.

-

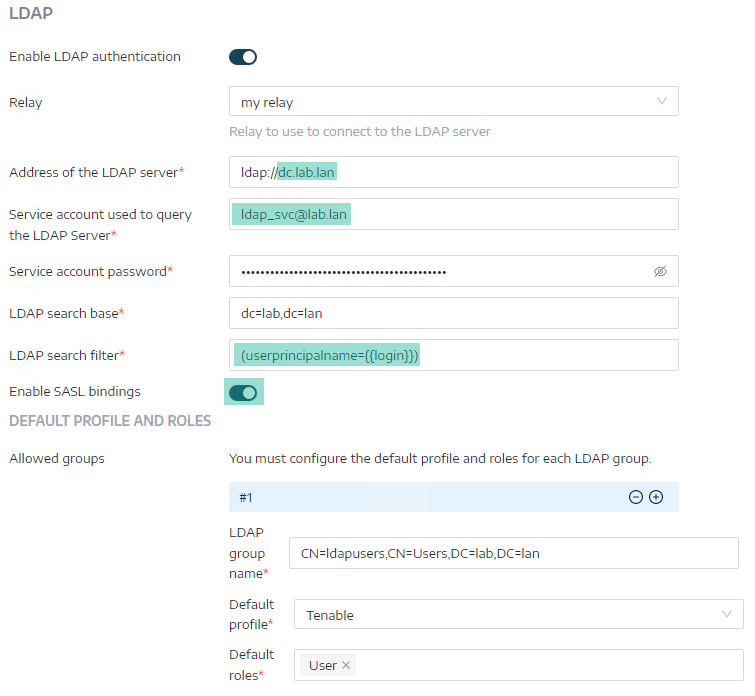

Geben Sie folgende Informationen an:

Geben Sie im Feld Adresse des LDAP-Servers die IP-Adresse des LDAP-Servers ein, die mit ldap:// beginnt und mit dem Domänennamen und der Portnummer endet.

Hinweis: Wenn Sie einen LDAPS-Server verwenden, geben Sie dessen Adresse ein, die mit ldaps:// beginnt und mit dem Domänennamen und der Portnummer endet. Verwenden Sie diese Vorgehensweise, um die Konfiguration für LDAPS abzuschließen.

Geben Sie im Feld Dienstkonto zum Abfragen des LDAP-Servers den Distinguished Name (DN), SamAccountName oder UserPrincipalName ein, den Sie für den Zugriff auf den LDAP-Server verwenden.

Geben Sie im Feld Dienstkontopasswort das Passwort für dieses Dienstkonto ein.

Geben Sie im Feld LDAP-Suchbasis das LDAP-Verzeichnis ein, das Tenable Identity Exposure verwendet, um nach Benutzern zu suchen, die versuchen, eine Verbindung herzustellen, beginnend mit DC= oder OU=. Das kann ein Stammverzeichnis oder eine bestimmte Organisationseinheit sein.

Geben Sie im Feld LDAP-Suchfilter das Attribut ein, das Tenable Identity Exposure zum Filtern von Benutzern verwendet. Ein Standardattribut für die Authentifizierung in Active Directory ist sAMAccountname={{login}}. Der Wert für Login ist der Wert, den der Benutzer bei der Authentifizierung angibt.

-

Wenn Sie SASL-Bindungen aktivieren möchten, gehen Sie wie folgt vor:

-

Wenn Sie SamAccountName für das Dienstkonto verwenden, legen Sie den Umschalter SASL-Bindungen aktivieren auf aktiviert fest.

-

Wenn Sie den Distinguished Name oder UserPrincipalName für das Dienstkonto verwenden, lassen Sie die Option SASL-Bindungen aktivieren deaktiviert.

Wichtiger Hinweis für Windows Server 2025:Es gibt eine Einschränkung in Windows Server 2025, die bewirkt, dass die LDAP-Konfiguration mit deaktivierten SASL-Bindungen nur funktioniert, wenn LDAPS aktiviert ist.

So stellen Sie eine ordnungsgemäße Funktionalität sicher:

Wenn Sie UPN oder DN für das Tenable-Dienstkonto verwenden, können Sie SASL-Bindungen in der LDAP-Konfiguration aktivieren, damit alles ordnungsgemäß funktioniert.

Wenn Sie es vorziehen, SASL-Bindungen deaktiviert zu lassen, müssen Sie LDAPS aktivieren, damit LDAP ordnungsgemäß funktioniert.

-

-

Klicken Sie unter dem Abschnitt Standardprofil und Rollen auf LDAP-Gruppe hinzufügen, um die Gruppen anzugeben, die sich authentifizieren dürfen.

Daraufhin wird ein Formular mit LDAP-Gruppeninformationen angezeigt.

-

Geben Sie im Feld LDAP-Gruppenname den Distinguished Name der Gruppe ein (Beispiel: CN=TAD_User,OU=Groups,DC=Tenable,DC=ad)

-

Wählen Sie im Dropdown-Feld Standardprofil das Profil für die zulässige Gruppe aus.

-

Wählen Sie im Feld Standardrollen die Rollen für die zulässige Gruppe aus.

-

-

Sofern erforderlich, klicken Sie auf +, um eine neue zulässige Gruppe hinzuzufügen.

-

Klicken Sie auf Speichern.

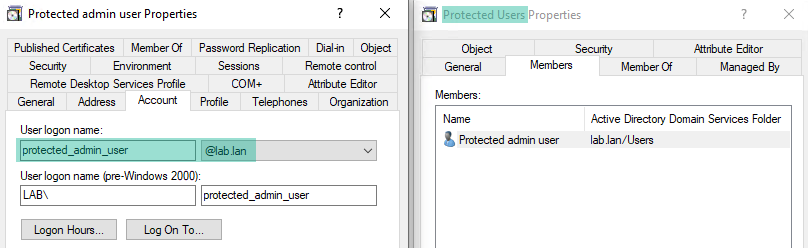

Da Mitglieder der Gruppe „Geschützte Benutzer“ NTLM nicht verwenden können, müssen Sie sicherstellen, dass Sie die LDAP-Authentifizierung korrekt konfigurieren, um stattdessen Kerberos zu verwenden.

-

Voraussetzungen: Sie müssen bereits einen Benutzerprinzipalname (User Principal Name, UPN) in Microsoft Active Directory konfiguriert haben. Dies ist ein Format für Benutzernamen, das ähnlich wie eine E-Mail-Adresse verwendet wird. Es folgt in der Regel dem Format benutzername@domäne.com, wobei „benutzername“ der Kontoname des Benutzers und „domäne.com“ die Domäne ist, in der sich das Konto befindet.

-

Loggen Sie sich mit Ihren Anmeldeinformationen bei Tenable Identity Exposure ein.

-

Konfigurieren Sie die folgenden LDAP-Optionen:

-

Verwenden Sie den FQDN als Adresse des LDAP-Servers (stellen Sie sicher, dass Secure Relay den Server auflösen kann).

-

Verwenden Sie ein Dienstkonto im UPN-Format (z. B. login@domäne.com).

-

Legen Sie den LDAP-Suchfilter auf „(userprincipalname={{login}})“ fest.

-

Setzen Sie SASL-Bindungen auf „Ein“.

-

-

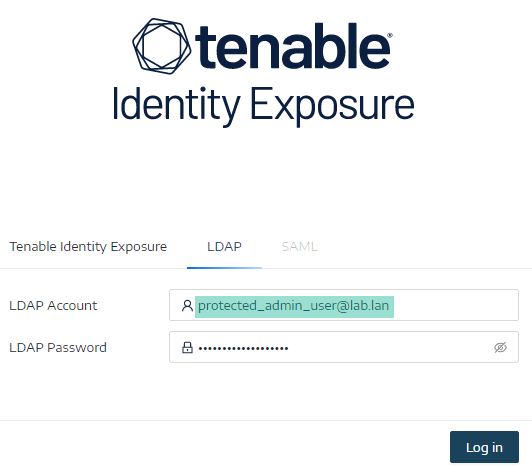

Loggen Sie sich mit LDAP-Anmeldeinformationen bei Tenable Identity Exposure als Mitglied der Gruppe „Geschützte Benutzer“ ein. Befolgen Sie dabei die Syntax des Benutzerprinzipalnamens.

-

Klicken Sie in Tenable Identity Exposure auf Systeme.

-

Klicken Sie auf die Registerkarte Konfiguration, um den Konfigurationsbereich anzuzeigen.

-

Klicken Sie im Abschnitt Anwendungsdienste auf Vertrauenswürdige Zertifizierungsstellen.

-

Fügen Sie in das Feld Zusätzliche Zertifikate das PEM-kodierte vertrauenswürdige CA-Zertifikat Ihres Unternehmens ein, das Tenable Identity Exposure verwenden soll.

-

Klicken Sie auf Speichern.

Nachdem Sie die Konfiguration abgeschlossen und gespeichert haben, sollte die LDAP-Option auf der Login-Seite angezeigt werden. Um zu bestätigen, dass die Konfiguration gültig ist, müssen Sie sich mit einem LDAP-Konto einloggen können.

Fehlermeldungen

An dieser Stelle können zwei Fehlermeldungen auftreten:

-

Während des Authentifizierungsprozesses ist ein Fehler aufgetreten. Bitte versuchen Sie es erneut.

-

In diesem Fall liegt ein Problem mit der Konfiguration vor.

-

Überprüfen Sie die vollständige Konfiguration.

-

Überprüfen Sie, ob der Server, auf dem Tenable Identity Exposure gehostet wird, den LDAP-Server erreichen kann.

-

Überprüfen Sie, ob das für die Suche verwendete Konto eine Bindung an den LDAP-Server herstellen kann.

-

Weitere Einzelheiten finden Sie in den Anwendungsprotokollen.

-

-

Ihr Login oder das Passwort ist falsch.

-

Vergewissern Sie sich, dass die FESTSTELLTASTE nicht aktiviert ist, und geben Sie dann Ihren getesteten Login und Ihr Passwort erneut ein.

-

Dies kann an einem Problem mit dem Gruppenfilter, dem Suchfilter oder den Suchbasisfeldern liegen.

-

Versuchen Sie, alle Gruppenfilter vorübergehend zu entfernen. Weitere Einzelheiten finden Sie in den Anwendungsprotokollen.

-

Weitere Informationen zu Sicherheitsprofilen und Rollen finden Sie in folgenden Ressourcen: