Gruppen

Gruppen sind die grundlegenden Bausteine zum Erstellen von Richtlinien. Wenn Sie eine Richtlinie konfigurieren, legen Sie jede Richtlinienbedingung mit Gruppen anstatt mit einzelnen Entitäten fest. OT Security wird mit einigen vordefinierten Gruppen geliefert. Sie können außerdem Ihre eigenen benutzerdefinierten Gruppen erstellen. Um den Prozess der Bearbeitung und Erstellung von Richtlinien zu optimieren, empfiehlt Tenable, die benötigten Gruppen im Voraus zu konfigurieren.

Hinweis: Richtlinienparameter können nur mithilfe von Gruppen festgelegt werden. Wenn Sie möchten, dass eine Richtlinie für eine einzelne Entität gilt, müssen Sie eine Gruppe konfigurieren, die nur diese Entität umfasst.

Gruppen anzeigen

So zeigen Sie Gruppen an:

-

Gehen Sie zu Einstellungen > Gruppen.

Der Abschnitt Gruppen wird erweitert und zeigt die Gruppentypen an.

Unter Gruppen können Sie alle Gruppen anzeigen, die in Ihrem System konfiguriert wurden. Gruppen sind in zwei Kategorien unterteilt:

-

Vordefinierte Gruppen – Diese Gruppen sind vorkonfiguriert. Sie können diese Gruppen nicht bearbeiten.

-

Benutzerdefinierte Gruppen – Diese Gruppen können Sie erstellen und bearbeiten.

Es gibt mehrere verschiedene Arten von Gruppen, von denen jede für die Konfiguration verschiedener Richtlinientypen verwendet wird. Jeder Gruppentyp wird auf einem separaten Bildschirm unter „Gruppen“ angezeigt. Die Gruppentypen sind:

-

Asset-Gruppen und Tags – Assets sind Hardware-Einheiten im Netzwerk. Asset-Gruppen werden als Richtlinienbedingung für eine Vielzahl von Richtlinientypen verwendet.

-

E-Mail-Gruppen – Gruppen von E-Mail-Adressen, die benachrichtigt werden, wenn ein Richtlinienereignis eintritt. Wird für alle Richtlinientypen verwendet.

-

Port-Gruppen – Gruppen von Ports, die von Assets im Netzwerk verwendet werden. Wird für Richtlinien verwendet, die offene Ports identifizieren.

-

Protokollgruppen – Gruppen von Protokollen, mit denen Konversationen zwischen Assets im Netzwerk geführt werden. Wird als Richtlinienbedingung für Netzwerkereignisse verwendet.

-

Planungsgruppen – Planungsgruppen sind Zeitbereiche, mit denen die Zeit konfiguriert wird, zu der das angegebene Ereignis eintreten muss, um die Richtlinienbedingungen zu erfüllen.

-

Controller-Tag-Gruppen – Tags sind Parameter in Controllern, die spezifische Betriebsdaten enthalten. Tag-Gruppen werden als Richtlinienbedingung für SCADA-Ereignisse verwendet.

-

Regelgruppen – Regelgruppen bestehen aus einer Gruppe verwandter Regeln, die durch ihre Suricata-Signatur-IDs (SIDs) identifiziert werden. Diese Gruppen werden als Richtlinienbedingung zum Definieren von Intrusion Detection-Richtlinien verwendet.

Das Verfahren zum Erstellen der einzelnen Gruppentypen wird in den folgenden Abschnitten beschrieben. Darüber hinaus können Sie eine vorhandene Gruppe anzeigen, bearbeiten, duplizieren oder löschen, siehe Aktionen für Gruppen.

Asset-Gruppen und Tags

Assets sind Hardwareentitäten im Netzwerk. Durch Gruppieren ähnlicher Assets können Sie Richtlinien erstellen, die für alle Assets in der Gruppe gelten. Beispielsweise könnten Sie eine Asset-Gruppe „Controller“ verwenden, um eine Richtlinie zu erstellen, die bei Firmware-Änderungen an einem Controller warnt. Asset-Gruppen werden als Richtlinienbedingung für eine Vielzahl von Richtlinientypen verwendet. Asset-Gruppen können verwendet werden, um das Quell-Asset, das Ziel-Asset oder das betroffene Asset für verschiedene Richtlinientypen anzugeben.

Tags

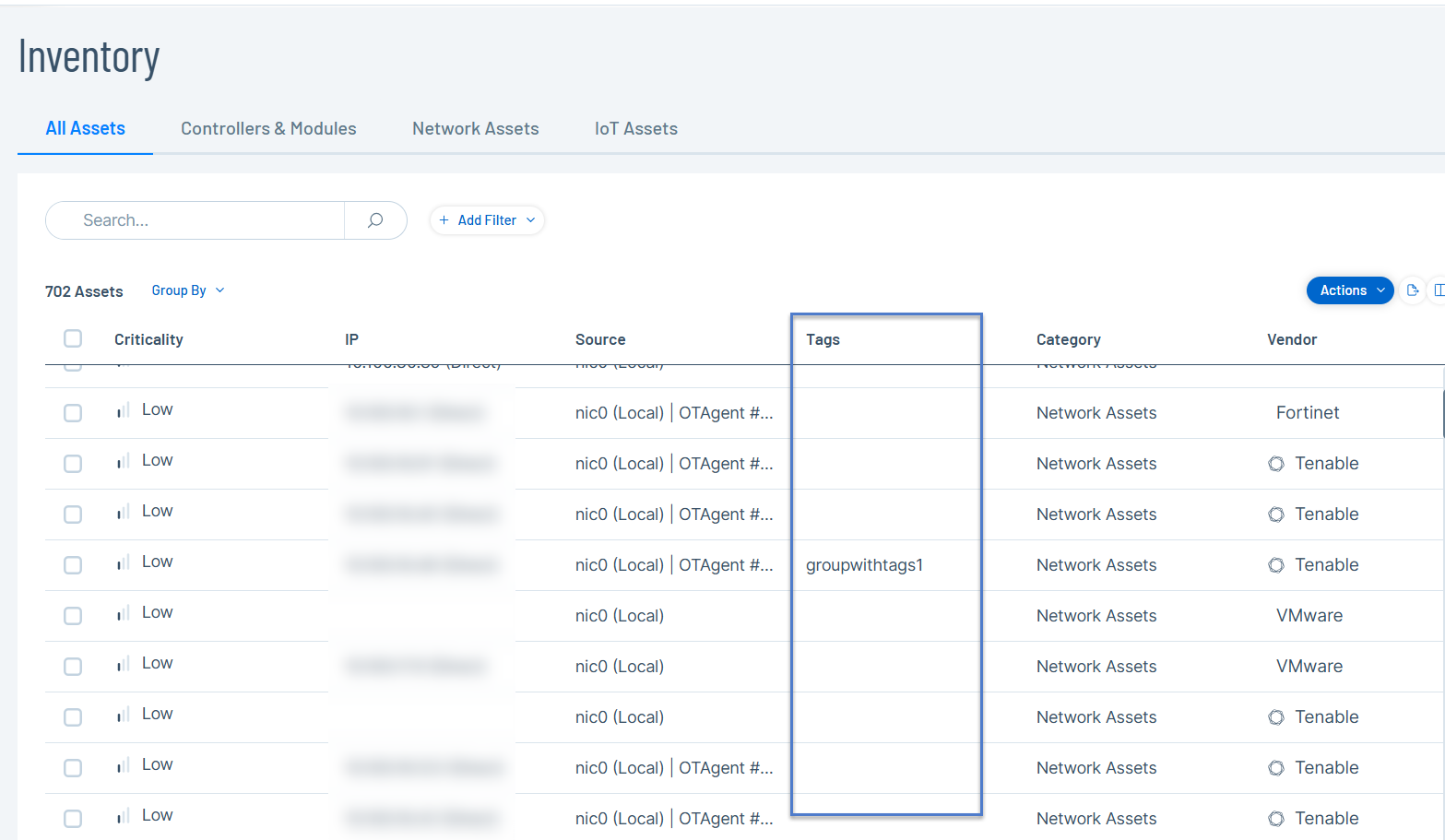

Tags helfen dabei, Assets basierend auf einem bestimmten Kriterium zu gruppieren, sodass Sie verschiedene Workflows optimieren und priorisieren können. Wenn Sie Gruppen erstellen, konvertiert OT Security diese in Tags für Ihre Assets.

Um die Tags für Assets anzuzeigen, aktivieren Sie beim Erstellen von Asset-Gruppen das Kontrollkästchen Tag für Mitglieds-Assets anzeigen.

Um die Anzeige von Tags für mehrere Assets zu aktivieren oder zu deaktivieren, wählen Sie mehrere Assets aus und wählen Sie im Menü Massenaktionen nach Bedarf die Option Tag-Anzeige aktivieren oder Tag-Anzeige deaktivieren aus. Außerdem können Sie den Umschalter in der Spalte Tag anzeigen für die einzelnen Assets aktivieren oder deaktivieren.

Diese Asset-Gruppen werden in der Spalte Tags auf der Seite Inventar > Alle Assets angezeigt.

Asset-Gruppen und Tags anzeigen

Der Bildschirm Asset-Gruppen zeigt alle Asset-Gruppen, die derzeit im System konfiguriert sind. Die Registerkarte Vordefinierte Asset-Gruppen enthält Gruppen, die in das System integriert sind und die Sie nicht bearbeiten, duplizieren oder löschen können. Die Registerkarte Benutzerdefinierte Asset-Gruppen enthält benutzerdefinierte Gruppen, die vom Benutzer erstellt wurden. Sie können diese Gruppen bearbeiten, duplizieren oder löschen.

Die Tabelle „Asset-Gruppen“ enthält die folgenden Informationen:

| Parameter | Beschreibung |

|---|---|

| Status | Zeigt an, ob die Richtlinie aktiviert oder deaktiviert ist. Wenn das System die Richtlinie automatisch deaktiviert, weil sie zu viele Ereignisse generiert hat, wird ein Warnsymbol angezeigt. Schalten Sie den Status-Schalter um, um eine Richtlinie zu aktivieren/deaktivieren. |

| ID | Die ID, die der Asset-Gruppe zugewiesen ist. |

| Name | Der Name der Richtlinie. |

| Tag anzeigen | Der Umschalter, um die Anzeige der Tags auf der Seite Inventar > Alle Assets zu aktivieren. |

| Schweregrad | Der Schweregrad des Ereignisses. Mögliche Werte sind: Kein, Gering, Mittel oder Hoch. Weitere Informationen finden Sie in Abschnitt Schweregradstufen. |

| Ursprung | Der Ursprung der Asset-Gruppe: Benutzerdefiniert oder Systemdefiniert. |

| Ereignistyp | Der Ereignistyp, der diese Ereignisrichtlinie auslöst. |

| Kategorie | Die allgemeine Kategorie des Ereignisses, das diese Ereignisrichtlinie auslöst. Mögliche Werte sind: Konfiguration, SCADA, Netzwerkbedrohungen oder Netzwerkereignis. Eine Erläuterung der verschiedenen Kategorien finden Sie unter Richtlinienkategorien und Unterkategorien. |

| Quelle | Eine Richtlinienbedingung. Die Quell-Asset-Gruppe, für die die Richtlinie gilt. Eine Asset-Gruppe ist das Asset, das die Aktivität initiiert hat. |

| Name | Der Name zur Identifizierung der Gruppe. |

| Typ | Der Gruppentyp. Verfügbare Optionen sind Statisch oder Dynamisch. |

| Mitglieder |

Zeigt die Liste der Assets an, die in dieser Gruppe enthalten sind. Für Funktionsgruppen wird kein Wert angezeigt. Hinweis: Wenn in dieser Zeile nicht genug Platz ist, um alle Assets anzuzeigen, klicken Sie auf Tabellenaktionen > Anzeigen > Registerkarte Mitglieder. |

| In Richtlinien verwendet |

Zeigt den Namen jeder Richtlinie an, die diese Asset-Gruppe in ihrer Konfiguration verwendet. Hinweis: Um weitere Details zu den Richtlinien anzuzeigen, in denen die Gruppe verwendet wird, klicken Sie auf Tabellenaktionen > Anzeigen > Registerkarte In Richtlinien verwendet. |

| In Abfragen verwendet | Zeigt den Namen der Abfrage an, die diese Asset-Gruppe verwendet. |

| In Zonen verwendet | Zeigt den Namen der Zone an, die diese Asset-Gruppe verwendet. |

Die Verfahren zum Erstellen verschiedener Typen von Asset-Gruppen werden im folgenden Abschnitt beschrieben. Darüber hinaus können Sie eine vorhandene Gruppe anzeigen, bearbeiten, duplizieren oder löschen, siehe Aktionen für Gruppen.

Asset-Gruppen und Tags erstellen

Sie können benutzerdefinierte Asset-Gruppen erstellen, um sie bei der Konfiguration von Richtlinien zu verwenden. Durch Gruppieren ähnlicher Assets können Sie Richtlinien erstellen, die für alle Assets in der Gruppe gelten. Sie können Gruppen erstellen, indem Sie entweder die gewünschten Assets auswählen oder eine Filterregel festlegen, um Assets in einer bestimmten Kategorie zu gruppieren. Die dynamische Gruppierung von Assets basierend auf ausgewählten Kriterien hilft Ihnen, Prozesse wie Priorisierung und Reporting zu optimieren und zu skalieren.

So erstellen Sie eine Asset-Gruppe:

-

Gehen Sie zu Gruppen > Asset-Gruppen und Tags.

Die Seite Asset-Gruppen und Tags wird angezeigt.

-

Um eine Asset-Gruppe zu erstellen, klicken Sie auf Asset-Gruppe erstellen.

Das Fenster Asset-Gruppe erstellen wird angezeigt.

-

Wählen Sie im Abschnitt Gruppentyp eine der folgenden Optionen aus:

-

Statisch (Manuelle Auswahl) – Statische Asset-Gruppen werden definiert, indem Assets manuell ausgewählt und zur Gruppe hinzugefügt werden. Nachdem Sie die Gruppe festgelegt haben, ändern sich ihre Mitglieder nicht, es sei denn, Sie bearbeiten sie.

-

Dynamisch (Regelbasiert) – Dynamische Asset-Gruppen verwenden Regeln, um Ihr Asset Inventory zu filtern. Da die Asset-Erfassung und -Anreicherung fortlaufend ist, werden Mitglieder automatisch zur Gruppe hinzugefügt oder daraus entfernt, sodass sie stets auf dem neuesten Stand ist.

-

-

Klicken Sie auf Weiter.

Der Bereich Gruppendefinition wird angezeigt.

-

Geben Sie im Feld Name einen Namen für die Asset-Gruppe ein. Wählen Sie einen Namen, der ein gemeinsames Element beschreibt, das die in der Gruppe enthaltenen Assets kategorisiert.

-

Wenn Sie Statisch ausgewählt haben, gehen Sie wie folgt vor:

-

Aktivieren Sie die Kontrollkästchen neben den Assets, die Sie der Gruppe hinzufügen möchten.

-

-

Wenn Sie Dynamisch ausgewählt haben, klicken Sie auf Filter hinzufügen, um eine Regel für die Gruppenerstellung zu aktivieren. Siehe Assets filtern.

Hinweis: Sie müssen mindestens einen Filter hinzufügen, um die Gruppenerstellung zu ermöglichen.

-

Um die Tags für die einzelnen Assets anzuzeigen, aktivieren Sie das Kontrollkästchen Tag für Mitglieds-Assets anzeigen. Diese Option ist standardmäßig aktiviert.

-

Klicken Sie auf Erstellen.

OT Security erstellt die Asset-Gruppe und zeigt sie auf der Seite Asset-Gruppen und Tags an. Sie können diese Gruppe jetzt beim Konfigurieren von Richtlinien verwenden.

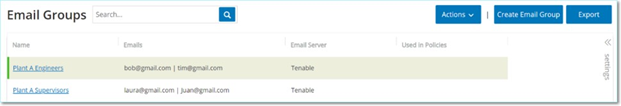

E-Mail-Gruppen

E-Mail-Gruppen sind Gruppen von E-Mail-Adressen relevanter Parteien. E-Mail-Gruppen werden verwendet, um Empfänger für Ereignisbenachrichtigungen anzugeben, die durch bestimmte Richtlinien ausgelöst werden. Eine Gruppierung nach Rolle und Abteilung ermöglicht es Ihnen beispielsweise, die Benachrichtigungen für bestimmte Richtlinienereignisse an die relevanten Parteien zu senden.

E-Mail-Gruppen anzeigen

Der Bildschirm E-Mail-Gruppen zeigt alle E-Mail-Gruppen, die derzeit im System konfiguriert sind.

Die Tabelle „E-Mail-Gruppen“ enthält die folgenden Informationen:

Hinweis: Sie können zusätzliche Details zu einer bestimmten Gruppe anzeigen, indem Sie die Gruppe auswählen und auf Aktionen > Anzeigen klicken.

| Parameter | Beschreibung |

|---|---|

| Name | Der Name zur Identifizierung der Gruppe. |

| E-Mails |

Die Liste der in der Gruppe enthaltenen E-Mails. Hinweis: Wenn nicht genügend Platz vorhanden ist, um alle Mitglieder der Gruppe anzuzeigen, klicken Sie auf Aktionen > Anzeigen > Registerkarte Mitglieder. |

| E-Mail-Server | Der Name des SMTP-Servers, der zum Senden von E-Mails an die Gruppe verwendet wird. |

| In Richtlinien verwendet |

Zeigt die Namen der Richtlinien an, für die Benachrichtigungen an diese Gruppe gesendet werden. Hinweis: Um weitere Details zu den Richtlinien anzuzeigen, in denen die Gruppe verwendet wird, klicken Sie auf Aktionen > Anzeigen > Registerkarte In Richtlinien verwendet. |

Darüber hinaus können Sie eine vorhandene Gruppe anzeigen, bearbeiten, duplizieren oder löschen. Weitere Informationen finden Sie unter Aktionen für Gruppen.

E-Mail-Gruppen erstellen

Sie können E-Mail-Gruppen erstellen, die bei der Konfiguration von Richtlinien verwendet werden. Indem Sie zusammengehörige E-Mail-Adressen gruppieren, legen Sie fest, dass Benachrichtigungen zu Richtlinienereignissen an alle relevanten Mitarbeiter gesendet werden.

Hinweis: Sie können jeder Richtlinie nur eine E-Mail-Gruppe zuweisen. Daher ist es sinnvoll, sowohl weit gefasste, allgemeine Gruppen als auch spezifische, begrenzte Gruppen zu erstellen, damit Sie jeder Richtlinie die entsprechende Gruppe zuweisen können.

So erstellen Sie eine E-Mail-Gruppe:

-

Gehen Sie zu Einstellungen > Gruppen > E-Mail-Gruppen.

-

Klicken Sie auf E-Mail-Gruppe erstellen.

Der Bereich E-Mail-Gruppe erstellen wird angezeigt.

-

Geben Sie im Feld Name einen Namen für die Gruppe ein.

-

Wählen Sie im Dropdown-Feld SMTP-Server den Server aus, der zum Versenden der E-Mail-Benachrichtigungen verwendet wird.

Hinweis: Wenn im System kein SMTP-Server konfiguriert ist, müssen Sie zuerst einen Server konfigurieren, bevor Sie eine E-Mail-Gruppe erstellen können, siehe SMTP-Server.

-

Geben Sie im Feld E-Mails die E-Mail-Adresse jedes Mitglieds der Gruppe in einer separaten Zeile ein.

-

Klicken Sie auf Erstellen.

OT Security erstellt die neue E-Mail-Gruppe und zeigt sie auf der Seite E-Mail-Gruppen an. Sie können diese Gruppe jetzt beim Konfigurieren von Richtlinien verwenden.

Port-Gruppen

Port-Gruppen sind Gruppen von Ports, die von Assets im Netzwerk verwendet werden. Port-Gruppen werden als Richtlinienbedingung zum Definieren von Netzwerkereignis-Richtlinien für offene Ports verwendet, die offene Ports im Netzwerk erkennen.

Die Registerkarte Vordefiniert zeigt die im System vordefinierten Portgruppen. Diese Gruppen umfassen Ports, von denen erwartet wird, dass sie auf Controllern eines bestimmten Anbieters offen sind. Beispielsweise umfasst die Gruppe „Siemens-SPS – Offene Ports“: 20, 21, 80, 102, 443 und 502. Dies ermöglicht die Konfiguration von Richtlinien, die offene Ports erkennen, von denen nicht erwartet wird, dass sie für Controller von diesem Anbieter geöffnet sind. Diese Gruppen können nicht bearbeitet oder gelöscht werden, sie können aber dupliziert werden.

Die Registerkarte Benutzerdefiniert enthält benutzerdefinierte Gruppen, die vom Benutzer erstellt wurden. Sie können diese Gruppen bearbeiten, duplizieren oder löschen.

Port-Gruppen anzeigen

Die Tabelle „Port-Gruppen“ enthält die folgenden Details:

| Parameter | Beschreibung |

|---|---|

| Name | Der Name zur Identifizierung der Gruppe. |

| TCP-Port |

Die Liste der Ports und/oder Port-Bereiche, die in der Gruppe enthalten sind. Hinweis: Wenn in der Tabelle nicht alle Mitglieder der Gruppe angezeigt werden, klicken Sie auf Aktionen > Anzeigen > Registerkarte Mitglieder, um die Mitglieder anzuzeigen. |

| In Richtlinien verwendet |

Zeigt den Namen jeder Richtlinie an, die diese Port-Gruppe in ihrer Konfiguration verwendet. Hinweis: Um weitere Informationen zu den Richtlinien anzuzeigen, in denen diese Gruppe verwendet wird, klicken Sie auf Aktionen > Anzeigen > Registerkarte In Richtlinien verwendet. |

Port-Gruppen erstellen

Sie können benutzerdefinierte Port-Gruppen erstellen, die Sie bei der Konfiguration von Richtlinien verwenden können. Durch Gruppieren ähnlicher Ports ermöglichen Sie die Erstellung von Richtlinien, die vor offenen Ports warnen, die ein besonderes Sicherheitsrisiko darstellen.

So erstellen Sie eine Port-Gruppe:

-

Gehen Sie zu Einstellungen > Gruppen > Port-Gruppen.

-

Klicken Sie auf Port-Gruppe erstellen.

Der Bereich Port-Gruppe erstellen wird angezeigt.

-

Geben Sie im Feld Name einen Namen für die Gruppe ein.

-

Geben Sie im Feld TCP-Port einen einzelnen Port oder einen Bereich von Ports ein, die in die Gruppe aufgenommen werden sollen.

-

So fügen Sie der Gruppe weitere Ports hinzu:

-

Klicken Sie auf + Port hinzufügen.

Ein Feld zur Auswahl eines neuen Ports wird angezeigt.

-

Geben Sie im neuen Feld Port-Nummer einen einzelnen Port oder einen Bereich von Ports ein, die in die Gruppe aufgenommen werden sollen.

-

-

Klicken Sie auf Erstellen.

OT Security erstellt die neue Port-Gruppe und zeigt sie in der Liste der Port-Gruppen an. Sie können diese Gruppe jetzt beim Konfigurieren von Richtlinien verwenden.

Protokollgruppen

Protokollgruppen sind Gruppen von Protokollen, die für Konversationen zwischen Assets im Netzwerk verwendet werden. Protokollgruppen sind eine Richtlinienbedingung für Netzwerkrichtlinien. Außerdem definieren sie, welche Protokolle, die zwischen bestimmten Assets verwendet werden, eine Richtlinie auslösen.

OT Security enthält eine Reihe vordefinierter Protokollgruppen, die verwandte Protokolle umfassen. Diese Gruppen stehen zur Verwendung in Richtlinien zur Verfügung. Sie können diese Gruppen nicht bearbeiten oder löschen. Protokolle können danach gruppiert werden, welche Protokolle von einem bestimmten Anbieter zugelassen werden.

Zu den von Schneider zugelassenen Protokollen gehören beispielsweise: TCP:80 (HTTP), TCP:21 (FTP), Modbus, Modbus_UMAS, Modbus_MODICON, TCP:44818 (CIP), UDP:69 (TFTP), UDP:161 (SNMP), UDP :162 (SNMP), UDP:44818, UDP:67-68 (DHCP). Sie können auch nach Protokolltyp, z. B. Modbus, PROFINET und CIP, gruppiert werden. Sie können außerdem Ihre eigenen benutzerdefinierten Protokollgruppen erstellen.

Protokollgruppen anzeigen

Der Bildschirm Protokollgruppen zeigt alle Protokollgruppen an, die derzeit im System konfiguriert sind. Die Registerkarte Vordefiniert zeigt die in das System integrierten Gruppen an. Sie können diese Gruppen nicht bearbeiten oder löschen, aber Sie können sie duplizieren. Die Registerkarte Benutzerdefiniert zeigt die benutzerdefinierten Gruppen, die Sie erstellt haben. Sie können diese Gruppen bearbeiten, duplizieren oder löschen.

Die Tabelle „Protokollgruppen“ enthält diese Details:

| Parameter | Beschreibung |

|---|---|

| Name | Der Name zur Identifizierung der Gruppe. |

| Protokolle |

Die Liste der Protokolle, die in der Gruppe enthalten sind. Hinweis: Wenn Sie nicht alle Mitglieder der Gruppe anzeigen können, klicken Sie auf die Registerkarte Aktionen > Anzeigen > Mitglieder. |

| In Richtlinien verwendet |

Zeigt den Namen jeder Richtlinie an, die diese Protokollgruppe in ihrer Konfiguration verwendet. Hinweis: Um weitere Details zu den Richtlinien anzuzeigen, in denen diese Gruppe verwendet wird, klicken Sie auf Aktionen > Anzeigen > Registerkarte In Richtlinien verwendet. |

Protokollgruppen erstellen

Sie können benutzerdefinierte Protokollgruppen erstellen, die bei der Konfiguration von Richtlinien verwendet werden. Durch die Gruppierung ähnlicher Protokolle ermöglichen Sie die Erstellung von Richtlinien, die festlegen, welche Protokolle verdächtig sind.

So erstellen Sie eine Protokollgruppe:

-

Gehen Sie zu Einstellungen > Gruppen > Protokollgruppen.

-

Klicken Sie auf Protokollgruppe erstellen.

Der Bereich Protokollgruppe erstellen wird angezeigt.

-

Geben Sie im Feld Name einen Namen für die Gruppe ein.

-

Wählen Sie im Dropdown-Feld Protokolle einen Protokolltyp aus.

-

Wenn das ausgewählte Protokoll TCP oder UDP ist, geben Sie im Feld Port eine Port-Nummer oder einen Bereich von Ports ein.

Bei anderen Protokolltypen müssen Sie keinen Wert in das Feld Port eingeben.

-

So fügen Sie der Gruppe weitere Protokolle hinzu:

-

Klicken Sie auf + Protokoll hinzufügen.

Ein neues Protokollauswahl-Feld wird angezeigt.

-

Füllen Sie die neue Protokollauswahl wie in den Schritten 4 bis 5 beschrieben aus.

-

-

Klicken Sie auf Erstellen.

OT Security erstellt die neue Protokollgruppe und zeigt sie in der Liste der Protokollgruppen an. Sie können diese Gruppe jetzt beim Konfigurieren von Richtlinien verwenden.

Planungsgruppe

Eine Planungsgruppe definiert einen Zeitbereich oder eine Gruppe von Zeitbereichen, die bestimmte Merkmale aufweisen, die in diesem Zeitraum stattfindende Aktivitäten erwähnenswert machen. Beispielsweise wird erwartet, dass bestimmte Aktivitäten während der Arbeitszeit stattfinden, während andere Aktivitäten voraussichtlich während der Ruhezeiten stattfinden.

Planungsgruppen anzeigen

Der Bildschirm Planungsgruppen zeigt alle Planungsgruppen, die derzeit im System konfiguriert sind. Die Registerkarte Vordefinierte Planungsgruppen enthält die in das System integrierten Gruppen. Sie können diese Gruppen nicht bearbeiten, duplizieren oder löschen. Die Registerkarte Benutzerdefinierte Planungsgruppen zeigt die benutzerdefinierten Gruppen, die Sie erstellt haben. Sie können diese Gruppen bearbeiten, duplizieren oder löschen.

Die Tabelle „Planungsgruppen“ enthält die folgenden Details:

| Parameter | Beschreibung |

|---|---|

| Name | Der Name zur Identifizierung der Gruppe. |

| Typ |

Der Gruppentyp. Optionen sind:

|

| Zeitplan |

Eine Zusammenfassung der Planungseinstellungen. Hinweis: Wenn Sie nicht alle Mitglieder der Gruppe anzeigen können, klicken Sie auf die Registerkarte Aktionen > Anzeigen > Mitglieder. |

| In Richtlinien verwendet |

Zeigt die Richtlinien-ID jeder Richtlinie an, die diese Planungsgruppe in ihrer Konfiguration verwendet. Hinweis: Um weitere Details zu den Richtlinien anzuzeigen, in denen diese Gruppe verwendet wird, klicken Sie auf Aktionen > Anzeigen > Registerkarte In Richtlinien verwendet. |

Planungsgruppen erstellen

Sie können benutzerdefinierte Planungsgruppen erstellen, die bei der Konfiguration von Richtlinien verwendet werden. Geben Sie einen Zeitbereich oder eine Gruppe von Zeitbereichen mit gemeinsamen Merkmale an, um Ereignisse hervorzugeben, die in diesem Zeitraum stattfinden.

Es gibt zwei Arten von Planungsgruppen:

-

Wiederkehrend – Zeitpläne, die sich wöchentlich wiederholen. Beispielsweise kann ein Arbeitszeitplan als Zeitraum von Montag bis Freitag von 9:00 bis 17:00 Uhr definiert werden.

-

Einmalig – Zeitpläne, die an einem bestimmten Datum oder in einem bestimmten Datumsbereich liegen. Ein Zeitplan für die Renovierung einer Anlage könnte zum Beispiel durch den Zeitraum vom 1. Juni bis zum 15. August definiert werden. Es gibt verschiedene Verfahren zum Erstellen der einzelnen Arten von Planungsgruppen.

Es gibt verschiedene Verfahren zum Erstellen der einzelnen Arten von Planungsgruppen.

So erstellen Sie eine Planungsgruppe vom Typ „Wiederkehrend“:

-

Gehen Sie zu Einstellungen > Gruppen > Planungsgruppen.

Die Seite Planungsgruppen wird angezeigt.

-

Klicken Sie auf Planungsgruppe erstellen.

Der Bereich Planungsgruppen erstellen wird angezeigt.

-

Klicken Sie auf Wiederkehrend.

-

Klicken Sie auf Weiter.

Die Parameter zum Definieren einer wiederkehrenden Planungsgruppe werden angezeigt.

-

Geben Sie im Feld Name einen Namen für die Gruppe ein.

-

Wählen Sie im Feld Wird wiederholt aus, welche Wochentage in die Planungsgruppe aufgenommen werden.

Optionen sind: Täglich, Montag bis Freitag oder ein bestimmter Wochentag.

Hinweis: Wenn Sie bestimmte Wochentage einbeziehen möchten, z. B. Montag und Mittwoch, müssen Sie für jeden Tag eine eigene Bedingung hinzufügen. -

Geben Sie im Feld Startzeit die Tageszeit (HH:MM:SS AM/PM) für den Beginn des Zeitbereichs ein, der in der Planungsgruppe enthalten ist.

-

Geben Sie im Feld Endzeit die Tageszeit (HH:MM:SS AM/PM) für das Ende des Zeitbereichs ein, der in der Planungsgruppe enthalten ist.

-

So fügen Sie der Planungsgruppe weitere Bedingungen (d. h. zusätzliche Zeitbereiche) hinzu:

-

Klicken Sie auf + Bedingung hinzufügen.

Eine neue Zeile mit Planungsauswahlparametern wird angezeigt.

-

Füllen Sie die Zeitplanfelder wie oben in Schritt 5 bis 7 beschrieben aus.

-

-

Klicken Sie auf Erstellen.

OT Security erstellt die neue Planungsgruppe und zeigt sie in der Liste der Planungsgruppen an. Sie können diese Gruppe jetzt beim Konfigurieren von Richtlinien verwenden.

So erstellen Sie eine einmalige Planungsgruppe:

-

Gehen Sie zu Einstellungen > Gruppen > Planungsgruppen.

-

Klicken Sie auf Planungsgruppe erstellen.

Der Assistent Planungsgruppe erstellen wird angezeigt.

-

Wählen Sie Zeitraum aus.

-

Klicken Sie auf Weiter.

Die Parameter zum Definieren einer Zeitraum-Planungsgruppe werden angezeigt.

-

Geben Sie im Feld Name einen Namen für die Gruppe ein.

-

Klicken Sie im Feld Startdatum auf das Kalendersymbol

.

.Ein Kalenderfenster wird geöffnet.

-

Wählen Sie das Datum aus, an dem die Planungsgruppe beginnt. Standard: das aktuelle Datum.

-

Geben Sie im Feld Startzeit die Tageszeit (HH:MM:SS AM/PM) für den Beginn des Zeitbereichs ein, der in der Planungsgruppe enthalten ist.

-

Klicken Sie im Feld Enddatum auf das Kalendersymbol

.

.Ein Kalenderfenster wird geöffnet.

-

Wählen Sie das Datum aus, an dem die Planungsgruppe endet. (Standard: das aktuelle Datum)

-

Geben Sie im Feld Endzeit die Tageszeit (HH:MM:SS AM/PM) für das Ende des Zeitbereichs ein, der in der Planungsgruppe enthalten ist.

-

Klicken Sie auf Erstellen.

OT Security erstellt die neue Planungsgruppe und zeigt sie in der Liste der Planungsgruppen an. Sie können diese Gruppe jetzt beim Konfigurieren von Richtlinien verwenden.

Controller- Tag-Gruppen

Tags sind Parameter in Controllern, die spezifische Betriebsdaten enthalten. Controller-Tag-Gruppen werden als Richtlinienbedingung für Richtlinien für SCADA-Ereignisse verwendet. Durch Gruppieren von Tags, die ähnliche Rollen spielen, können Sie Richtlinien erstellen, die verdächtige Änderungen an den angegebenen Parametern erkennen. Indem Sie beispielsweise Tags gruppieren, die die Ofentemperatur steuern, können Sie eine Richtlinie erstellen, die Temperaturänderungen erkennt, die für die Öfen schädlich sein könnten.

Controller-Tag-Gruppen anzeigen

Auf der Seite Controller-Tag-Gruppen werden alle Tag-Gruppen angezeigt, die derzeit im System konfiguriert sind.

Die Tabelle „Controller-Tag-Gruppen“ enthält die folgenden Details:

| Parameter | Beschreibung |

|---|---|

| Name | Der Name zur Identifizierung der Gruppe. |

| Typ | Der Datentyp des Tags. Mögliche Werte sind: „Bool“, „Dint“, „Float“, „Int“, „Long“, „Short“, „Unknown (für Tags eines Typs, den OT Security nicht identifizieren konnte) oder „Any Type“ (was Tags verschiedener Typen umfassen kann). |

| Controller | Der Controller, auf dem das Tag überwacht wird. |

| Tags |

Zeigt jedes in der Gruppe enthaltene Tag sowie den Namen des Controllers an, in dem es sich befindet. Hinweis: Wenn Sie nicht alle Tags in dieser Zeile sehen können, klicken Sie auf Aktionen > Anzeigen > Registerkarte Mitglieder. |

| In Richtlinien verwendet |

Zeigt die Richtlinien-ID jeder Richtlinie an, die diese Planungsgruppe in ihrer Konfiguration verwendet. Hinweis: Um weitere Details zu den Richtlinien anzuzeigen, in denen diese Gruppe verwendet wird, klicken Sie auf Aktionen > Anzeigen > Registerkarte In Richtlinien verwendet. |

Sie können eine vorhandene Gruppe anzeigen, bearbeiten, duplizieren oder löschen, siehe Aktionen für Gruppen.

Controller-Tag-Gruppen erstellen

Sie können benutzerdefinierte Controller-Tag-Gruppen zur Verwendung in der Richtlinienkonfiguration erstellen. Durch Gruppieren ähnlicher Tags können Sie Richtlinien erstellen, die für alle Tags in der Gruppe gelten. Wählen Sie die Tags ähnlichen Typs aus und geben Sie ihnen einen Namen, der das gemeinsame Element der Tags darstellt.

Sie können auch Gruppen erstellen, die Tags unterschiedlicher Typen enthalten, indem Sie die Option Any Type (Beliebiger Typ) auswählen. In diesem Fall können Richtlinien, die auf diese Gruppe angewendet werden, nur Änderungen an Beliebiger Wert für die angegebenen Tags erkennen. Sie können jedoch nicht so festgelegt werden, dass sie bestimmte Werte erkennen.

Sie können Controller-Tag-Gruppen bearbeiten, duplizieren oder löschen.

So erstellen Sie eine neue Tag-Gruppe:

-

Gehen Sie zu Einstellungen > Gruppen > Controller-Tag-Gruppen.

-

Klicken Sie auf Controller-Tag-Gruppe erstellen.

Der Bereich Controller-Tag-Gruppe erstellen wird angezeigt.

-

Wählen Sie einen Tag-Typ aus.

Optionen sind: „Bool“, „Dint“, „Float“, „Int“, „Long“, „Short“ oder „Any Type“ (was Tags verschiedener Typen umfassen kann).

-

Klicken Sie auf Weiter.

Eine Liste der Controller in Ihrem Netzwerk wird angezeigt.

-

Wählen Sie einen Controller aus, für den Sie Tags in die Gruppe aufnehmen möchten.

-

Klicken Sie auf Weiter.

Eine Liste von Tags des angegebenen Typs auf dem angegebenen Controller wird angezeigt.

-

Geben Sie im Feld Name einen Namen für die Gruppe ein.

-

Aktivieren Sie das Kontrollkästchen neben jedem Tag, das Sie in die Gruppe aufnehmen möchten.

-

Klicken Sie auf Erstellen.

OT Security erstellt die neue Tag-Gruppe und zeigt sie in der Liste der Controller-Tag-Gruppen an. Sie können diese Gruppe jetzt beim Konfigurieren von SCADA-Ereignisrichtlinien verwenden.

Regelgruppen

Regelgruppen bestehen aus einer Gruppe verwandter Regeln, die durch ihre Suricata-Signatur-IDs (SIDs) identifiziert werden. Diese Gruppen werden als Richtlinienbedingung zum Definieren von Intrusion Detection-Richtlinien verwendet.

OT Security bietet eine Reihe vordefinierter Gruppen verwandter Schwachstellen. Darüber hinaus können Sie einzelne Regeln aus unserem Schwachstellen-Repository auswählen und Ihre eigenen benutzerdefinierten Regelgruppen erstellen.

Regelgruppen anzeigen

Der Bildschirm Regelgruppen zeigt alle Regelgruppen, die derzeit im System konfiguriert sind. Die Registerkarte „Vordefiniert“ umfasst die in das System integrierten Gruppen. Sie können diese Gruppen nicht bearbeiten, duplizieren oder löschen. Die Registerkarte Benutzerdefiniert zeigt die benutzerdefinierten Gruppen, die vom Benutzer erstellt wurden. Sie können diese Gruppen bearbeiten, duplizieren oder löschen.

Die Tabelle „Regelgruppen“ enthält die folgenden Details:

| Parameter | Beschreibung |

|---|---|

| Name | Der Name zur Identifizierung der Gruppe. |

| Anzahl an Regeln | Die Anzahl der Regeln (SIDs), aus denen diese Regelgruppe besteht. |

| In Richtlinien verwendet |

Zeigt die Richtlinien-ID jeder Richtlinie an, die diese Regelgruppe in ihrer Konfiguration verwendet. Hinweis: Um weitere Details zu den Richtlinien anzuzeigen, in denen diese Gruppe verwendet wird, klicken Sie auf Aktionen > Anzeigen > Registerkarte In Richtlinien verwendet. |

Regelgruppen erstellen

So erstellen Sie eine neue Regelgruppe:

-

Gehen Sie zu Einstellungen > Gruppen > Regelgruppen.

-

Klicken Sie auf Regelgruppe erstellen.

Der Bereich Regelgruppe erstellen wird angezeigt.

-

Geben Sie im Feld Name einen Namen für die Gruppe ein.

-

Aktivieren Sie im Abschnitt Verfügbare Regeln das Kontrollkästchen neben jeder Regel, die Sie in die Gruppe aufnehmen möchten.

Hinweis: Verwenden Sie das Suchfeld, um die gewünschten Regeln zu finden.

-

Klicken Sie auf Erstellen.

OT Security erstellt die neue Regelgruppe und zeigt sie in der Liste der Regelgruppen an. Sie können diese Gruppe jetzt beim Konfigurieren von Intrusion Detection-Richtlinien verwenden.

Aktionen für Gruppen

Wenn Sie eine Gruppe in einem der Gruppen-Bildschirme auswählen, können Sie im Menü Aktionen oben im Bildschirm die folgenden Aktionen ausführen:

-

Anzeigen – Zeigt Details zur ausgewählten Gruppe an, z. B. welche Entitäten in der Gruppe enthalten sind und welche Richtlinien die Gruppe als Richtlinienbedingung verwenden. Siehe Gruppendetails anzeigen

-

Bearbeiten – Hier können Sie die Details der Gruppe bearbeiten. Siehe Gruppe bearbeiten

-

Duplizieren – Ermöglicht das Erstellen einer neuen Gruppe mit einer ähnlichen Konfiguration wie die angegebene Gruppe. Siehe Gruppe duplizieren

-

Löschen – Ermöglicht das Löschen der Gruppe aus dem System. Siehe Gruppe löschen

Hinweis: Sie können vordefinierte Gruppen nicht bearbeiten oder löschen. Einige vordefinierte Gruppen können auch nicht dupliziert werden. Sie können das Menü Aktionen auch aufrufen, indem Sie mit der rechten Maustaste auf eine Gruppe klicken.

Gruppendetails anzeigen

Wenn Sie eine Gruppe auswählen und auf Aktionen > Anzeigen klicken, wird der Bildschirm „Gruppendetails“ für die ausgewählte Gruppe geöffnet.

Der Bildschirm Gruppendetails enthält eine Kopfleiste, die den Namen und Typ der Gruppe zeigt. Er hat zwei Registerkarten:

-

Mitglieder – Zeigt eine Liste aller Mitglieder der Gruppe.

-

In Richtlinien verwendet – Zeigt eine Liste für jede Richtlinie, für die die angegebene Gruppe als Richtlinienbedingung verwendet wird. Die Richtlinienliste enthält einen Umschalter zum Aktivieren/Deaktivieren der Richtlinie. Weitere Informationen finden Sie unter Richtlinien anzeigen.

So zeigen Sie Details einer Gruppe an:

-

Wählen Sie unter Gruppen den gewünschten Gruppentyp aus.

Die Seite für den ausgewählten Gruppentyp wird angezeigt.

-

Wählen Sie die Gruppe aus, die Sie anzeigen möchten.

In OT Security wird die Schaltfläche Aktionen aktiviert.

-

Führen Sie einen der folgenden Schritte aus:

-

Klicken Sie auf Aktionen und wählen Sie Anzeigen aus.

-

Klicken Sie mit der rechten Maustaste auf die gewünschte Gruppe und wählen Sie Anzeigen aus.

-

-

Wählen Sie Anzeigen aus.

Die Seite mit Gruppendetails wird angezeigt.

Gruppe bearbeiten

Sie können die Details einer bestehenden Gruppe bearbeiten.

So bearbeiten Sie Details einer Gruppe:

-

Wählen Sie unter Gruppen den gewünschten Gruppentyp aus.

Die Seite für den ausgewählten Gruppentyp wird angezeigt.

-

Wählen Sie auf der Seite Gruppen die Gruppe aus, die Sie bearbeiten möchten.

In OT Security wird die Schaltfläche Aktionen aktiviert.

-

Führen Sie einen der folgenden Schritte aus:

-

Klicken Sie auf Aktionen und wählen Sie Bearbeiten aus.

-

Klicken Sie mit der rechten Maustaste auf die gewünschte Gruppe und wählen Sie Bearbeiten aus.

-

-

Wählen Sie Bearbeiten aus.

-

Das Fenster Gruppe bearbeiten mit den relevanten Parametern für den angegebenen Gruppentyp wird angezeigt.

-

Ändern Sie die Parameter nach Bedarf.

-

Klicken Sie auf Speichern.

OT Security speichert die Gruppe mit den neuen Einstellungen.

Gruppe duplizieren

Um eine neue Gruppe mit ähnlichen Einstellungen wie eine bestehende Gruppe zu erstellen, können Sie die vorhandene Gruppe duplizieren. Wenn Sie eine Gruppe duplizieren, wird die neue Gruppe zusätzlich zur ursprünglichen Gruppe unter einem neuen Namen gespeichert.

So duplizieren Sie eine Gruppe:

-

Wählen Sie unter Gruppen den gewünschten Gruppentyp aus.

Die Seite für den ausgewählten Gruppentyp wird angezeigt.

-

Wählen Sie die Gruppe aus, die Sie duplizieren möchten.

In OT Security wird die Schaltfläche Aktionen aktiviert.

-

Führen Sie einen der folgenden Schritte aus:

-

Klicken Sie auf Aktionen und wählen Sie Duplizieren aus.

-

Klicken Sie mit der rechten Maustaste auf die gewünschte Gruppe und wählen Sie Duplizieren aus.

-

-

Wählen Sie Duplizieren aus.

Das Fenster Gruppe duplizieren mit den relevanten Parametern für den angegebenen Gruppentyp wird angezeigt.

-

Geben Sie im Feld Name einen Namen für die neue Gruppe ein. Standardmäßig heißt die neue Gruppe „Kopie von <Name der ursprünglichen Gruppe>“.

-

Nehmen Sie die gewünschten Änderungen an den Gruppeneinstellungen vor.

-

Klicken Sie auf Duplizieren.

OT Security speichert die neue Gruppe zusätzlich zur vorhandenen Gruppe mit den neuen Einstellungen.

Gruppe löschen

Sie können benutzerdefinierte Gruppen löschen. Vordefinierte Gruppen können nicht gelöscht werden. Eine benutzerdefinierte Richtlinie, die als Richtlinienbedingung für eine oder mehrere Richtlinien verwendet wird, kann nicht gelöscht werden.

So löschen Sie eine Gruppe:

-

Wählen Sie unter Gruppen den gewünschten Gruppentyp aus.

Die Seite für den ausgewählten Gruppentyp wird angezeigt.

-

Wählen Sie die Gruppe aus, die Sie löschen möchten.

In OT Security wird die Schaltfläche Aktionen aktiviert.

-

Führen Sie einen der folgenden Schritte aus:

-

Klicken Sie auf Aktionen und wählen Sie Löschen aus.

-

Klicken Sie mit der rechten Maustaste auf die gewünschte Gruppe und wählen Sie Löschen aus.

-

-

Wählen Sie Löschen aus.

Daraufhin wird ein Bestätigungsfenster angezeigt.

-

Klicken Sie auf Löschen.

OT Security löscht die Gruppe dauerhaft aus dem System.