Angriffsvektoren

Ein Angreifer kann ein kritisches Asset kompromittieren, indem er einen verwundbaren „Schwachpunkt“ im Netzwerk ausnutzt, um Zugang zu dem kritischen Asset zu erhalten. Das kritische Asset ist das Ziel des Angriffs und der Angriffsvektor ist die Route, die der Angreifer nutzt, um sich Zugriff auf das Asset zu verschaffen.

Wie wird ein Angriffsvektor bestimmt?

Sobald das Ziel-Asset festgelegt ist, berechnet das System alle potenziellen Angriffsvektoren, die den Zugriff auf dieses Asset ermöglichen könnten, und identifiziert den Pfad, der das höchste Risikopotenzial für die Kompromittierung dieses Assets aufweist. Bei der Berechnung werden mehrere Parameter berücksichtigt und ein risikobasierter Ansatz verwendet, um den kritischsten Angriffsvektor zu bestimmen. Zu den Parametern gehören:

-

Asset-Risikostufe

-

Länge des Angriffspfads

-

Methode der Kommunikation zwischen Assets

-

Externe Kommunikation (Internet/Unternehmensnetz) vs. interne Kommunikation

Empfohlene Schritte zur Risikominderung

Um das Risiko eines potenziellen Angriffs über den ausgewählten Vektor zu minimieren, werden u. a. folgende Schritte zur Risikominderung empfohlen:

-

Verringerung der verbundenen und individuellen Risikowerte der Assets, die in dem Angriffsvektor enthalten sind.

-

Minimierung oder Entfernung des Zugangs zu externen Netzwerken (Internet oder Unternehmensnetzwerke).

-

Untersuchung der Kommunikationswege entlang der Kette und Prüfung ihrer Relevanz für den Prozess. Wenn sie nicht unbedingt notwendig sind, sollten sie entfernt werden (z. B. Schließen von Ports oder Entfernen von Diensten), um den potenziellen Angriffspfad zu beseitigen.

Angriffsvektoren generieren

Angriffsvektoren müssen für jedes relevante Ziel-Asset manuell generiert werden. Dies erfolgt auf der Registerkarte „Angriffsvektoren“ für das gewünschte Ziel-Asset. Es gibt zwei Methoden zum Generieren von Angriffsvektoren:

-

Automatisch – OT Security bewertet alle potenziellen Angriffsvektoren und identifiziert den anfälligsten Pfad.

-

Manuell – Sie geben ein bestimmtes Quell-Asset an, und OT Security zeigt Ihnen den potenziellen Pfad (sofern vorhanden), der für den Zugriff auf Ihr Ziel-Asset verwendet werden kann.

So generieren Sie einen automatischen Angriffsvektor:

-

Navigieren Sie zur Seite Asset-Details für das gewünschte Ziel-Asset und klicken Sie auf die Registerkarte Angriffsvektor.

-

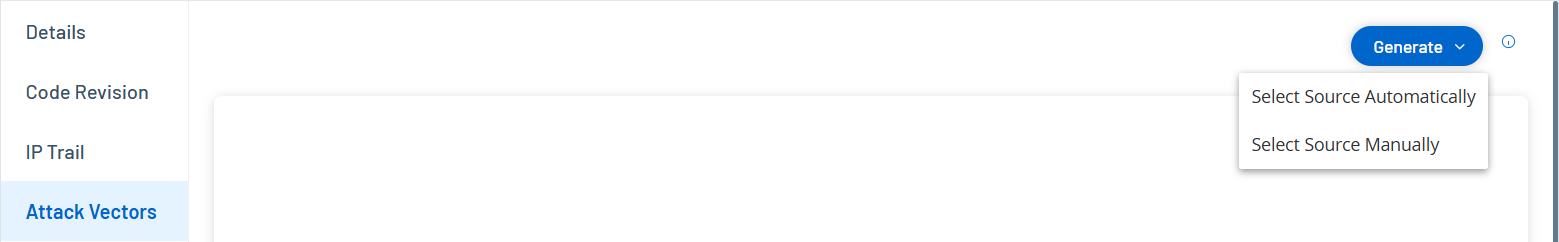

Klicken Sie auf Generieren und dann in der Dropdown-Liste auf Quelle automatisch auswählen.

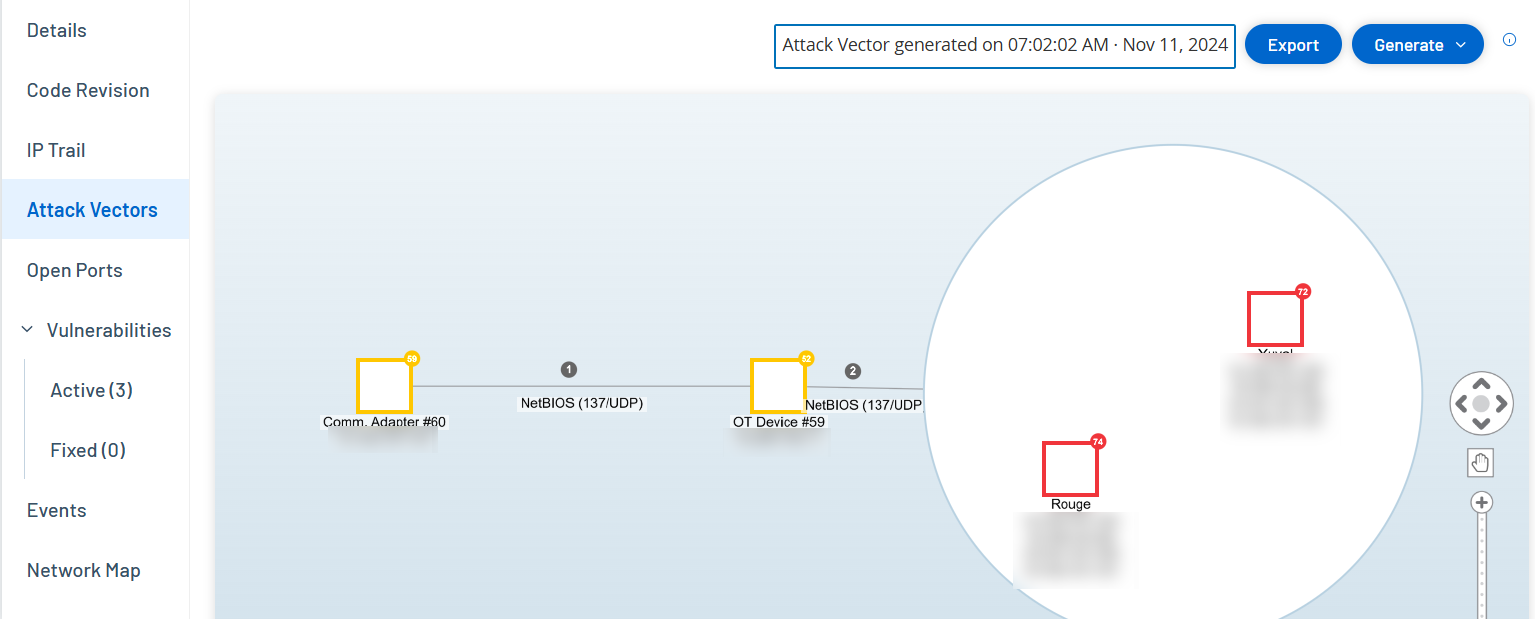

Der Angriffsvektor wird automatisch generiert und auf der Registerkarte Angriffsvektor angezeigt.

So generieren Sie einen manuellen Angriffsvektor:

-

Navigieren Sie zur Seite Asset-Details für das gewünschte Ziel-Asset und klicken Sie auf die Registerkarte Angriffsvektor.

-

Klicken Sie auf Generieren und dann in der Dropdown-Liste auf Quelle manuell auswählen.

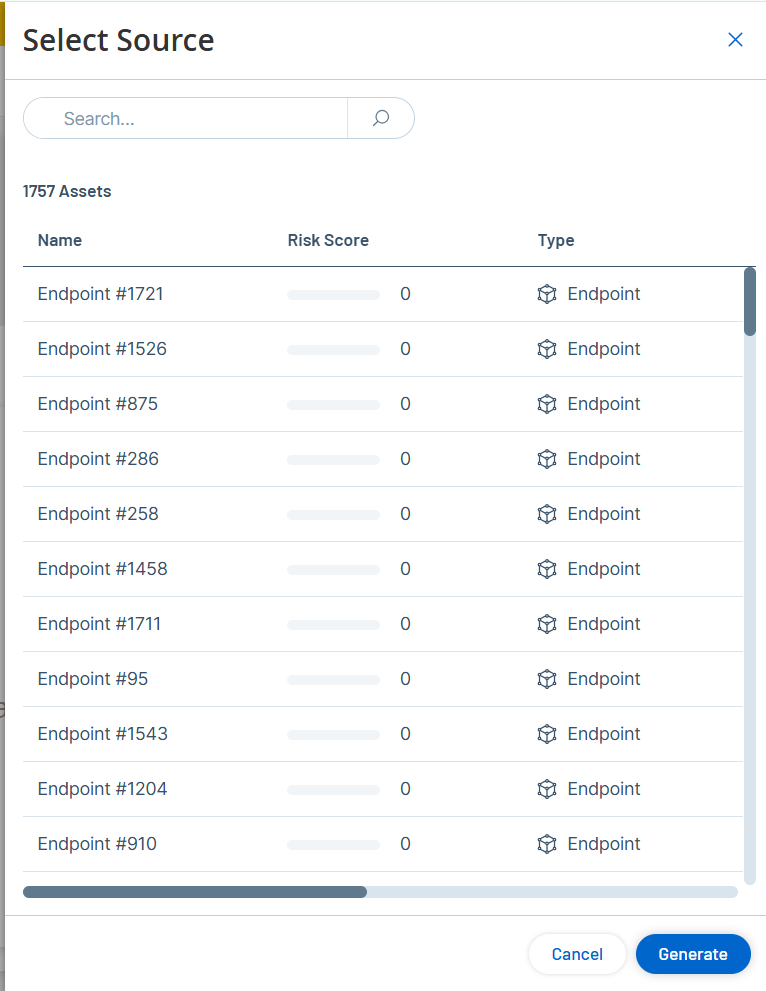

Das Fenster Quelle auswählen wird angezeigt.

Hinweis: Standardmäßig werden die Quell-Assets nach Risikowert sortiert. Sie können die Anzeigeeinstellungen anpassen oder nach dem gewünschten Asset suchen. -

Wählen Sie das gewünschte Quell-Asset aus.

-

Klicken Sie auf Generieren.

Der Angriffsvektor wird generiert und auf der Registerkarte Angriffsvektor angezeigt.

Anzeigen von Angriffsvektoren

Die Registerkarte „Angriffsvektoren“ zeigt ein Diagramm des zuletzt generierten Angriffsvektors für das angegebene Ziel-Asset. Das Feld neben der Schaltfläche „Generieren“ zeigt Datum und Uhrzeit der Generierung des angezeigten Angriffsvektors an. Das Angriffsvektor-Diagramm umfasst die folgenden Elemente:

-

Für jedes Asset, das im Angriffsvektor enthalten ist, werden die Risikostufe und die IP-Adressen angezeigt. Klicken Sie auf ein Asset-Symbol, um weitere Details zu seinen Risikofaktoren anzuzeigen.

-

Für jede Netzwerkverbindung wird das Kommunikationsprotokoll angezeigt.

-

Bei Assets, die eine Backplane gemeinsam nutzen, sind die Assets von einem Kreis umgeben.

Hinweis: Klicken Sie auf die Hilfe-Schaltfläche in der oberen rechten Ecke der Registerkarte „Angriffsvektoren“, um eine Erklärung der Angriffsvektor-Funktion zu erhalten.