Anhang – SAML-Integration für Microsoft Azure

OT Security unterstützt die Integration mit Azure über das SAML-Protokoll. Dies ermöglicht es Azure-Benutzern, die OT Security zugewiesen wurden, sich über Single Sign-On (SSO) bei OT Security einzuloggen. Mithilfe der Gruppenzuordnung können Sie Rollen in OT Security entsprechend den Gruppen zuzuweisen, denen Benutzer in Azure zugewiesen sind.

In diesem Abschnitt wird der vollständige Ablauf für die Einrichtung einer SSO-Integration für OT Security mit Azure erläutert. Im Rahmen der Konfiguration wird eine OT Security-Anwendung in Azure erstellt, um die Integration einzurichten. Anschließend können Sie Informationen zu dieser neu erstellten OT Security-Anwendung angeben und das Zertifikat Ihres Identitätsanbieters auf die SAML-Seite in OT Security hochladen. Die Konfiguration ist abgeschlossen, wenn Sie Gruppen von Ihrem Identitätsanbieter zu Benutzergruppen in OT Security zuordnen.

Um die Konfiguration einzurichten, müssen Sie sowohl bei Microsoft Azure als auch bei OT Security als Administrator eingeloggt sein.

Schritt 1 – Erstellen der Tenable-Anwendung in Azure

So erstellen Sie die Tenable-Anwendung in Azure:

-

Gehen Sie in Azure zu Microsoft Entra ID > Unternehmensanwendungen und klicken Sie auf + Neue Anwendung.

Die Seite Microsoft Entra ID-Katalog durchsuchen wird angezeigt.

-

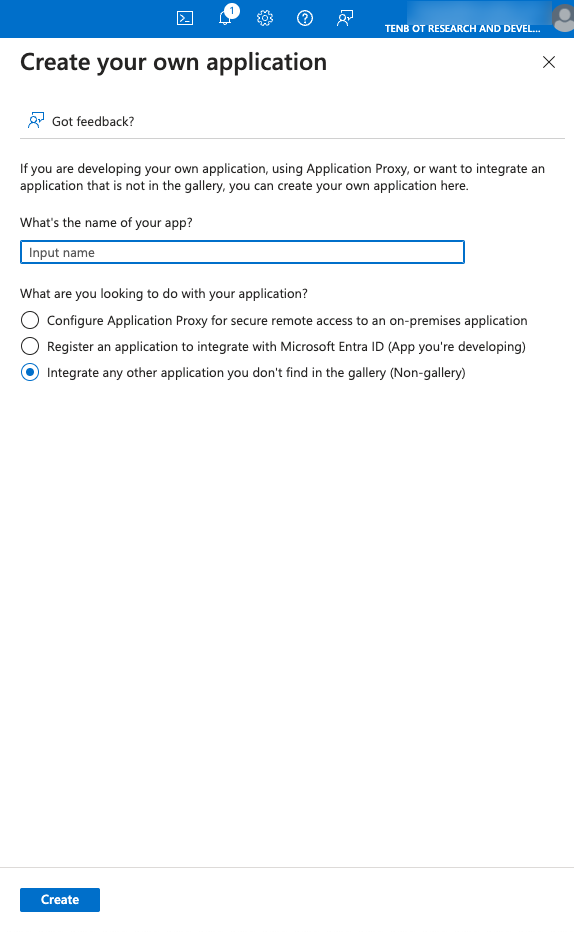

Klicken Sie auf + Eigene Anwendung erstellen.

Der Seitenbereich Eigene Anwendung erstellen wird angezeigt.

-

Geben Sie im Feld Wie lautet der Name der App? einen Namen für die Anwendung ein (z. B. Tenable_OT) und wählen Sie Beliebige andere, nicht im Katalog gefundene Anwendung integrieren aus (Standardeinstellung). Klicken Sie dann auf Erstellen, um die Anwendung hinzuzufügen.

Schritt 2 – Erstkonfiguration

In diesem Schritt erfolgt die Erstkonfiguration der OT Security-Anwendung in Azure. Dies umfasst das Erstellen temporärer Werte für die grundlegenden SAML-Konfigurationswerte Bezeichner und Antwort-URL, um das erforderliche Zertifikat herunterzuladen.

So führen Sie die Erstkonfiguration durch:

-

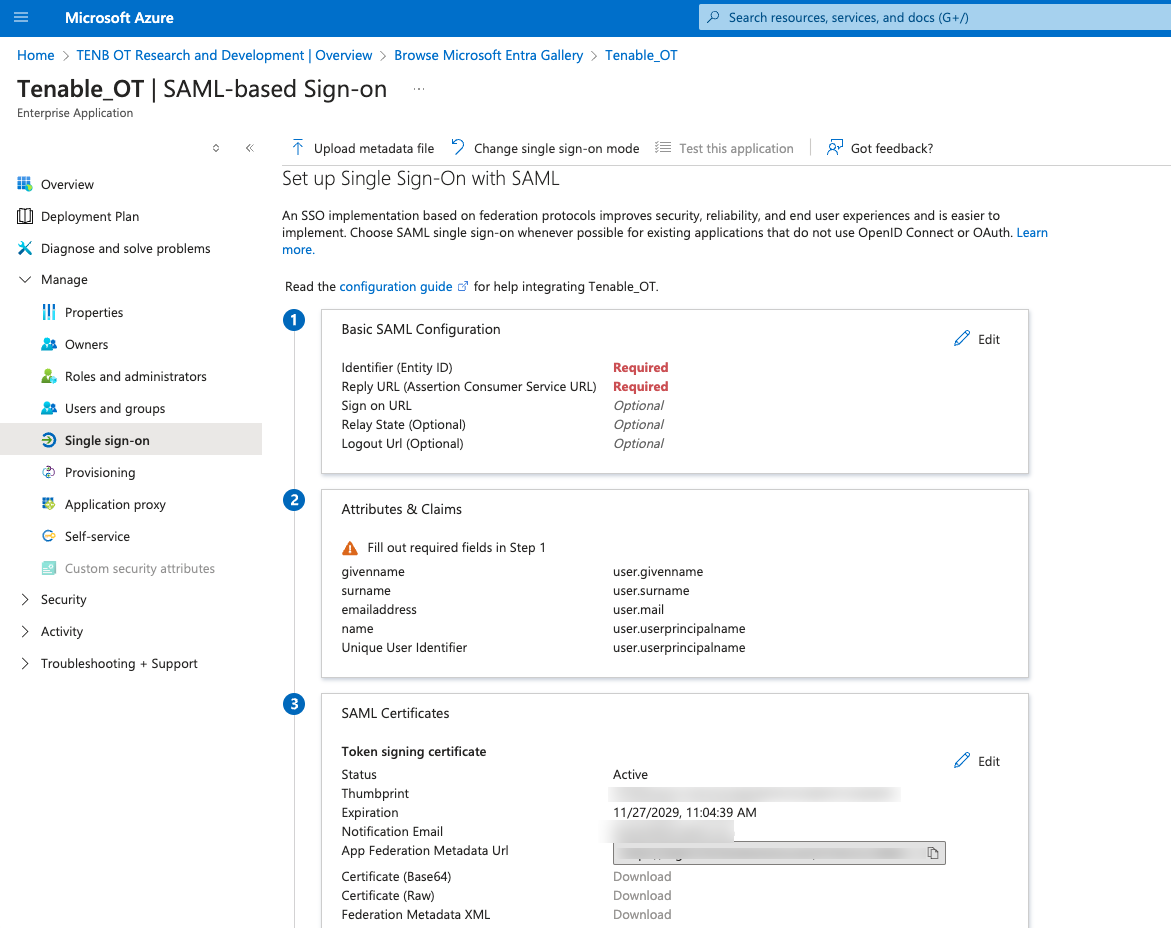

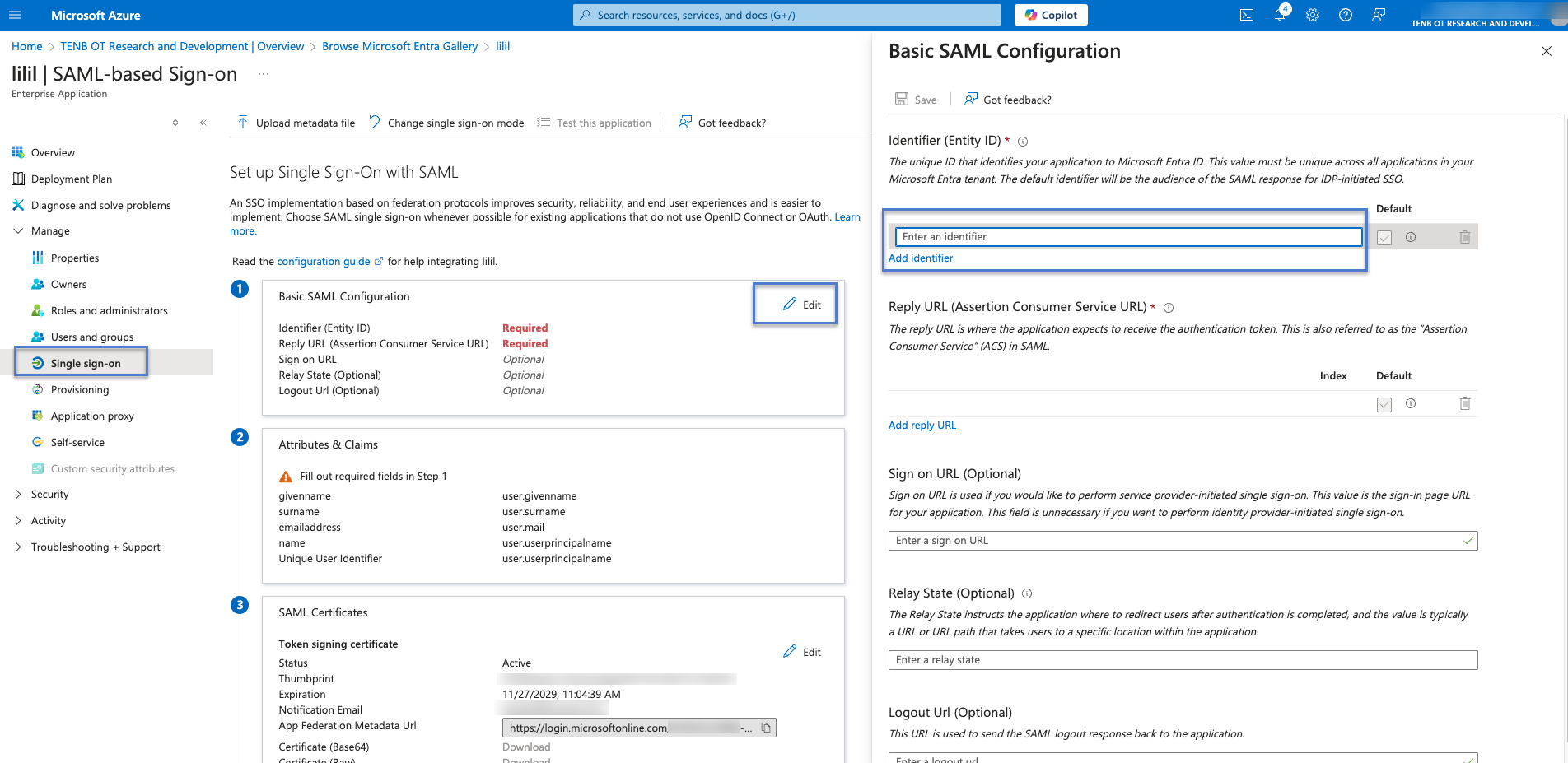

Klicken Sie im Navigationsmenü von Azure auf Einmaliges Anmelden und wählen Sie dann SAML als Methode für einmaliges Anmelden (Single Sign-On, SSO) aus.

Die Seite SAML-basierte Anmeldung wird angezeigt.

-

Klicken Sie in Abschnitt 1, Grundlegende SAML-Konfiguration, auf

Bearbeiten.

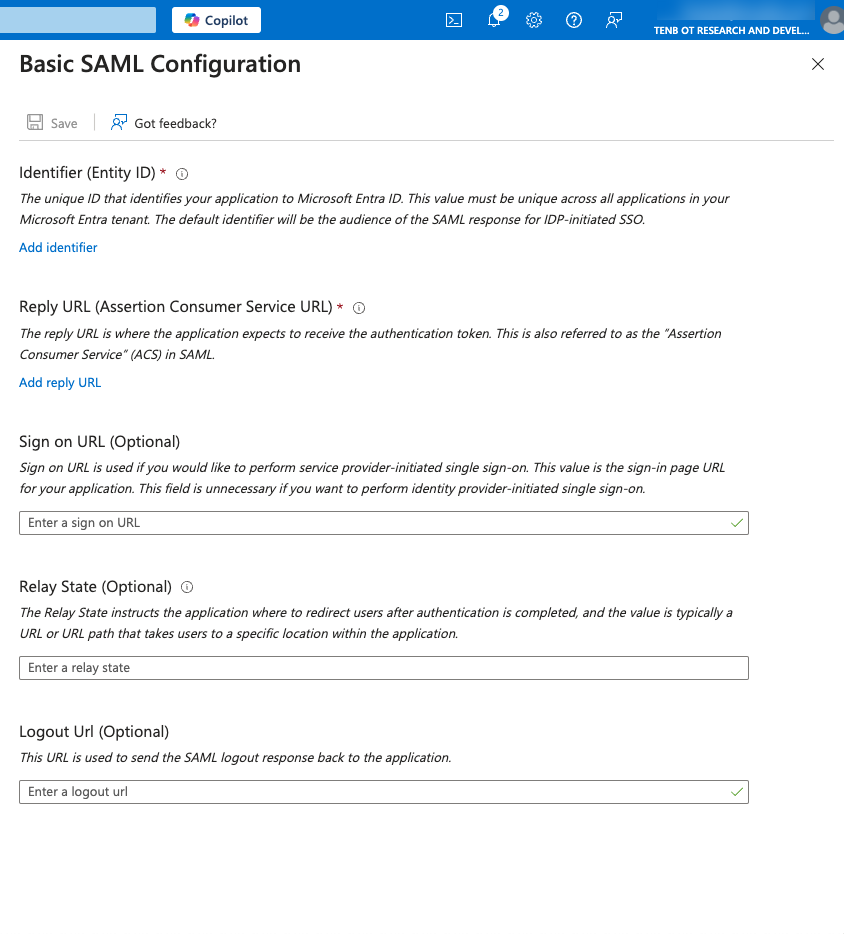

Bearbeiten.Der Seitenbereich Grundlegende SAML-Konfiguration wird angezeigt.

-

Geben Sie im Feld Bezeichner (Entitäts-ID) eine temporäre ID für die Tenable-Anwendung ein, z. B. tenable_ot.

-

Geben Sie im Feld Antwort-URL (Assertion Consumer Service-URL) eine gültige URL ein, z. B. https://OT Security.

Hinweis: Die Werte für Bezeichner und Antwort-URL sind temporäre Werte, die Sie später im Konfigurationsprozess ändern können. -

Klicken Sie auf

Speichern, um die temporären Werte zu speichern und den Seitenbereich Grundlegende SAML-Konfiguration zu schließen.

Speichern, um die temporären Werte zu speichern und den Seitenbereich Grundlegende SAML-Konfiguration zu schließen. -

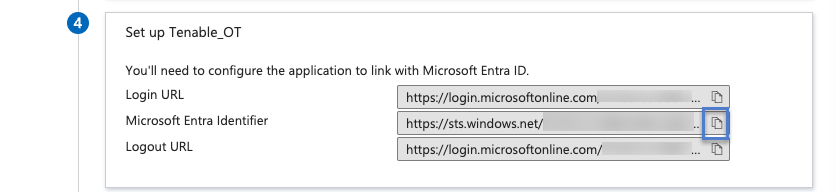

Klicken Sie in Abschnitt 4, Einrichten, auf die Schaltfläche

, um den Microsoft Entra ID-Bezeichner zu kopieren.

, um den Microsoft Entra ID-Bezeichner zu kopieren. -

Wechseln Sie zur OT Security-Konsole und gehen Sie zu Benutzerverwaltung > SAML.

-

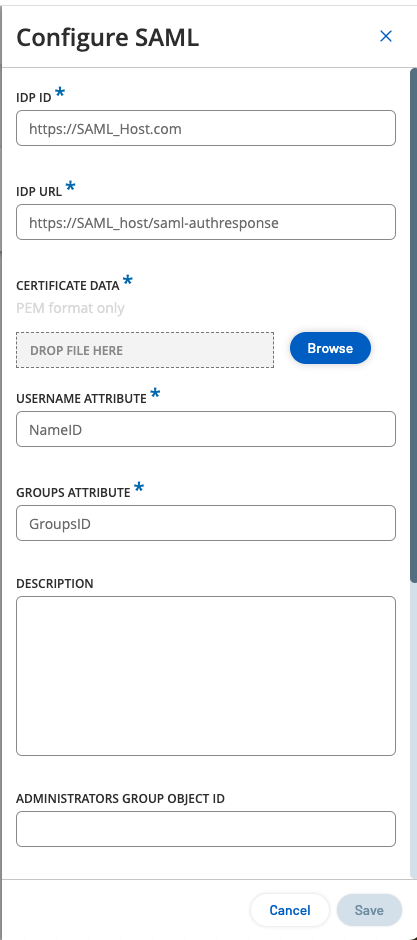

Klicken Sie auf Konfigurieren, um den Seitenbereich SAML konfigurieren anzuzeigen, und fügen Sie den kopierten Wert in das Feld IDP-ID ein.

-

Klicken Sie in der Microsoft Azure-Konsole auf die Schaltfläche

, um die Anmelde-URL zu kopieren.

, um die Anmelde-URL zu kopieren. -

Kehren Sie zur OT Security-Konsole zurück und fügen Sie den kopierten Wert in das Feld IDP-URL ein.

-

Klicken Sie in der Azure-Konsole in Abschnitt 3, SAML-Zertifikate, für Zertifikat (Base64) auf Herunterladen.

-

Kehren Sie zur OT Security-Konsole zurück und klicken Sie im Abschnitt Zertifikatdaten auf Durchsuchen. Navigieren Sie dann zur Sicherheitszertifikatdatei und wählen Sie sie aus.

-

Klicken Sie in der Azure-Konsole in Abschnitt 2, Attribute & Ansprüche, auf

Bearbeiten.

Bearbeiten. -

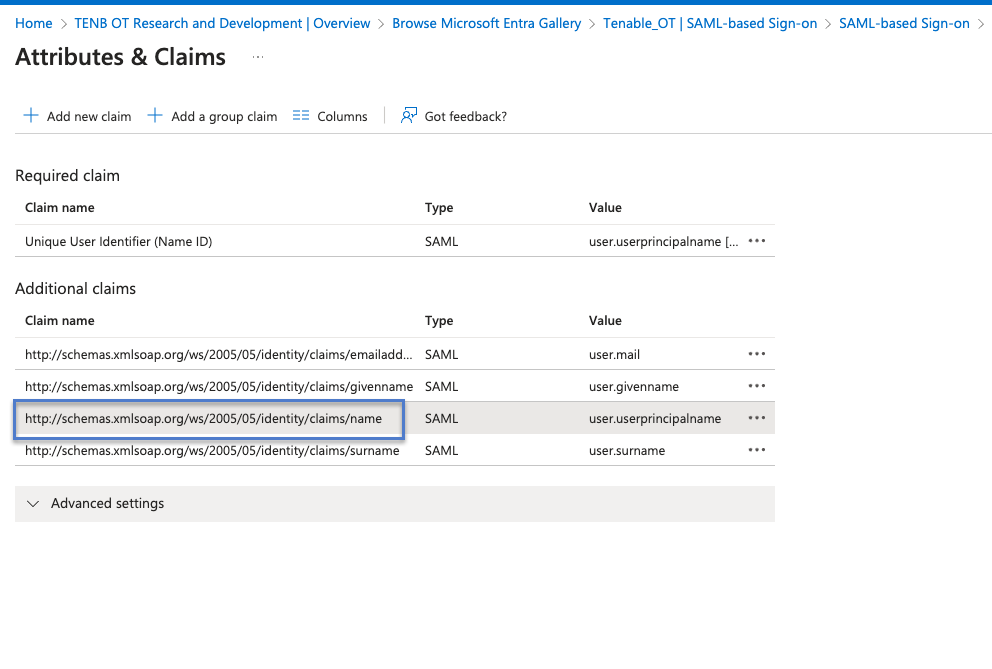

Wählen Sie im Abschnitt Zusätzliche Ansprüche die URL unter Anspruchsname aus, die dem Wert user.userprincipalname entspricht, und kopieren Sie sie.

-

Kehren Sie zur OT Security-Konsole zurück und fügen Sie diese URL in das Feld Username-Attribut ein.

-

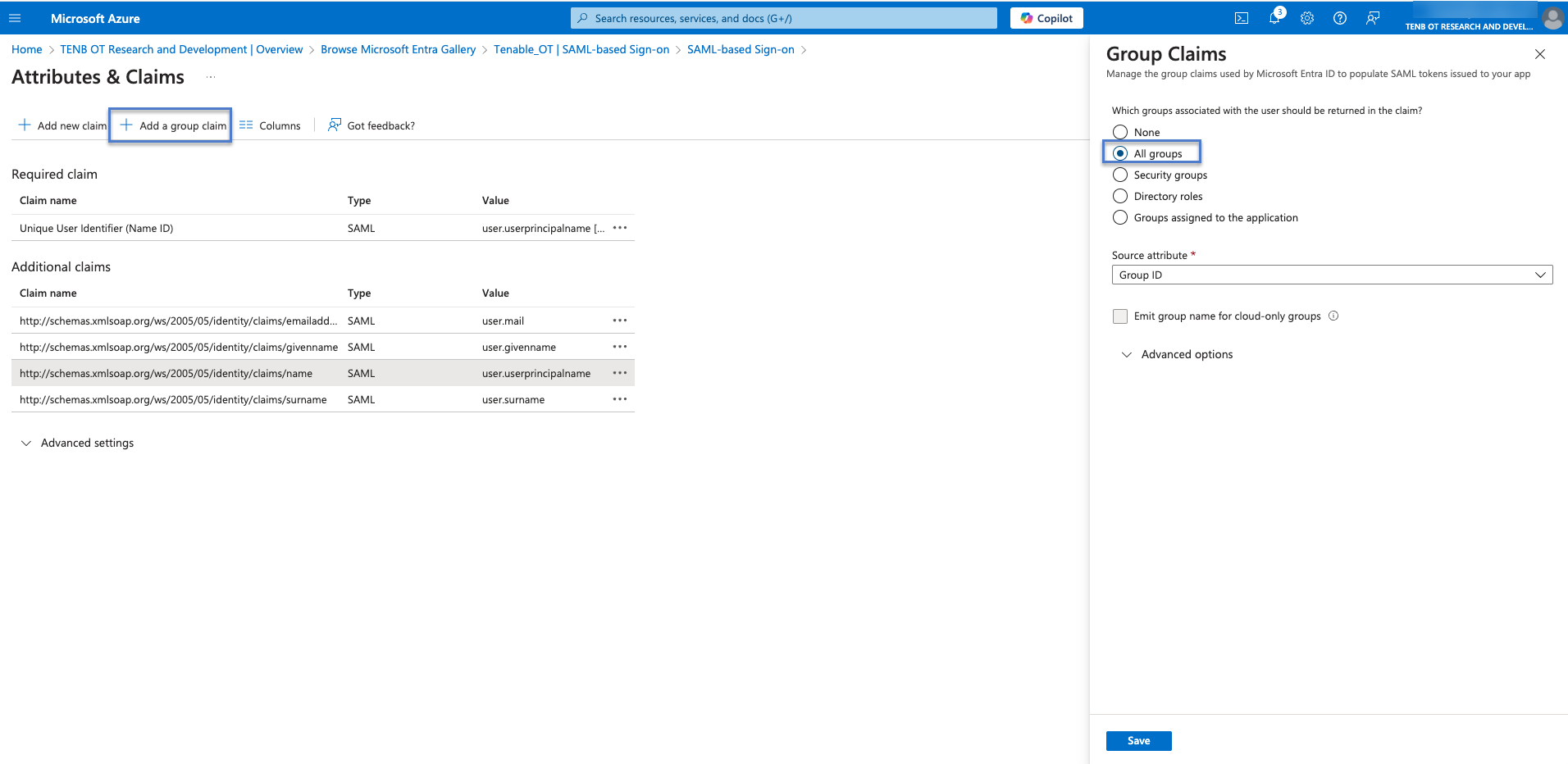

Klicken Sie in der Azure-Konsole auf + Gruppenanspruch hinzufügen.

Der Seitenbereich Gruppenansprüche wird angezeigt.

-

Wählen Sie im Abschnitt Welche dem Benutzer zugeordneten Gruppen sollen im Anspruch zurückgegeben werden? die Option Alle Gruppen aus und klicken Sie auf Speichern.

Hinweis: Wenn Sie die Gruppeneinstellung in Azure aktivieren, können Sie Der Anwendung zugewiesene Gruppen anstelle von Alle Gruppen auswählen. Azure stellt dann nur die Benutzergruppen bereit, die der Anwendung zugewiesen sind. -

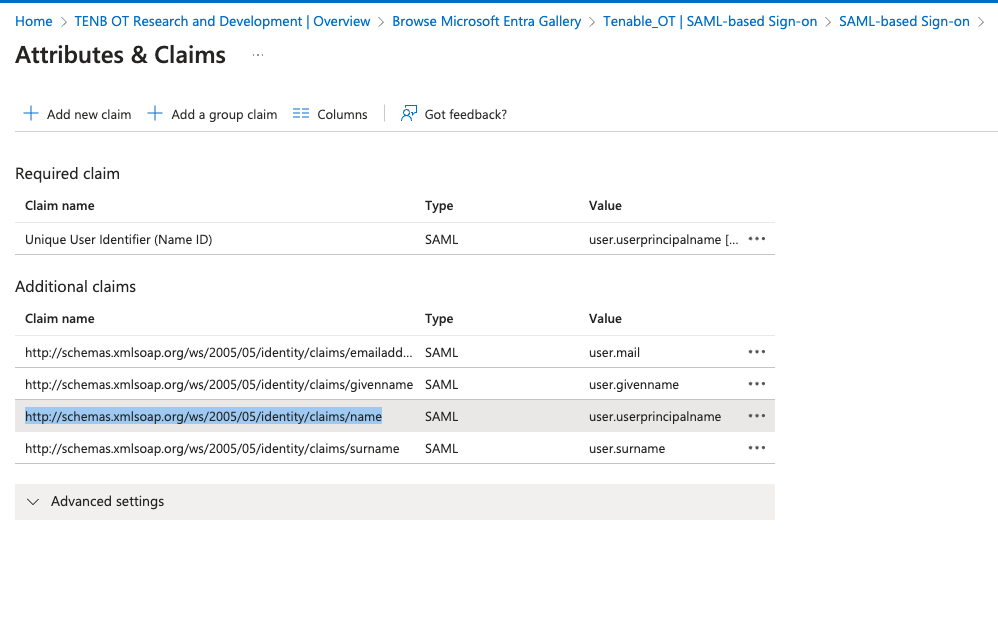

Markieren und kopieren Sie im Abschnitt Zusätzliche Ansprüche die URL unter Anspruchsname, die dem Wert user.groups [All] zugeordnet ist.

-

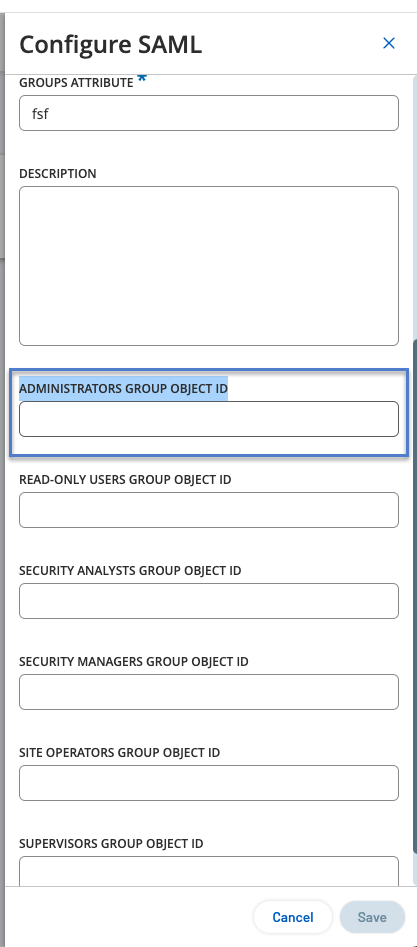

Kehren Sie zur OT Security-Konsole zurück und fügen Sie die kopierte URL in das Feld Groups-Attribut ein.

-

(Optional) Geben Sie im Feld Beschreibung eine Beschreibung der SAML-Konfiguration ein.

Schritt 3 – Zuordnen von Azure-Benutzern zu Tenable-Gruppen

In diesem Schritt weisen sie Azure-Benutzer der OT Security-Anwendung zu. Die jedem Benutzer gewährten Berechtigungen werden festgelegt, indem die Azure-Gruppen, denen die Benutzer zugewiesen sind, einer vordefinierten OT Security-Benutzergruppe zugeordnet werden, die eine zugeordnete Rolle und einen Satz von Berechtigungen hat. Die vordefinierten Benutzergruppen von OT Security sind folgende: „Administratoren“, „Schreibgeschützt“ (Benutzer mit reinen Leseberechtigungen), „Sicherheitsanalysten“, „Sicherheitsmanager“, „Site-Operatoren“ und „Supervisoren“. Weitere Informationen finden Sie unter Benutzerverwaltung. Jeder Azure-Benutzer muss mindestens einer Gruppe zugewiesen werden, die einer OT Security-Benutzergruppe zugeordnet ist.

So ordnen Sie Azure-Benutzer zu OT Security zu:

-

Navigieren Sie in Azure zur Seite Benutzer und Gruppen und klicken Sie auf + Benutzer/Gruppe hinzufügen.

-

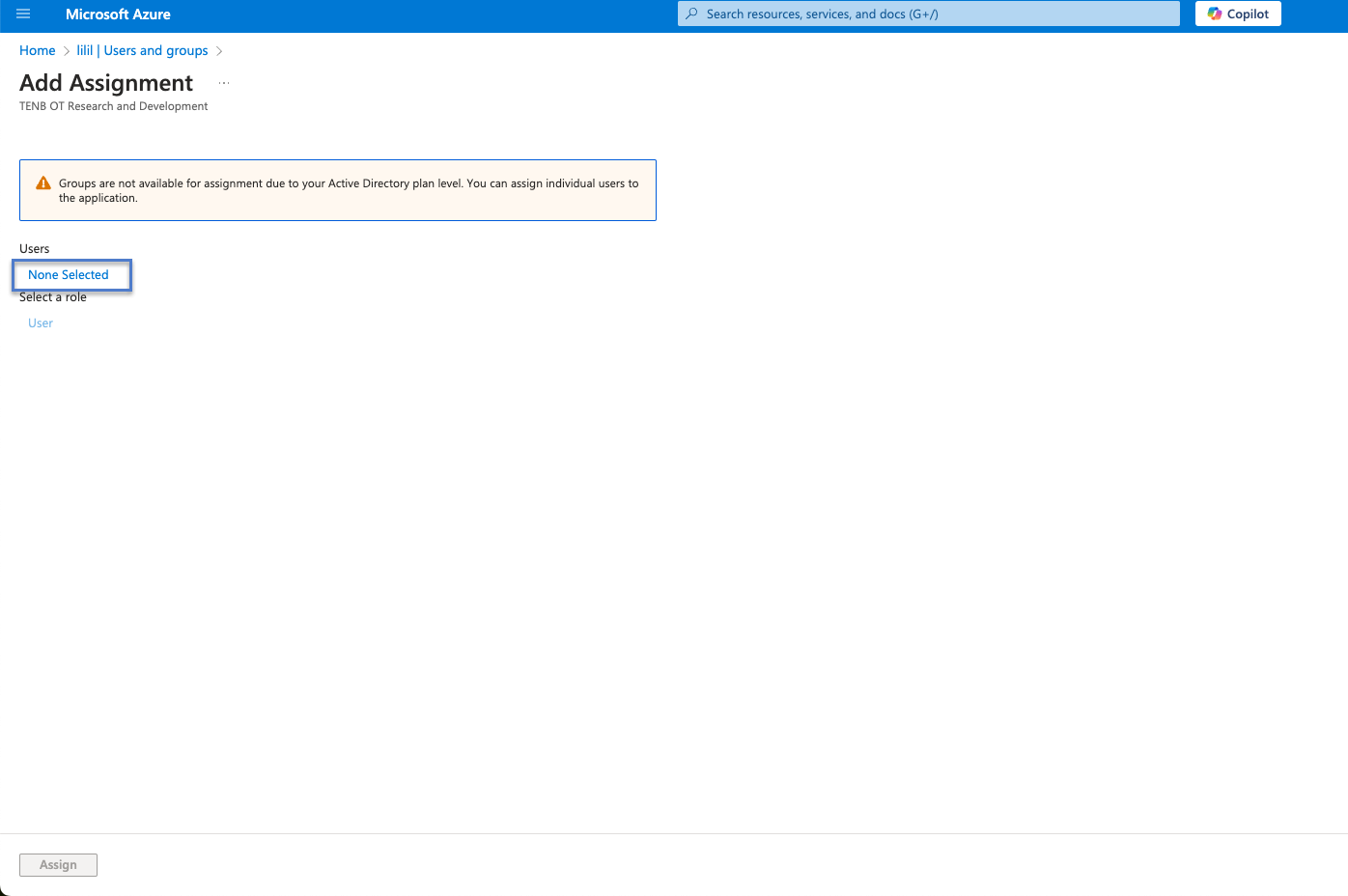

Klicken Sie auf der Seite Zuweisung hinzufügen unter Benutzer auf Keine ausgewählt.

Die Seite Benutzer wird angezeigt.

Hinweis: Wenn Sie die Gruppeneinstellung in Azure aktivieren und Der Anwendung zugewiesene Gruppen anstelle von Alle Gruppen auswählen, können Sie Gruppen anstelle von einzelnen Benutzern zuweisen. -

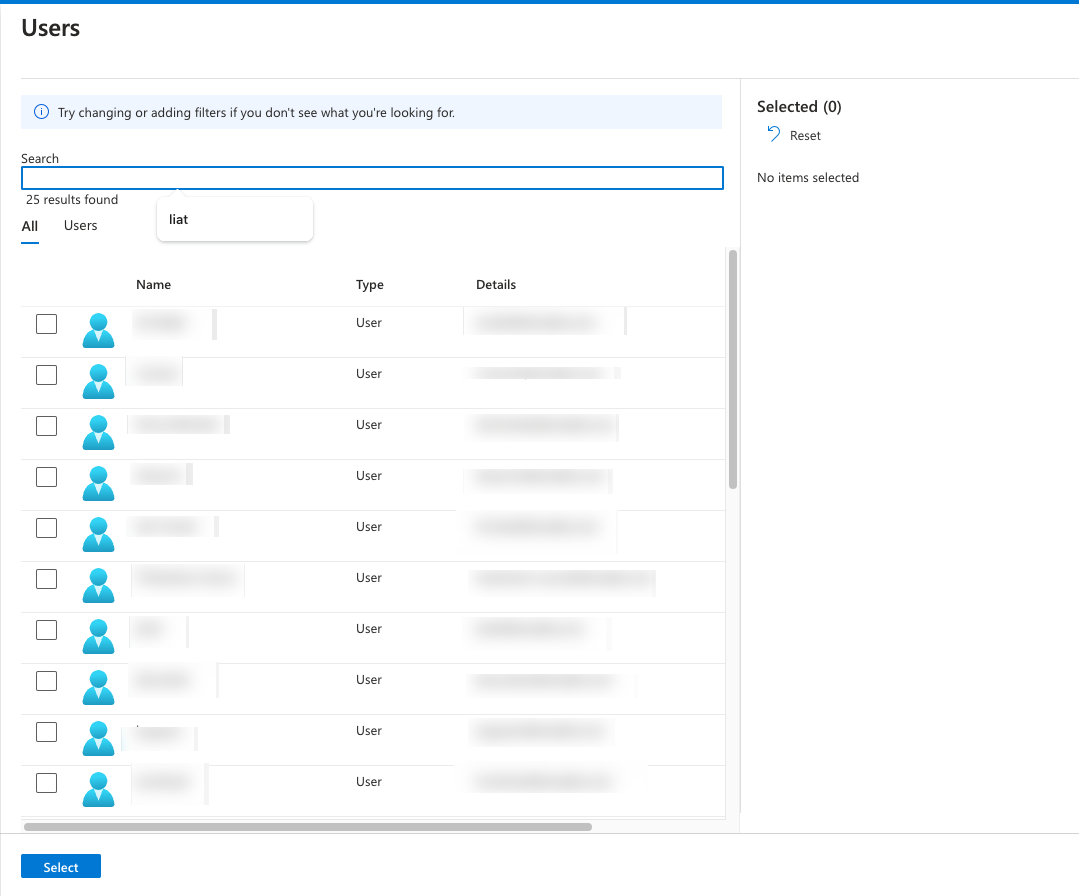

Suchen und markieren Sie alle erforderlichen Benutzer und klicken Sie dann auf Auswählen.

-

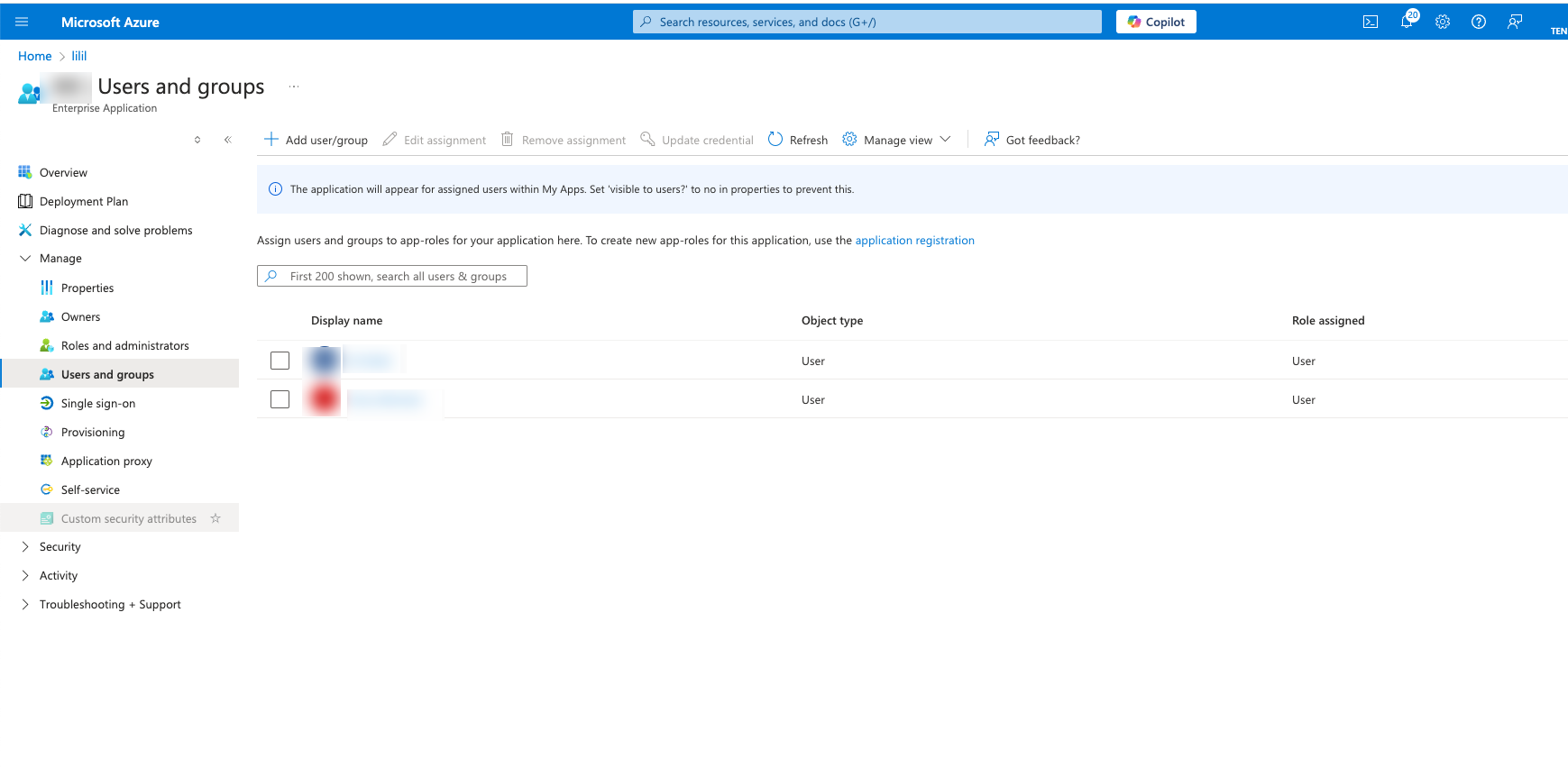

Klicken Sie auf Zuweisen, um sie der Anwendung zuzuweisen.

Die Seite Benutzer und Gruppen wird angezeigt.

-

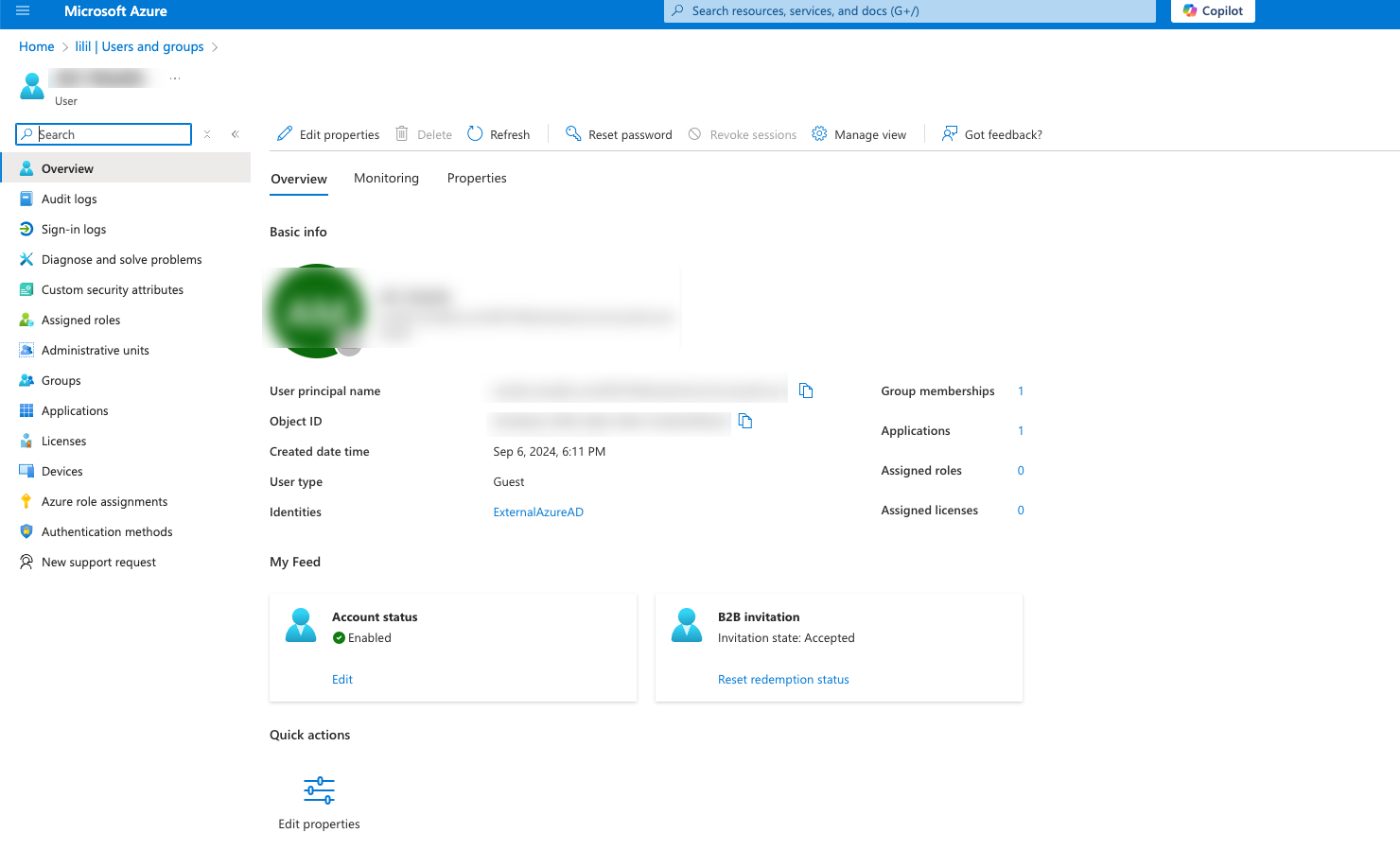

Klicken Sie auf den Anzeigenamen eines Benutzers (oder einer Gruppe), um das Profil dieses Benutzers (oder dieser Gruppe) anzuzeigen.

Die Seite Profil wird angezeigt.

-

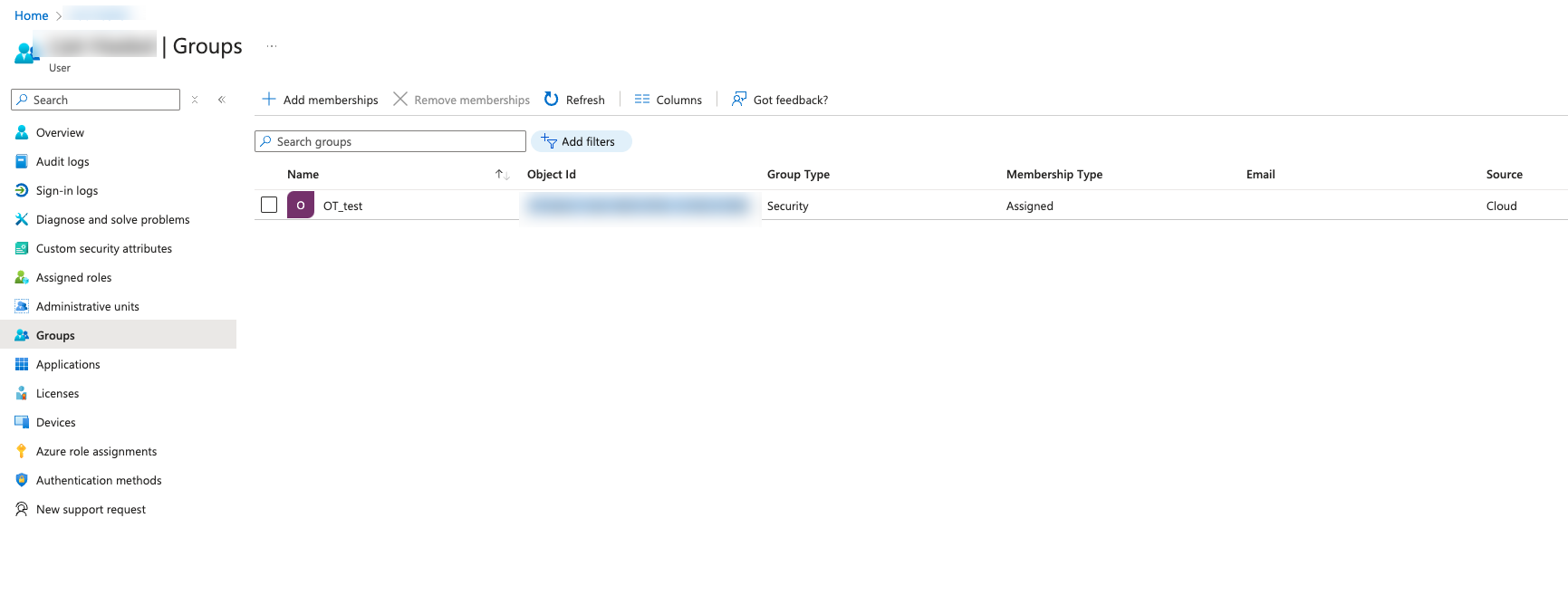

Wählen Sie in der linken Navigationsleiste die Option Gruppen aus.

Die Seite Gruppen wird angezeigt.

-

Wählen Sie in der Spalte Objekt-ID den Wert für die Gruppe aus, die Tenable zugeordnet werden soll, und kopieren Sie ihn.

-

Kehren Sie zur OT Security-Konsole zurück und fügen Sie den kopierten Wert in das Feld der gewünschten Gruppenobjekt-ID ein. Zum Beispiel Gruppenobjekt-ID für Administratoren.

-

Wiederholen Sie die Schritte 1 bis 7 für jede Gruppe, die Sie einer bestimmten Benutzergruppe in OT Security zuordnen möchten.

-

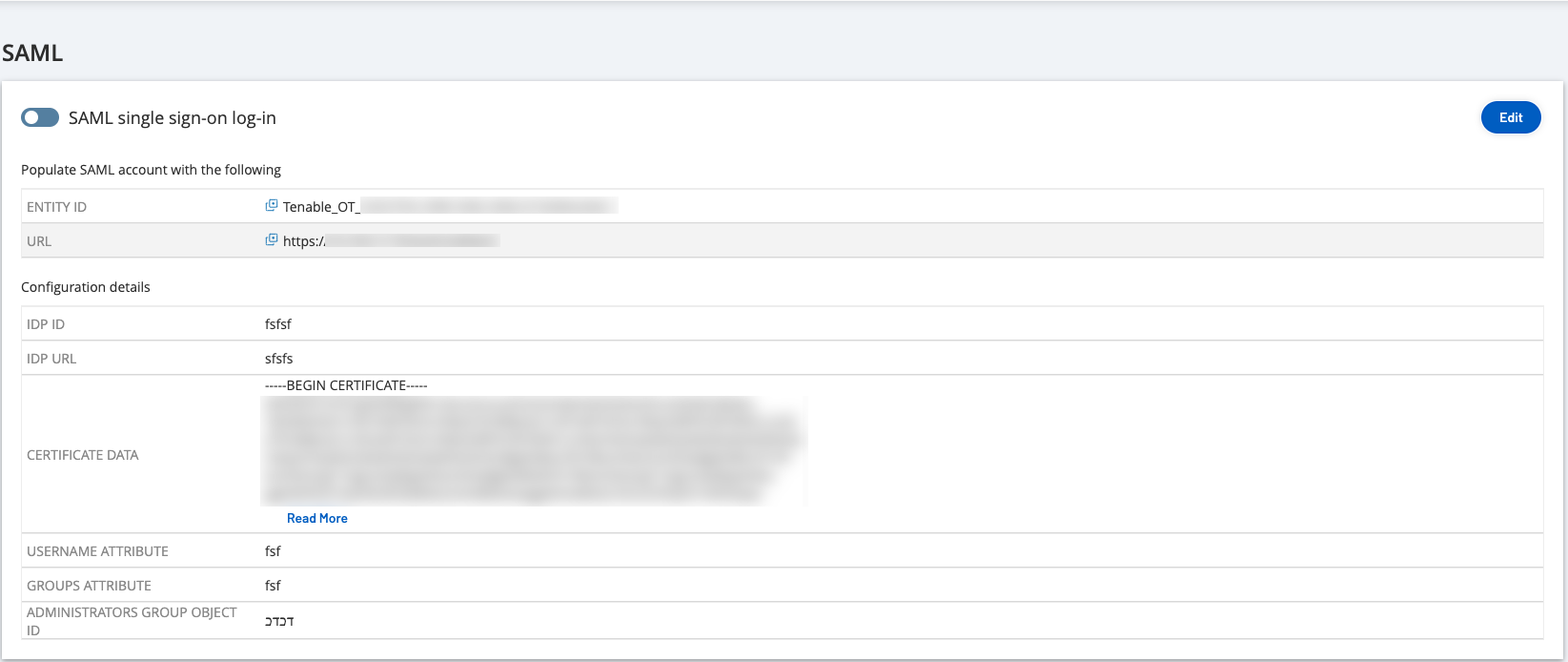

Klicken Sie auf Speichern, um die Informationen im Seitenbereich zu speichern und diesen zu schließen.

Die SAML-Seite wird in der OT Security-Konsole mit den konfigurierten Informationen angezeigt.

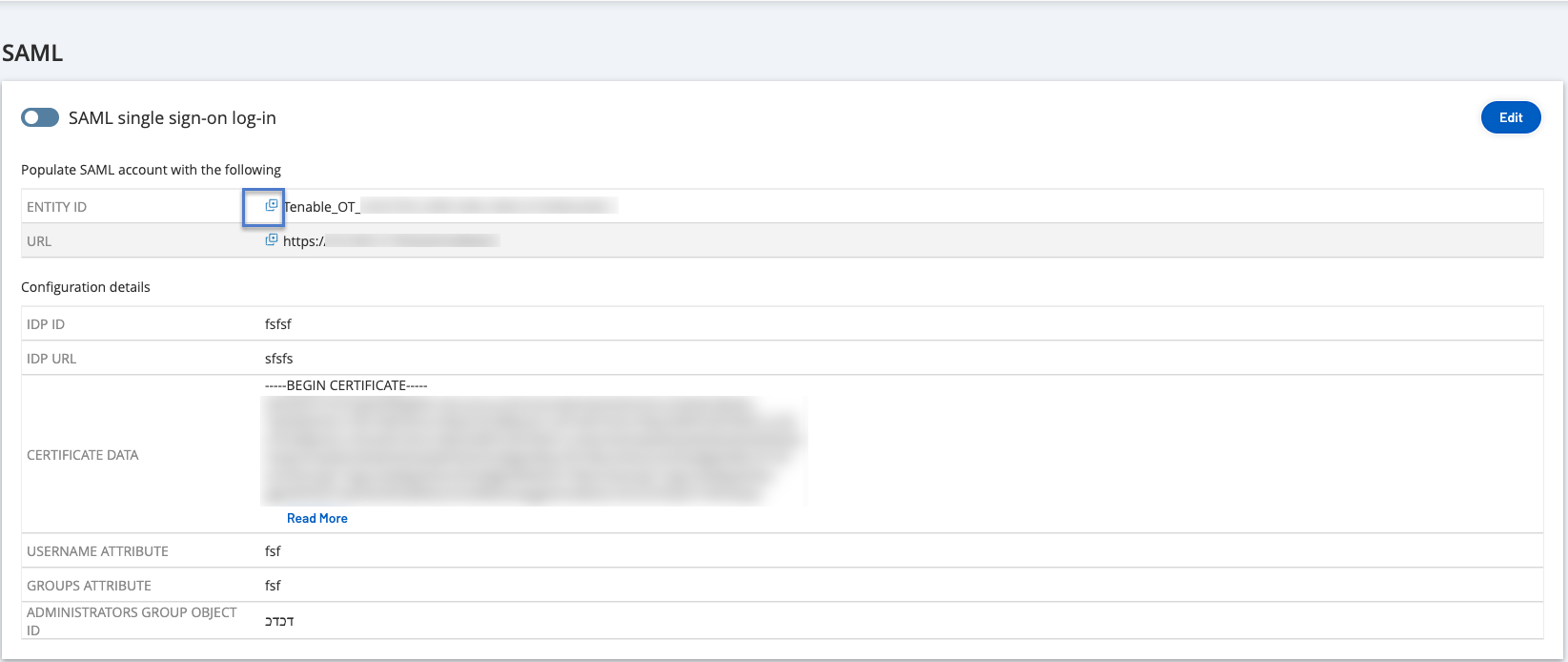

Schritt 4 – Abschließen der Konfiguration in Azure

So schließen Sie die Konfiguration in AzurAzure ab:

-

Klicken Sie auf der OT Security-Seite SAML auf die Schaltfläche

, um die Entitäts-ID zu kopieren.

, um die Entitäts-ID zu kopieren. -

Klicken Sie in der Azure-Konsole im linken Navigationsmenü auf Single Sign-On.

Die Seite SAML-basierte Anmeldung wird angezeigt.

-

Klicken Sie in Abschnitt 1, Grundlegende SAML-Konfiguration, auf

Bearbeiten und fügen Sie den kopierten Wert in das Feld Bezeichner (Entitäts-ID) ein. Ersetzen Sie dabei den zuvor eingegebenen temporären Wert.

Bearbeiten und fügen Sie den kopierten Wert in das Feld Bezeichner (Entitäts-ID) ein. Ersetzen Sie dabei den zuvor eingegebenen temporären Wert. -

Wechseln Sie zu OT Security und klicken Sie auf der Seite SAML auf die Schaltfläche

, um die URL zu kopieren.

, um die URL zu kopieren. -

Wechseln Sie zur Azure-Konsole und fügen Sie im Abschnitt Grundlegende SAML-Konfiguration die kopierte URL in das Feld Antwort-URL (Assertion Consumer Service-URL) ein. Ersetzen Sie dabei die zuvor eingegebene temporäre URL.

-

Klicken Sie auf

Speichern, um die Konfiguration zu speichern, und schließen Sie den Seitenbereich.

Speichern, um die Konfiguration zu speichern, und schließen Sie den Seitenbereich.Die Konfiguration ist abgeschlossen und die Verbindung wird auf der Seite Azure-Unternehmensanwendungen angezeigt.

Schritt 5 – Aktivieren der Integration

Um die SAML-Integration zu aktivieren, müssen Sie OT Security neu starten. Sie können das System sofort oder später neu starten.

So aktivieren Sie die Integration:

-

Klicken Sie in der OT Security-Konsole auf der Seite SAML auf den Umschalter SAML Single Sign-On-Login, um SAML zu aktivieren.

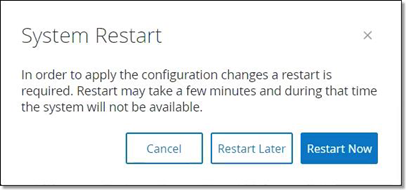

Das Benachrichtigungsfenster Systemneustart wird angezeigt.

-

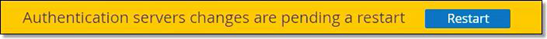

Klicken Sie auf Jetzt neu starten, um das System sofort neu zu starten und die SAML-Konfiguration anzuwenden, oder klicken Sie auf Später neu starten, um die Anwendung der SAML-Konfiguration auf den nächsten Neustart des Systems zu verschieben. Wenn Sie sich für einen späteren Neustart entscheiden, wird das folgende Banner angezeigt, bis der Neustart abgeschlossen ist:

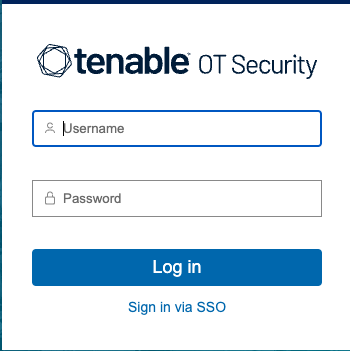

Mit SSO einloggen

Nach dem Neustart enthält das OT Security-Login-Fenster unter der Schaltfläche Einloggen den neuen Link Über SSO einloggen. Azure-Benutzer, die OT Security zugewiesen sind, können sich mit ihrem Azure-Konto bei OT Security einloggen.

So loggen Sie sich mit SSO ein:

-

Klicken Sie im Login-Fenster von OT Security auf den Link Über SSO einloggen.

Wenn Sie bereits bei Azure eingeloggt sind, gelangen Sie direkt zur OT Security-Konsole, andernfalls werden Sie zur Login-Seite von Azure weitergeleitet.

Wenn Sie mehr als ein Konto haben, werden Sie von OT Security zur Microsoft-Seite Konto auswählen umgeleitet, auf der sie das gewünschte Konto für den Login auswählen können.